メールフィッシングとDMARC統計

著者: Maitham Al Lawati

翻訳: 永 香奈子

この記事はPowerDMARCのブログ記事 Email Phishing and DMARC Statistics の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

フィッシング攻撃は、インターネットを利用するすべての人に影響を及ぼす、最も一般的でコストのかかるサイバー脅威の一つです。

これらの攻撃は、正規のメールを装って人々を騙し、機密情報を共有させたり、有害なソフトウェアを知らないうちにダウンロードさせたりするもので、年間で数十億ドルの損失が発生しています。

これに対抗するために、組織はDMARC(Domain-based Message Authentication, Reporting, and Conformance)に注目しています。

DMARCは、なりすましメールを防ぐために設計された、メール認証プロトコルです。

このメールなりすましは、ほとんどのフィッシング手口の中心となっている戦術です。

しかし、その有効性にもかかわらず、多くの企業がまだDMARCを導入しておらず、メールを利用した攻撃に対して脆弱な状態のままです。

フィッシング攻撃に伴うリスクと、DMARCがそれらからどのように防御できるかをより理解していただくために、最も一般的なフィッシング手口、リスク、そしてメールの脆弱性がどのように悪用されているかを紹介します。

また、DMARCがメールなりすまし、つまりフィッシング攻撃の主要な要因から組織をどのように効果的に保護できるかについても説明します。

重要なポイント

- フィッシング攻撃は大幅に増加し続けており、2023年には世界で約900万件が報告されました。

- DMARCの導入は組織にとって極めて重要ですが、現在、銀行機関の41%がDMARCによる保護を導入していません。

- 人的ミスは依然として侵害の主要な要因であり、セキュリティインシデントの74%に寄与しています。

- AIはフィッシング手口に影響を与えており、サイバー犯罪者はわずか5分で高度なフィッシングメールを生成できるようになっています。

- 組織は、DMARCの導入に加えて、継続的な監視と従業員教育を組み合わせた多層的なアプローチによって、フィッシングへの防御を強化する必要があります。

サイバー犯罪統計の概要

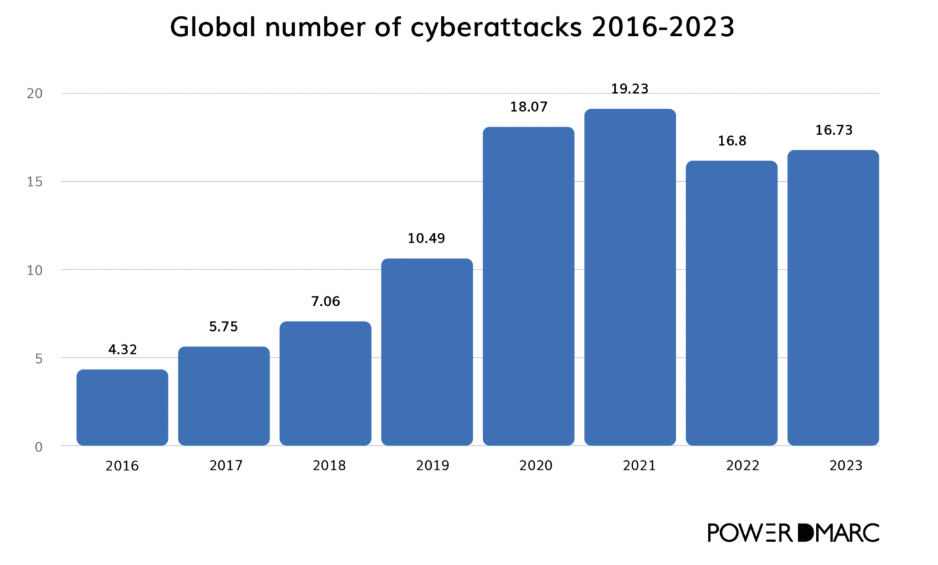

世界のサイバー攻撃の件数は、明確でシンプルながらも恐ろしい現実を私たちに示しています。

それは、サイバー攻撃がここ数年で急激に増加しており、今後もしばらくは収まる気配がないということです。

2016年には、世界で約430万件の攻撃が確認されましたが、わずか5年後にはその数が1,900万件を超えました。

特に2020年から2021年にかけて、パンデミックにより多くの人がオンラインに移行したことが大きな要因で、劇的な増加でした。

2022年および2023年には若干の減少が見られ、昨年は1,670万件の攻撃が報告されましたが、サイバー脅威は依然として重大な問題です。

フィッシング詐欺が主導権を握っている

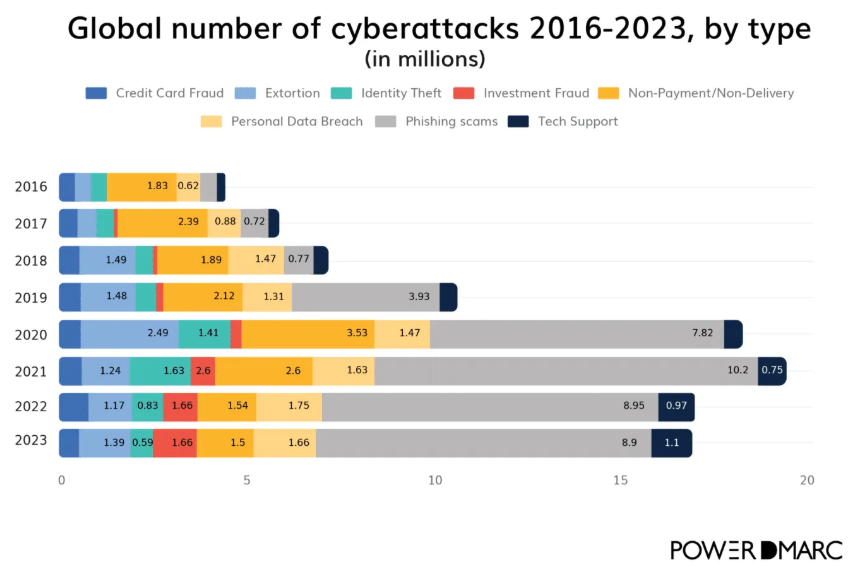

すべてのサイバー攻撃が同じというわけではなく、種類ごとにデータを見ると、いくつかの興味深い傾向が現れます。

フィッシング攻撃は世界的に広まっており、2016年の44万件から2023年には約900万件にまで増加しています。

フィッシングが急増したのは2019年から2021年の間で(393万件から895万件へ)、この時期は多くの人々がすでに神経をとがらせており、パンデミック中にデジタルのみのコミュニケーションへと適応していた時期と一致します。

個人情報漏洩は2位、未払い・未配達事件が続く

個人情報の漏えいは世界で166万件に達し、2位にランクされました。

それに続くのが、150万件の未払い・未配達のケースです。

その他の攻撃は以下の通りです。

- 恐喝 – 139万件

- 投資詐欺 – 118万件

- テクニカルサポート詐欺 – 110万件

- 個人情報の盗難 – 59万件

- クレジットカード詐欺 – 41万件

サイバー犯罪のコスト増加(2018年-2029年)

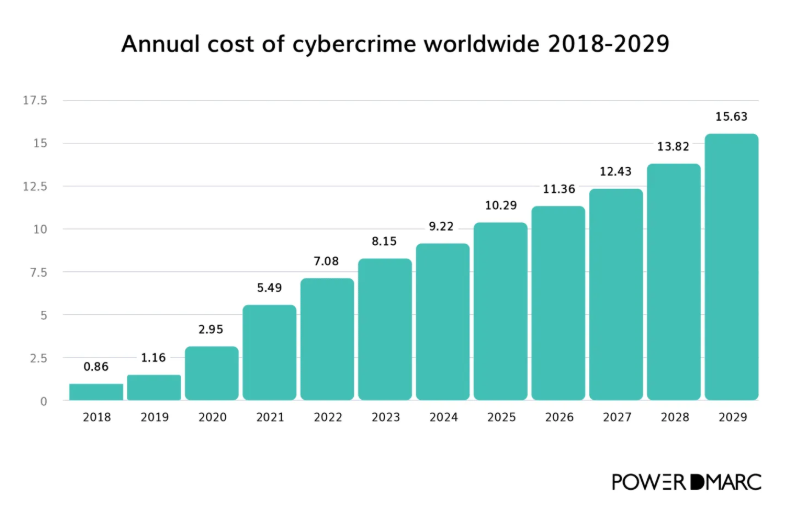

サイバー攻撃はますます巧妙化しており、それに伴いコストも増大しています。

2018年には、世界のサイバー犯罪によるコストは8,600億ドルと推定されていました。

2024年には、その額が9兆2,200億ドルに達すると見込まれており、わずか5年で約10倍に増加しています。

この傾向は今後も続くと予測されており、2029年には1兆5,000億ドルを超える可能性があります。

米国におけるサイバー犯罪の種類別内訳

米国では、2023年に最も多く報告されたサイバー犯罪の種類はフィッシングで、約30万人が被害を受けました。

これは前述の世界的なデータとも一致しており、フィッシングは依然として最も一般的かつ被害の大きい攻撃手法の一つとなっています。

その他の主要な攻撃の種類

- 個人情報漏えい – 被害者数、5万5,000人以上

- 未払い・未配達詐欺 – 被害者数、およそ5万人

- 恐喝 – 米国での恐喝の試みに関する被害者数、約4万8,000人

世界のサイバー犯罪の種類別内訳

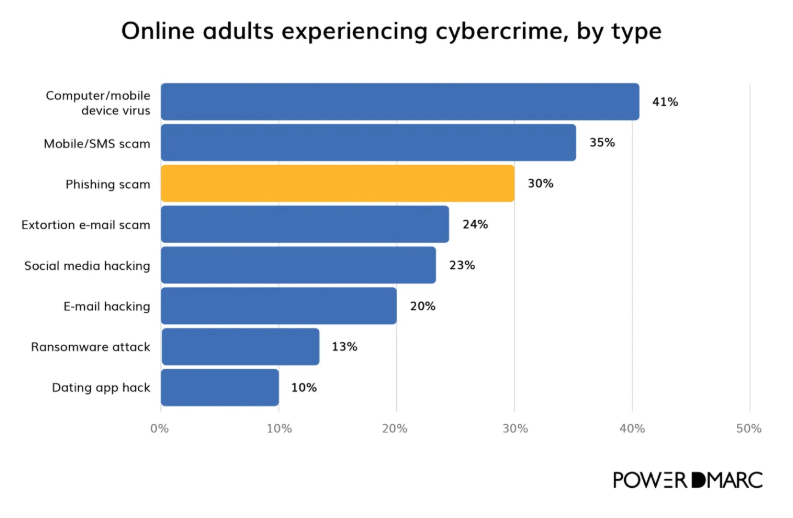

世界的に見ると、サイバー犯罪は多くの成人に影響を与えており、その中でも特に一般的な種類があります。

例えば、オンライン利用者の41%が自分のデバイスでウイルスやマルウェアを経験したと報告しています。

フィッシング詐欺も一般的で、約30%のユーザが被害に遭っています。

モバイル/SMS詐欺の被害者は35%に上ります。

フィッシング以外のサイバー犯罪

フィッシングが注目されがちですが、他の攻撃も広く蔓延しています。

ソーシャルメディアやメールのハッキングは、オンライン利用者の約23〜20%に影響を与えており、攻撃者が人々の個人アカウントを狙う傾向が強まっていることを示しています。

ランサムウェアや出会い系アプリのハッキングも増加しており、人々が直面する脅威の種類はますます多様化しています。

DMARCの統計

上記のような脅威が進化する中で、マネージドDMARCソリューションは重要なツールとなっています。

これらは、組織がメールのセキュリティを強化し、不審なアクティビティを監視しつつ、正当なメッセージが妨げられることなく宛先に届くように支援します。

GoogleおよびYahooの要件により、GoogleやYahoo経由で5,000通以上のメールを送信する企業は、更新された認証基準に準拠するためにDMARCを導入しなければなりません。

この取り組みにより、Gmailに届く未認証メールが65%減少したと、最新のデータが示しています。

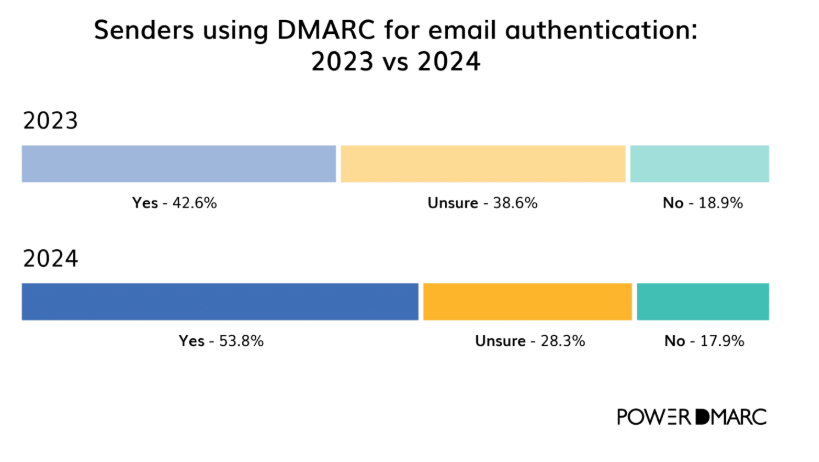

この動向を支援する形で、2024年のメール配信の現状では、DMARCの導入率が11%増加し、2023年の42.6%から53.8%に達しました。

これらの要件は、メールマーケターにとどまらず、すべての企業に適用されると見られており、特にSPF、DKIM、DMARCの導入が遅れている企業には対応が求められます。

2024年末までに、従業員1,000人以上の大企業の70%がDMARCポリシーを実装すると予測されており、メールセキュリティが大幅に強化される見込みです。

DMARCの導入に関する統計

最新のDMARC統計によると、DMARCの導入は過去1年間で倍増し、2024年には新たに導入されるドメイン数が月あたり5万5,000件から11万件に増加しました。

また、100万件以上のWebサイトを調査した別の結果では、DMARCの導入率は依然として低く、有効なDMARCレコードを持つサイトはわずか33.4%にとどまっています。

国別のDMARC普及率

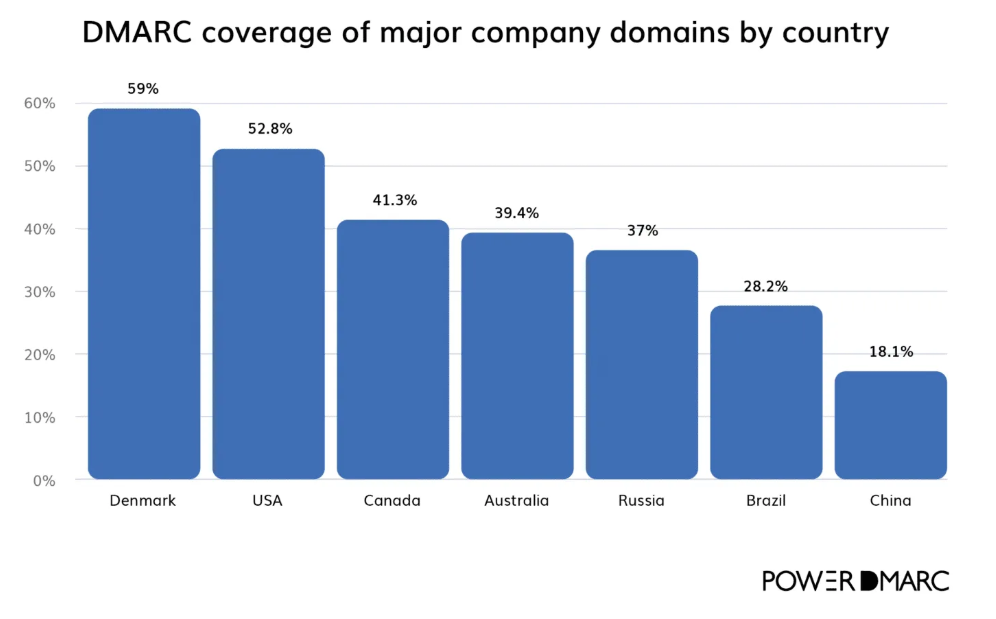

主要企業におけるDMARCの普及率は国によって大きく異なり、デンマークが59%の普及率でトップに立っています。

アメリカは2位ですが、アメリカの企業ドメインのほぼ半数は依然としてDMARCによる保護がなされていません。

最も高い普及率であっても、いずれの国も59%を超えておらず、メール詐欺やなりすましを世界的に効果的に防止するために必要な水準には達していません。

PowerDMARCの追加データによると、スイスでは44.2%のドメインが適切なDMARCレコードを持っており、導入率としてはやや平均を上回っています。

また、PowerDMARCの調査によれば、マレーシアとクウェートがそれぞれ39.5%、41.25%の普及率でこれに続いています。

一方、カタールとチリはさらに遅れを取っており、両国のドメインのうち正しく構成されているものはそれぞれ35.15%、35.9%にとどまっています。

業種別のDMARC普及状況

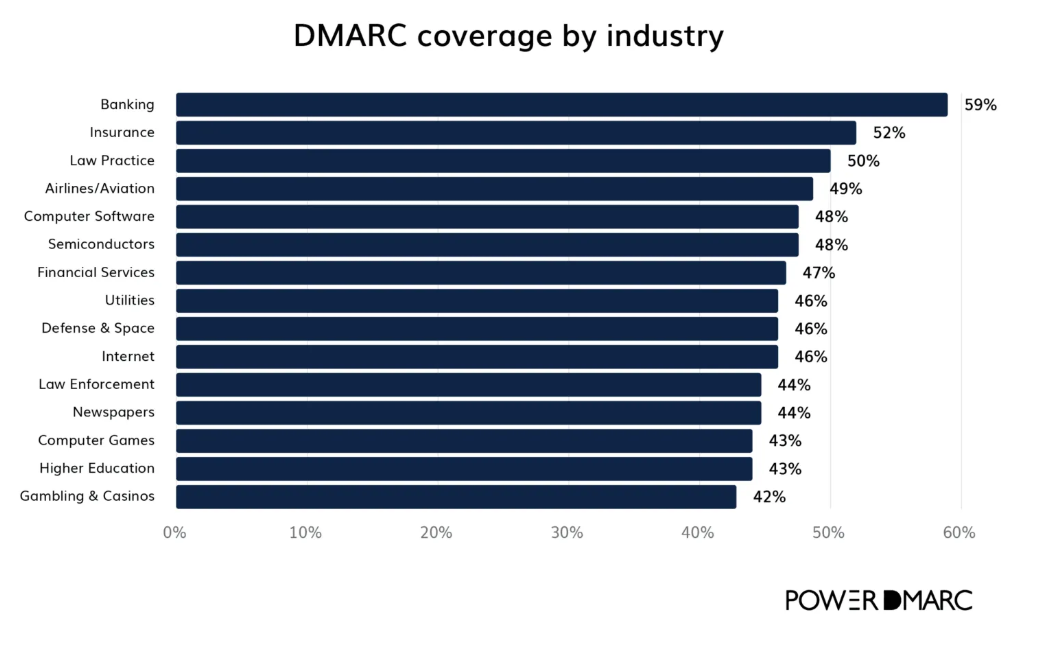

DMARCの導入傾向は改善してきているものの、銀行業のような重要な分野では、メールセキュリティに深刻なギャップが依然として見られます。

銀行機関の41%がDMARCによる保護を導入しておらず、顧客はフィッシングや金融詐欺のリスクにさらされています。

銀行業界は他の業種と比べて最も高い導入率を誇るものの、機密性の高い通信を保護するには現状の保護レベルでは不十分です。

他の業種ではさらに状況が悪化しています。

- 保険会社および法律事務所でのDMARCを導入率は、わずか52%。

- 航空、半導体、コンピュータソフトウェア、金融サービスといった業種では、導入率はわずかに45%を上回る程度。

DMARCポリシーの傾向

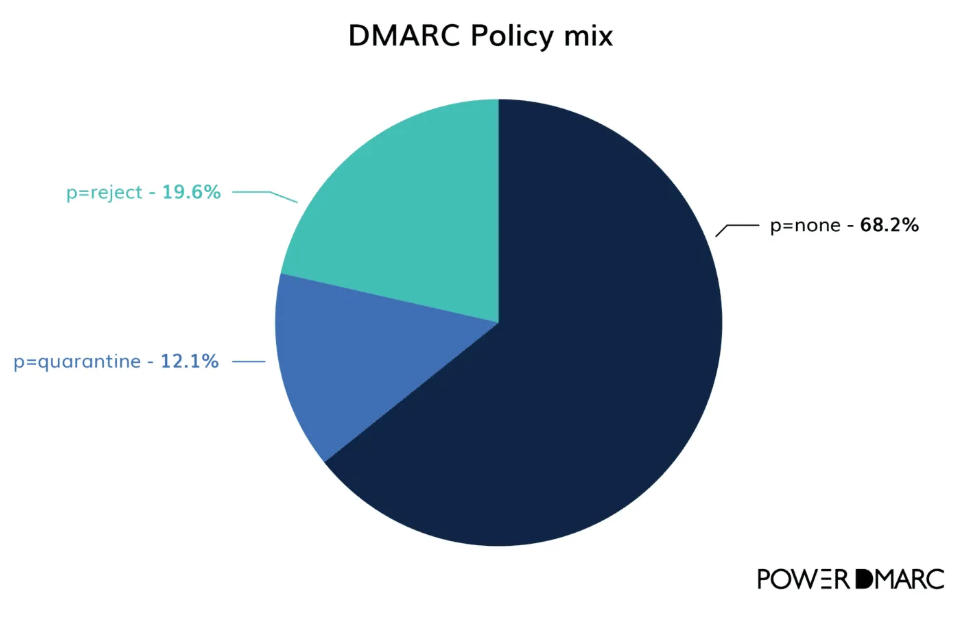

DMARCの実装に関しては、ほとんどのドメインが厳格な適用を行っておらず、その完全なセキュリティ効果が制限されています。

大多数(68.2%)は「none」DMARCポリシーを使用しており、DMARC検証に失敗したメールが制限なく配信されることを許容しています。

「quarantine」を使用して疑わしいメールをスパムとして送るドメインはわずか12.1%、そして厳格な「reject」ポリシーを使用して非準拠のメールをブロックしているのはわずか19.6%です。

p=quarantineやp=reject のようなより厳格なポリシーを採用することは不可欠ですが、多くの企業はいまだにその移行に慎重です。

- p=noneを使用している送信者のうち25.5%は、今後1年以内により強力なDMARCポリシーへの移行を計画しています。

- 61%は、規制上または業務上の必要がある場合にのみポリシーを更新する予定です。

- 13%はすでに現在のDMARC要件を満たしているため、ポリシー強化の計画はありません。

この問題の重要性を真に理解するには、DMARCの統計を超え、増加するフィッシング攻撃の脅威に目を向けることが不可欠です。

それでは、見ていきましょう!

フィッシング統計

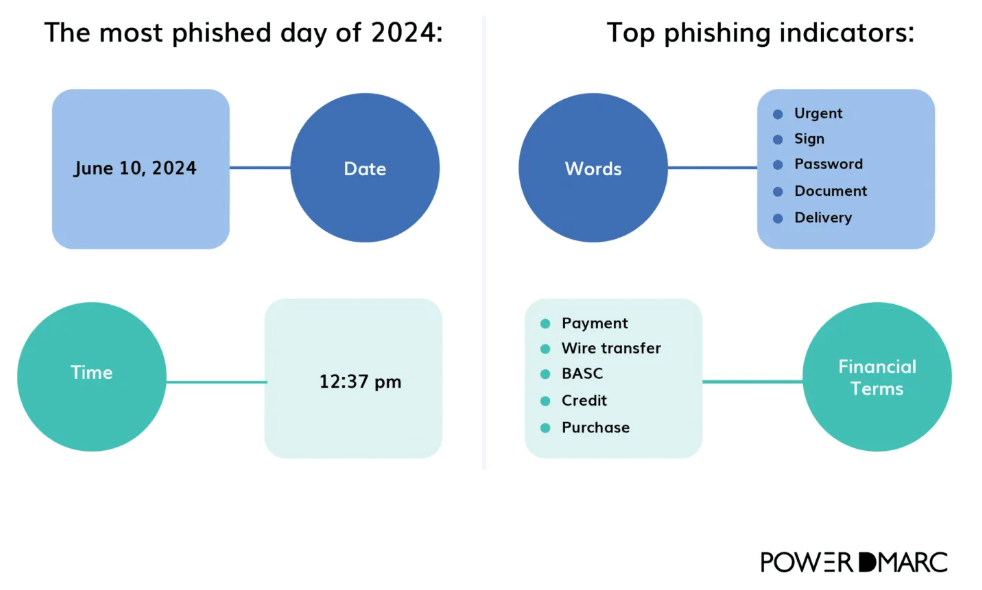

午後12時37分、今年のフィッシングメール攻撃のピークが記録されました。

この日はフィッシングメールの急増が見られ、過去数か月にわたって築かれてきた憂慮すべき傾向を反映しています。

4月1日から6月30日の間で、フィッシングメールは2024年の第1四半期と比べて28%増加しました。

詐欺師たちは「Urgent(緊急)」「Sign(署名)」「Password(パスワード)」「Document(書類)」「Delivery(配送)」といった注目を集める言葉や、

「Payment(支払い)」「Wire transfer(送金)」「BACS(銀行自動決済)」「Credit(クレジット)」「Purchase(購入)」といった金融関連用語を多用して人々を誘い込んでいます。

これらの言葉は、人々が疑うことなく即座に行動するよう仕向けるために戦略的に選ばれており、個人情報や財務情報を狙ったフィッシング手口がいかに巧妙になっているかを示すものです。

メールフィッシング統計

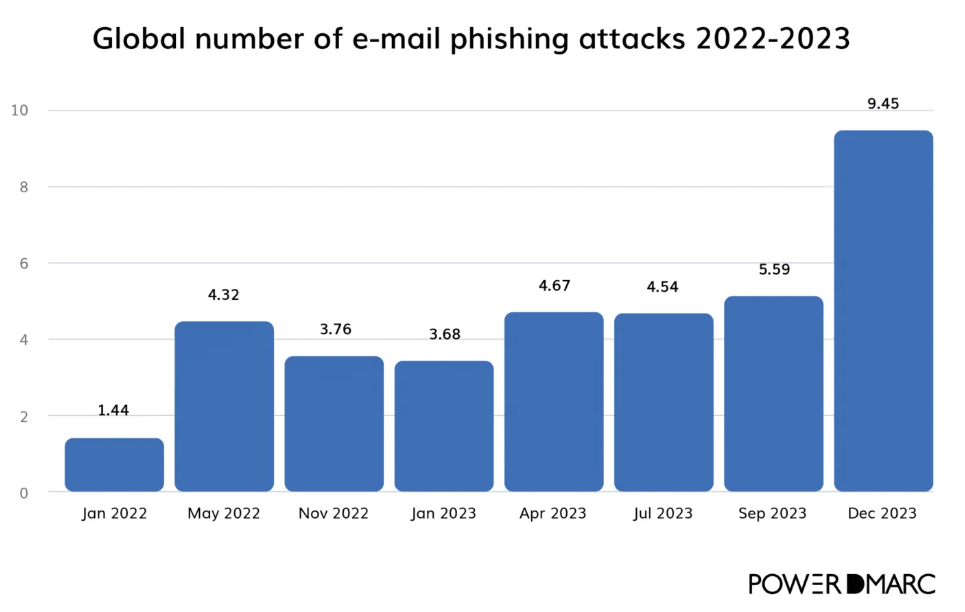

2022年1月から2023年12月までのタイムラインを分析すると、メールフィッシング攻撃に関して憂慮すべき上昇傾向が見られます。

2022年の初期の傾向

2022年1月には、検出されたフィッシングメールの数は144万件でスタートしました。

2022年5月にはフィッシング攻撃が増加し、432万件に達しました。

その年の中盤にピークを迎えた後、2022年11月にはやや減少して376万件となりましたが、それでも1月の数値よりはるかに高い水準でした。

2023年の傾向

2023年1月には、フィッシングメールが368万件記録されました。

これは2022年同月と比べても依然として顕著に高い数値です。

2023年4月にはさらに増加し、467万件に達しました。

2023年7月にはわずかに減少して454万件となりましたが、2023年9月には再び上昇し559万件に達しました。

2023年12月にはフィッシング攻撃の数が945万件に達し、わずか3か月で70%もの増加を記録しました。

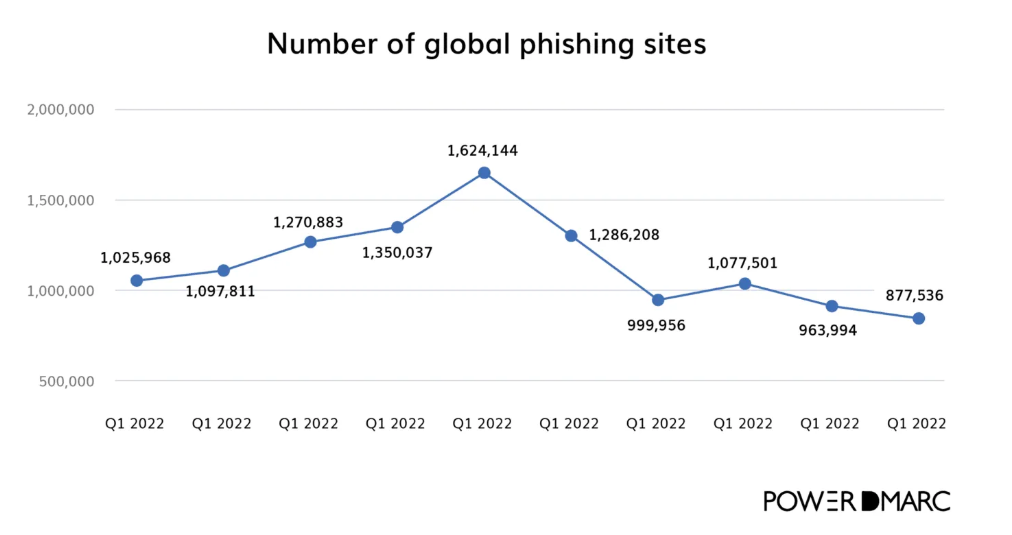

フィッシングサイトの推移(2013年-2024年)

ユニークなフィッシングサイトの数は年々変動しており、特に2022年および2023年初頭には顕著なピークが見られました。

この時期には、四半期ごとに100万件以上のサイトが検出されていました。

その後、2023年第3四半期から2024年第2四半期にかけては減少傾向が続き、約877,536件まで減少しました。

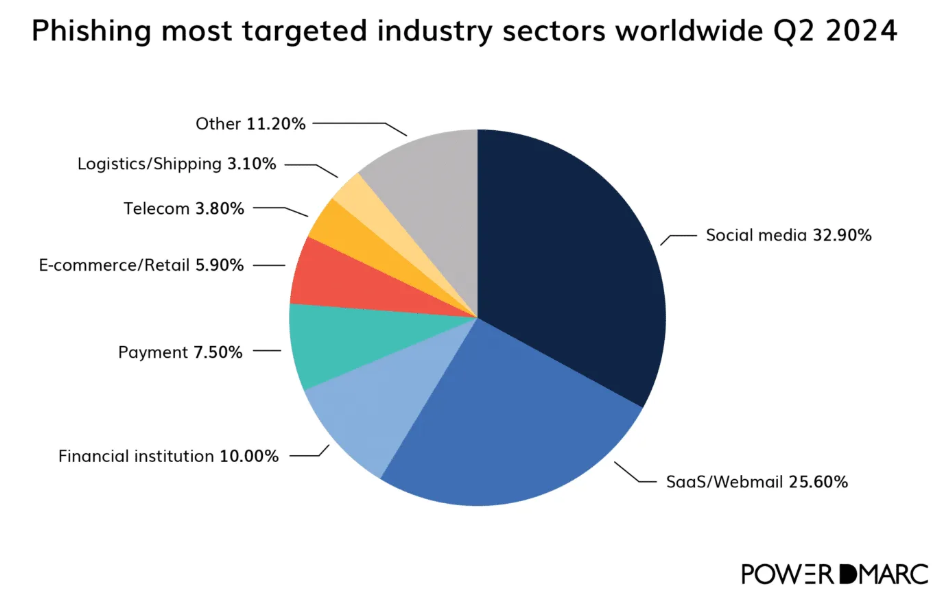

フィッシングで狙われたオンライン業界セクター(2024年第2四半期)

2024年第2四半期におけるフィッシング攻撃の主な標的は、ソーシャルメディアが最多で32.9%を占めました。

次いで、SaaS/Webメールが25.6%、金融機関が10%となっています。

これらのセクターが標的となる理由は、プラットフォームに多くのユーザが存在し、価値のあるデータが関連しているためと考えられます。

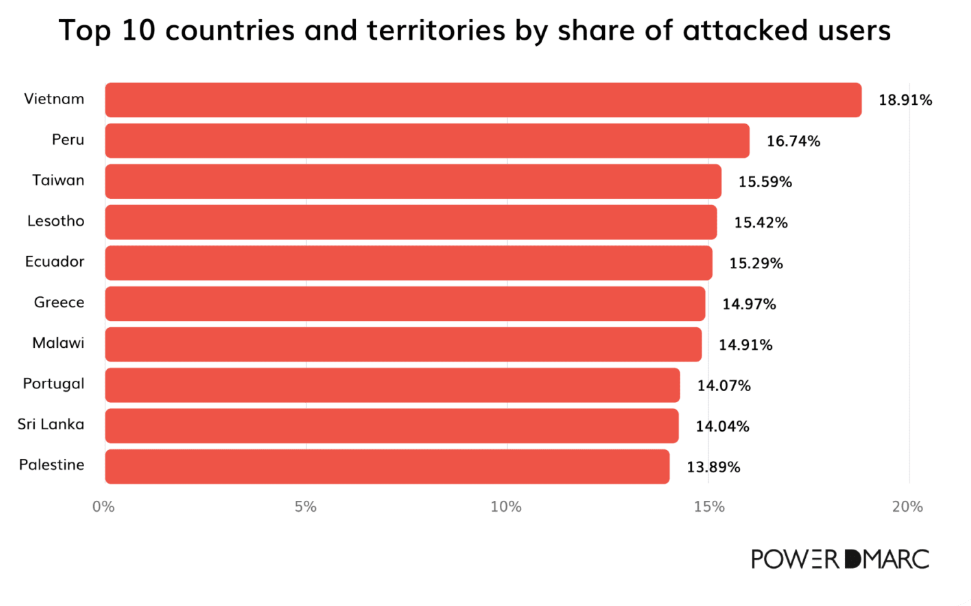

フィッシング攻撃の影響を最も受けた上位10か国(2024年)

2024年、フィッシング攻撃は世界中のユーザを標的としており、特定の国々では非常に高い割合でこのサイバー脅威にさらされています。

最も影響を受けたのはベトナムで、ユーザの18.9%がフィッシング攻撃を受けています。

次いで、ペルーが16.7%、台湾が15.5%となっています。

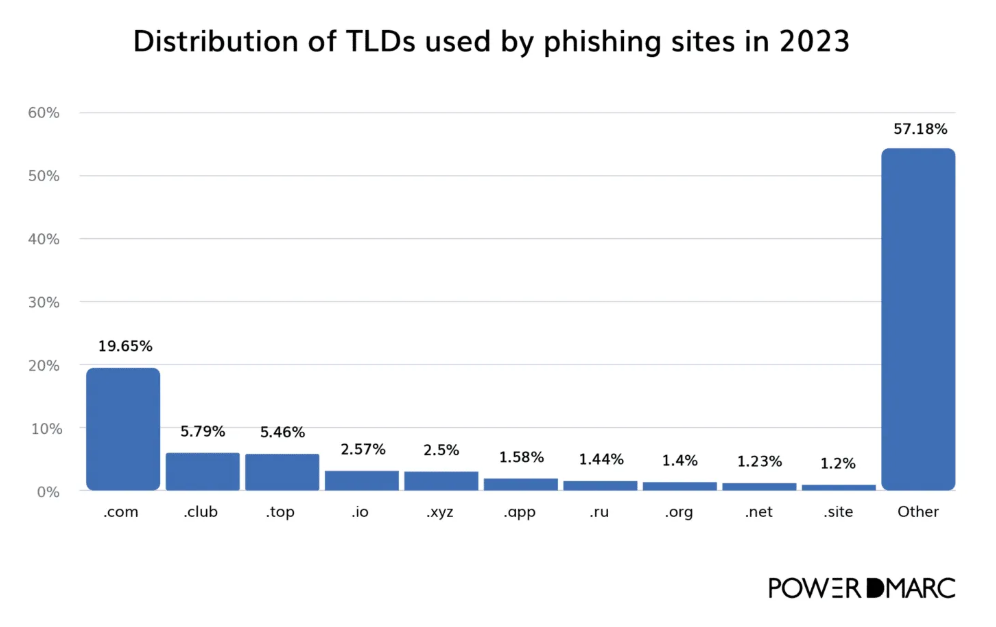

フィッシングで使用されるトップレベルドメイン(TLD)

フィッシングサイトは、信頼性を装うために見慣れたTLDを使用することが多い一方で、近年では新しいTLDの利用も増えています。

2023年には、「.com」がフィッシング攻撃で最も一般的に使用されたTLDで、全体の19.65%を占めました。

それに続いて、「.club」(5.79%)や「.top」(5.46%)といった代替TLDの使用が見られました。

ブランドを標的としたフィッシング(2009年-2024年)

フィッシングによって標的とされるブランドの数は年々増加しており、2022年には約621ブランドと過去最高を記録しました。

その後、2023年から2024年にかけては徐々に減少傾向を示しており、これはブランド監視やフィッシング防止技術の向上、あるいは攻撃者による戦術の変化が影響している可能性があります。

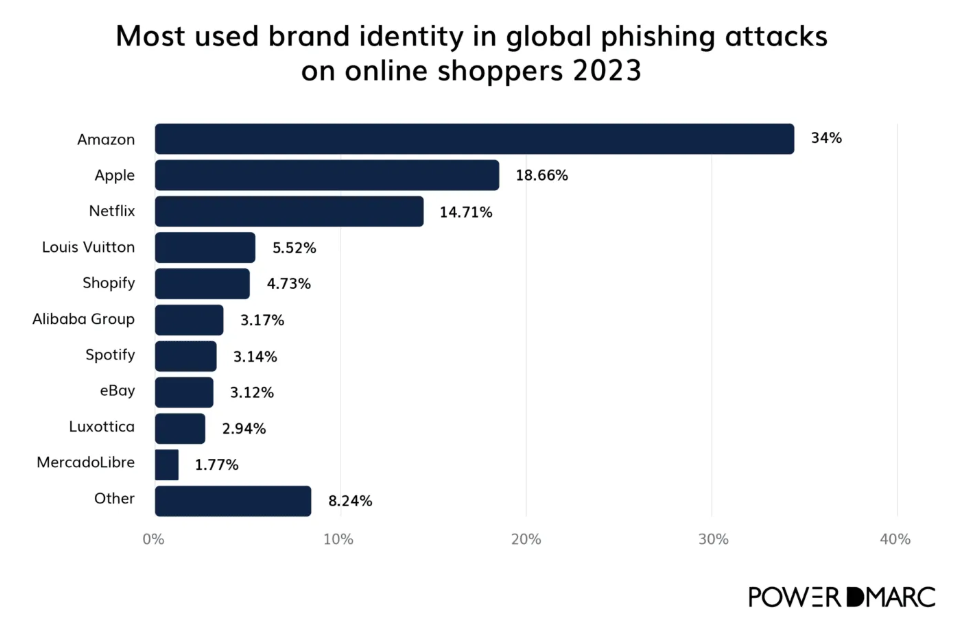

オンラインフィッシングで最もなりすましの標的となったブランド

フィッシングにおいて確実に言えるのは、攻撃者が世界中に顧客を持つ有名ブランドを標的とし、成功率を最大化しようとしているという点です。

その中でも、2023年にオンラインショッピング利用者を狙ったフィッシング攻撃では、Amazon(34%)が最も多くなりすましの対象となりました。

続いて、Apple(18.6%)とNetflix(14.7%)も高い割合で標的にされました。

最もなりすまし被害に遭ったSaaSブランド

- Salesforce

- Notion.so

- Box

- 1Password

- Zoom

- Rapid7

- Marketo

- ServiceNow

- NetSuite

- Workday

最もなりすまし被害に遭った金融サービスブランド

- MasterCard

- Truist Financial

- Investec

- Generali Group

- Bitcoin

- OpenSea

- Bank of America

- Binance

- Visa

- Nationwide

最もなりすまし被害に遭ったソーシャルメディアブランド

- YouTube

- Parler

- Discord

最も偽装されているEMEA(ヨーロッパ・中東・アフリカ地域)のブランド

- World Health Organization

- Louis Vuitton

- Investec

- Chanel

- Generali Group

最も偽装されているAPAC(アジア太平洋地域)のブランド

- LINE

- JCB Global

- State Bank of India

- Toyota

- Toshiba

最も偽装されているLATAM(ラテンアメリカ地域)のブランド

- Banco Bradesco

- Atento

- LATAM Airlines

- California Supermercados

- Locaweb

業界別のフィッシング攻撃

フィッシングはさまざまな業界において主要な攻撃手法として確立されており、2024年には94%の組織が一件以上のフィッシング攻撃の標的となりました。

攻撃者は、フィッシングを悪意のある活動の一般的な侵入口として利用しており、製造業、金融業、政府機関、輸送業といった分野で、初期感染の手段として一貫して上位にランクインしています。

以下は、各業界におけるフィッシングの攻撃手法としての位置づけの概要です。

- 製造業

- フィッシングは初期感染のベクトルとして最も多く、インシデントの39%を占めました。

- 金融・保険業

- フィッシングは最も一般的な初期感染のベクトルであり、ケースの28%を占めました。

- 専門職、ビジネス、消費者向けサービス業

- フィッシングは2番目に多い初期感染のベクトルで、インシデントの31%を占めました。

- エネルギー業界

-

この業界では、フィッシングは主要な感染のベクトルとして明示されていません。

主なベクトルは、公開Webサイトアプリケーションの悪用、有効なローカルアカウントの使用、リムーバブルメディアによる複製でした。 - 小売・卸売業

- フィッシングは公開Webサイトアプリケーションの悪用と並んで2番目に多い感染ベクトルであり、それぞれ29%のインシデントを占めました。

- 医療業界

- フィッシングは3番目に多い感染ベクトルであり、インシデントの20%を占めました。

- 政府機関

- フィッシングは最も多い感染ベクトルで、インシデントの40%を占めました。

- 輸送業

- フィッシングは、公開Webサイトアプリケーションの悪用と並んで、初期感染ベクトルとして最も多く、それぞれ50%のインシデントを占めました。

- 教育機関

- フィッシングは有効なアカウントの使用と並び、初期感染ベクトルとして上位に位置しています。

フィッシングの地理的傾向

フィッシング攻撃は、特定の地域で特に顕著である一方、他の地域では別の手法が主流となっています。

地域ごとの差異はあるものの、フィッシングは依然として世界的に重要なアクセス手段であり続けています。

以下は、2023年における各地域での初期アクセス手段としてのフィッシングの順位の内訳です。

- ヨーロッパ

- フィッシングは有効なアカウントの使用と並んで、初期アクセス手段の30%を占めています。

- 北アメリカ

-

フィッシングは初期アクセスベクトルとして第3位で、インシデントの27%を占めました。

最上位は有効なアカウントの使用(41%)と公開Webサイトアプリケーションの悪用(32%)でした。 - アジア太平洋地域

- フィッシングは初期アクセスベクトルとして最も多く、インシデントの36%を占めました。

- ラテンアメリカ

- フィッシングは有効なアカウントの使用と並んで2位となり、それぞれ初期アクセス手段の22%を占めました。

- 中東・アフリカ

-

この地域では、フィッシングは上位の初期アクセス手段としては特に強調されていません。

主なアクセスベクトルは、有効なローカルアカウントの使用(52%)と有効なクラウドアカウントの使用(48%)でした。

フィッシング攻撃の発信国

最新のデータによると、フィッシング攻撃は主にいくつかの主要国から発信されており、その中でも米国が最も多くの攻撃元となっています。

これは、米国が広範なデジタルインフラを有しており、サイバー犯罪者が多くの潜在的被害者にアクセスできるためです。

その他の主なフィッシング攻撃の発信国には、イギリス、ロシア、ドイツ、カナダ、オランダ、ポーランド、中国、シンガポール、オーストラリアが含まれます。

AIとフィッシング攻撃

2024年の調査によると、ITリーダーの95%が、サイバー攻撃がこれまでになく高度化していると報告しています。

この調査では、AIを利用した攻撃が増加傾向にあり、近年では51%の増加が見られたことが強調されています。

こうした変化により、多くのITリーダーが脆弱性を感じており、35%がこのような攻撃に効果的に対処できるかについて懸念を示しています。

AI生成フィッシングによる時間短縮の進展

手作業で作成されたフィッシングメールは、平均して作成に16時間を要します。

しかし、AIを用いれば、巧妙なフィッシングメールをわずか5分で生成することが可能であり、1通あたり約2日分の時間をサイバー犯罪者に節約させます。

この効率の飛躍により、最小限の時間投資で大規模な攻撃が可能となります。

認識と予防

ユーザがフィッシングメールに騙されるまでの中央値の時間は非常に短く、しばしば60秒未満です。

調査によると、人為的ミスは重大な脆弱性であり、すべての侵害の74%に関与しています。

セキュリティ研修を受けていても、人々は根深い習慣や巧妙なソーシャルエンジニアリングの手法によって、フィッシングリンクをクリックしてしまう傾向があります。

従業員のうち、組織がチャネル全体でのフィッシングの脅威に完全に備えていると感じているのはわずか4人に1人です。

さらに問題を悪化させているのは、フィッシングメールを正確に報告できている従業員が全体の29%に過ぎないという点であり、認識力と検知スキルの両面にギャップが存在することが浮き彫りになっています。

フィッシング攻撃を防ぐためのソリューション

完全なサイバーセキュリティ保護は不可能ですが、迅速な検知と対応により、組織およびその顧客への被害を劇的に軽減することができます。

幸いにも、DMARCはこの問題に対する重要なソリューションを提供します。

最新のDMARC統計は、メールセキュリティにおけるDMARCの影響を明確に示しています。

新たな送信者要件を導入して以来、Gmailでは認証されていないメッセージの配信が65%減少しました。

この大幅な減少は、詐欺メールの削減におけるDMARCの有効性を示しています。

しかし、それだけではありません。

大量送信者のうち50%が、セキュリティのベストプラクティスを遵守し始めており、DMARCおよび関連プロトコルの業界全体への広がりを示しています。

最も注目すべきは、DMARCが世界のメールエコシステムにもたらした変化の規模であり、2024年には認証されていないメッセージの送信数が2650億通減少しました。

DMARCを完全に理解するには、まずその基盤となる構成要素であるSPFとDKIMについて理解することが重要です。

SPF(Sender Policy Framework)は、メール認証プロトコルであり、ドメイン所有者が自分のドメイン名を使用してメールを送信することが許可されたIPアドレスを定義できるようにします。

DKIM(DomainKeys Identified Mail)は、各メールにデジタル署名を追加することで機能します。この署名は、メッセージの完全性を保証し、正規のサーバから送信された後に改竄されていないことを証明します。

DMARCはSPFとDKIMの両方を基に構築されており、認証に失敗したメッセージに対して受信者がどのように処理すべきかを指示するポリシーレイヤーを導入します。

これにより、メッセージがドメインの認証ポリシーに沿っていることを保証し、不一致があった場合にはその報告方法も提供します。

MTA-STSおよびBIMIによるメールセキュリティの強化

DMARCはメール認証において重要な役割を果たしますが、MTA-STS(Mail Transfer Agent Strict Transport Security)やBIMI(Brand Indicators for Message Identification)といった追加プロトコルと組み合わせることで、その有効性は大幅に向上します。

MTA-STSは、メール送信に対して厳格なセキュリティポリシーを強制することで機能し、メールが安全で暗号化された通信経路を通じて送信されることを保証します。

これにより、メールが送信中に傍受されたり改竄されたりするリスクを排除し、さらに一層の保護層を加えることができます。

一方、BIMIは、ブランドにとってメールセキュリティとブランド認知度の両方を高めるユニークな機会を提供します。

BIMIを有効にすることで、組織は認証されたメールの横に自社のロゴを受信者の受信トレイ内に表示できるようになり、正当性を視覚的に確認してもらうことが可能になります。

これはブランドの認知を強化するだけでなく、顧客との信頼を高める効果もあり、混雑した受信トレイの中でも正当な通信を迅速に識別できるようにします。

手動導入の課題

DMARC、MTA-STS、BIMIは明確な利点を提供しますが、これらのプロトコルを手動で導入することは複雑で、ミスが発生しやすい作業です。

これらのプロトコルを設定するには、特にDNSレコードの構成やフィードバックレポートの解析において、高度な技術的知識が求められます。

専門家による監督がない場合、組織はメールシステムを潜在的な脅威にさらすリスクがあります。

こうした複雑さを踏まえると、手動での導入はもはや多くの企業にとって現実的ではありません。

ここで登場するのが、PowerDMARCのような自動化されたマネージドメール認証サービスです。

PowerDMARCは、DMARC、MTA-STS、BIMIの設定および保守を簡素化するソリューションを提供し、技術的な負担を負うことなく、これらのプロトコルを最大限に活用できるようにします。

PowerDMARCは導入の簡素化にとどまらず、継続的な監視、リアルタイムのインサイト、専門家によるサポートを提供することで、メールセキュリティを強固かつ最新の状態に保ちます。

PowerDMARCが優れている理由

数々の受賞歴、称賛の声、実績に裏打ちされた成功により、PowerDMARCはメールセキュリティの向上を目指す世界中の10,000社以上の顧客に信頼されています。

G2は、2024年秋にPowerDMARCをDMARCソフトウェア分野のリーダーとして認定しており、最高品質のメール認証ソリューションを提供する当社の取り組みを評価しています。

今すぐPowerDMARCへの切り替えをご検討ください。

メールドメインの管理を強化し、ビジネスを保護し、信頼を築き、通信の安全を確保しましょう。

お客様の声

集約されたDMARCレポートを目的に導入しましたが、それ以外の多彩な機能に魅了されて使い続けています!

— ドリュー・サウム(ADI Cyber Services CEO)

最も包括的で、サポートも素晴らしいです!

— ベン・フィールディング(Fractional CTO)

PowerDMARCは、私たちのITチームにとってまさにゲームチェンジャーでした!

— セバスティアン・バレロ・マルケス(HispaColex Tech Consulting ITマネージャー)

すべてのクライアントにPowerDMARCを導入して以来、オンボーディング、監視、変更作業のすべてが格段に簡単になりました。

たとえDNSサービスを管理していなくても問題ありません。

— ジョー・バーンズ(Reformed IT 共同創業者兼CEO)

まとめ

フィッシングは深刻かつ高コストな脅威であり、特にAIの進化により攻撃はますます高度化しています。

残念ながら、多くの組織は依然として十分な備えができておらず、高度なメールフィルタ、定期的な従業員トレーニング、安全なログインプロトコルといった基本的な防御策が不十分なままで、こうした攻撃に対して脆弱な状態にあります。

企業が取るべき強力な対策のひとつは、DMARC(Domain-based Message Authentication, Reporting, and Conformance) の導入です。

DMARCは、受信したメールが本当に送信元として主張されている送信者からのものであるかを検証し、多くのフィッシング攻撃を受信トレイに届く前にブロックします。

しかし、ますます高度化する攻撃手法に先んじるためには、DMARCだけでは不十分であり、継続的な監視、脅威教育、各種セキュリティツールとの組み合わせによる多層的なアプローチが必要です。

たった一通のフィッシングメールがすり抜けるだけで重大な結果を招く可能性があるため、企業は常に警戒を怠らず、防御を継続的に強化していくことが不可欠です。