メール認証とは?あなたのメールを確認して認証しましょう

2024年4月7日

著者: Maitham Al Lawati

翻訳: 岩瀨 彩江

この記事はPowerDMARCのブログ記事 What is Email Authentication? Check and Authenticate Your Emails の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

メールは、サイバー攻撃者が組織を欺く最も代表的な手段の一つです。

これは、メールが企業間コミュニケーションの最も一般的な方法であるためです。

調査によると、全サイバー攻撃の91%がメールから始まっています。

このことは、本物のメールと偽物のメールを見分ける能力の重要性を示しています。

メール認証は、それを実現する効果的な方法です。

DMARC、SPF、DKIMなどのメール認証ソリューションは、メールの到達率を高め、スパムを回避するための手段として広く利用されるようになっています。

重要なポイント

- メール認証を理解し、実装することは、メールを利用したサイバー攻撃を防ぐために不可欠です。

- SPF、DKIM、そしてDMARCは、メール認証の基盤となるプロトコルであり、これらを組み合わせることで信頼性と到達率を高めます。

- 認証されていないドメインは、フィッシングやその他の悪意ある行為に対して非常に脆弱であるため、メール認証は極めて重要です。

- メール認証を行うことで、メールがスパムとしてマークされる可能性を大幅に減らし、全体的な配信率を向上させることができます。

- メール認証設定を定期的に監視・検証することは、安全なメール環境を維持するために欠かせません。

メール認証の解説

メール認証とは、メール送信者の身元と送信されたメッセージの正当性を確認するプロセスです。

メール認証は、メールを基盤とするあらゆるビジネスにおいて重要な役割を果たします。

これにより、ユーザは正当なメールとスパムやフィッシングメールを区別でき、サイバー攻撃の潜在的なリスクを抑えることができます。

しかし、世界中の多くの組織では、メール認証の実装がまだ遅れています。

実際、PowerDMARC社の2024年DMARC導入レポートによると、全ドメインの70%以上がメール認証を導入していませんでした。

メールを認証する必要はあるのでしょうか?

サイバーセキュリティの専門家や技術者は、すべてのドメインに対してメール認証を強く推奨しています。

これは、サイバー犯罪者が認証されていないドメイン名を悪用するさまざまな手口を持っているためです。

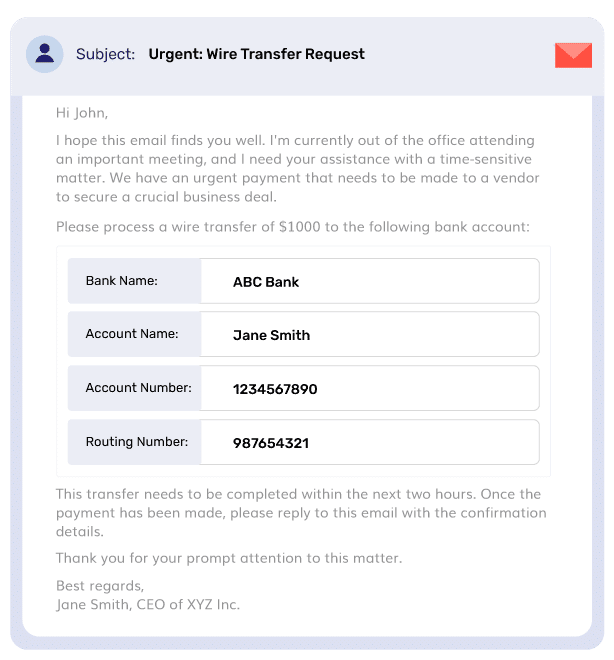

- 認証されていないドメイン名は、フィッシングメールに利用され、ログイン認証情報を盗み取られる可能性があります。

- また、認証されていないドメインは、サイバー犯罪者によって容易になりすましや偽装をされる恐れがあります。

- さらに、認証されていないドメインは、ランサムウェアの拡散や違法行為の実行にも利用される可能性があります。

メール詐欺の急増する統計は、メール認証プロトコルを早急に導入する必要性を如実に示しています。

メールは、これまで繰り返し、サイバー攻撃の最も一般的な経路であると認識されてきました。

Verizon社のDBIR(データ漏えい調査報告書)によると、全マルウェアの90%がメール経由で配布されています。

メールを認証することで、受信者にとって信頼できる情報源としてそのメールを正式に承認することになります。

これらのメールは、受信者側のサーバによって「正当な送信元」として認識されるため、情報が届く確率が自動的に高まります。

- 認証されたメールはスパム扱いされるリスクが低くなります。

- 認証されたメールは、より高い配信率を維持できます。

- 認証されたメールは、GoogleおよびYahooの送信者要件に準拠します。

- 認証されたドメイン名は、なりすましや偽装される可能性が大幅に低くなります。

昨年、Gmail宛てに送信されるメールには、何らかの認証を必須とする要件を導入しました。

その結果、Gmailユーザが受信する未認証メッセージの数は75%減少し、迷惑メールを減らしながら、数十億件におよぶ悪意あるメッセージをより高精度にブロックできるようになりました。

主要なメール認証プロトコルとは何か?

メール認証にはいくつかの方法がありますが、その中でも基礎を構成する3つの主要な要素があります。

それが SPF、DKIM、DMARCです。

1. SPF(Sender Policy Framework)

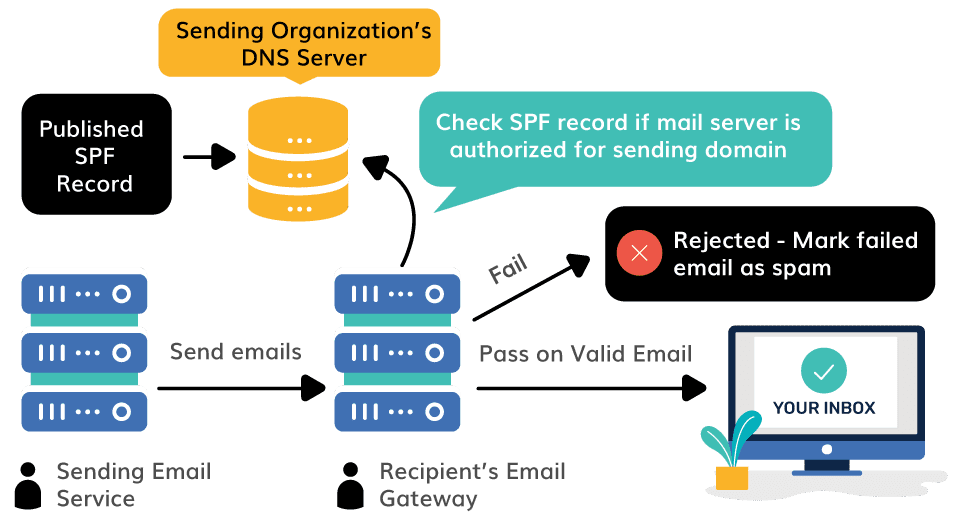

SPFは、認可された送信者リストを公開することでメールを認証する仕組みです。

たとえば、「1.12.1.11」というIPアドレスが正当な送信元である場合、それをSPFレコードに追加します。

これにより、受信側のサーバは、そのIPアドレスおよびあなたのドメインから送信されたメールを正当なものとして認識できます。

一方で、SPFレコードに含まれていないIPアドレスから送信されたメールは、不審なものとして識別されます。

SPFメール認証のプロセス

ドメイン所有者は、自身のDNSにSPFレコードを公開し、すべての認可されたメール送信者のIPアドレスを記載します。

これにより、SPFプロトコルが有効になります。

受信者側のメールサーバは、このSPFレコードを参照し、送信ドメインに対してそのメールサーバが認可されているかを確認します。

認可されていればSPF認証は成功し、認可されていなければ、そのメッセージは認証に失敗します。

2. DKIM(DomainKeys Identified Mail)

DKIMは、電子署名(暗号技術)を使用してメールに署名し、配信過程で内容が改ざんされていないことを保証します。

これにより、攻撃者がメール通信を傍受して内容を改ざんする中間者攻撃(Man-in-the-Middle Attack)を防ぐことができます。

また、SPFがうまく機能しない転送メールのようなケースでも、正当なメッセージであることを検証するのに役立ちます。

DKIMメール認証のプロセス

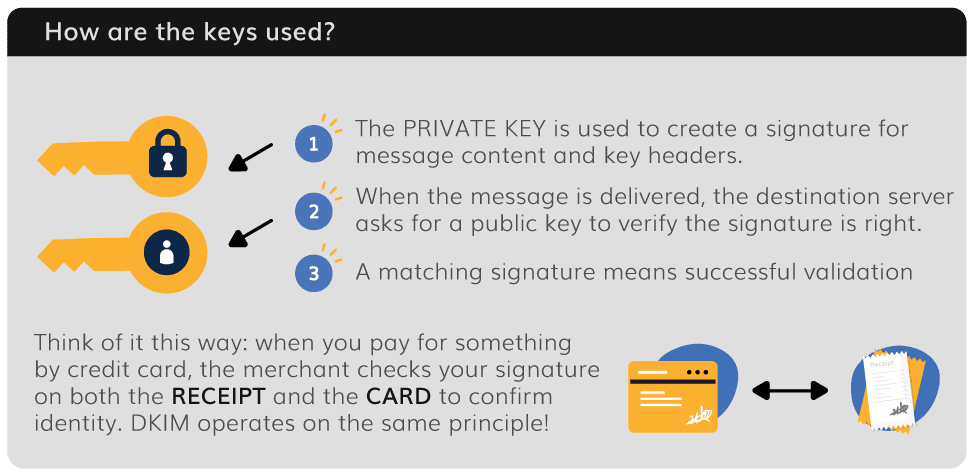

DKIMを導入する際、ドメイン所有者は2つのDKIM鍵ペアを生成します。

公開鍵はDNS上に公開され、秘密鍵は送信メールへの署名を担当するESP(Email Service Provider)のみに共有されます。

ドメインからメールを送信すると、署名者は秘密鍵を使用してメッセージ本文に基づいた暗号値を生成し、それをメールヘッダに付加します。

受信側のサーバは、送信ドメインの公開鍵を用いてこの署名を検証します。

もし署名が一致すれば、そのメールはDKIM認証を通過した(DKIM pass)と判断されます。

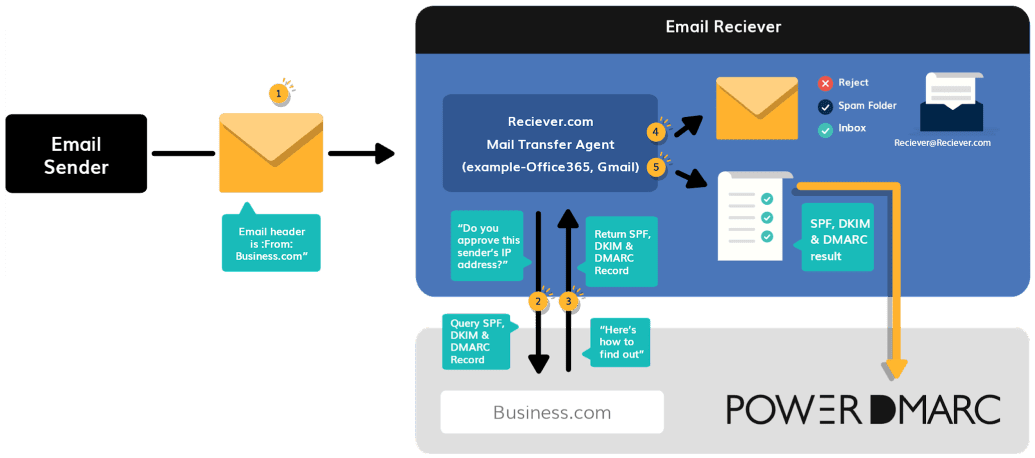

3. DMARC(Domain-based Message Authentication, Reporting & Conformance)

DMARCは、ドメイン所有者が「認証に失敗したメールをどのように扱うか」を制御できるメール認証プロトコルです。

DMARCを使用すると、SPFまたはDKIMの認証チェックに失敗したメールに対して、必要に応じて厳格な対応を取ることができます。

DMARCを構成するためには、SPFまたはDKIMのいずれかを実装しておく必要があります。

両方を設定している場合、メールがDMARCを通過するためには、SPFまたはDKIMのどちらか一方の認証に成功すれば十分です。

DMARCメール認証のプロセス

あなたのDMARCポリシーは、SPFまたはDKIMの認証に失敗したメールをどのように処理するかを決定します。

- 「none」ポリシーを設定した場合、特別な処理は行われません。

- 「quarantine」ポリシーを設定すると、認証に失敗したメールは受信者の隔離フォルダ(迷惑メールフォルダなど)に振り分けられます。

- 「reject」ポリシーを選択した場合、認証に失敗したメールは破棄されます。

専門家からのヒント

導入初期は「none」ポリシーから始めることをおすすめします。

その後、設定に自信がついた段階で徐々に「reject」へ移行しましょう。

よりスムーズでリスクの少ない移行を行うには、ホスト型DMARCサービスの利用を検討するのも有効です。

最終的に、サイバー攻撃に対して最も効果的なのは「reject」ポリシーです。

追加のメール認証方法

SPF、DKIM、DMARCといった基本的なメール認証方法に加えて、次のような追加プロトコルを導入することで、さらに高いセキュリティと信頼性を得ることができます。

- BIMI(Brand Indicators for Message Identification)

-

BIMIは、ブランドのロゴを受信者の受信トレイに表示できる仕組みです。

これは、信頼性を視覚的に示す手段であり、メールにプロフェッショナルな印象を与えます。 - MTA-STS(Mail Transfer Agent Strict Transport Security)

-

MTA-STSは、SMTPメール通信においてTLS暗号化を必須とすることで、通信経路の安全性を高めます。

これにより、TLSダウングレード攻撃やDNSスプーフィングなどの中間者攻撃を防止します。 - TLS-RPT(Transport Layer Security Reports)

- TLS-RPTは、TLS暗号化の失敗により発生するメール配信の問題に関するレポートを受け取れるようにし、配信状況を可視化するための仕組みです。

自分のメールが認証されているかを確認する方法

メールが認証されているかを確認する方法はいくつかあります。

すでにメール認証が設定されているかを確認することは、ドメインの健全性を保つ上で非常に重要です。

これにより、自分のメールがサイバー攻撃に対してどの程度保護されているかを把握できるほか、現在のメール認証設定が正しく機能しているかを確認することもできます。

メール認証を手動で確認する方法

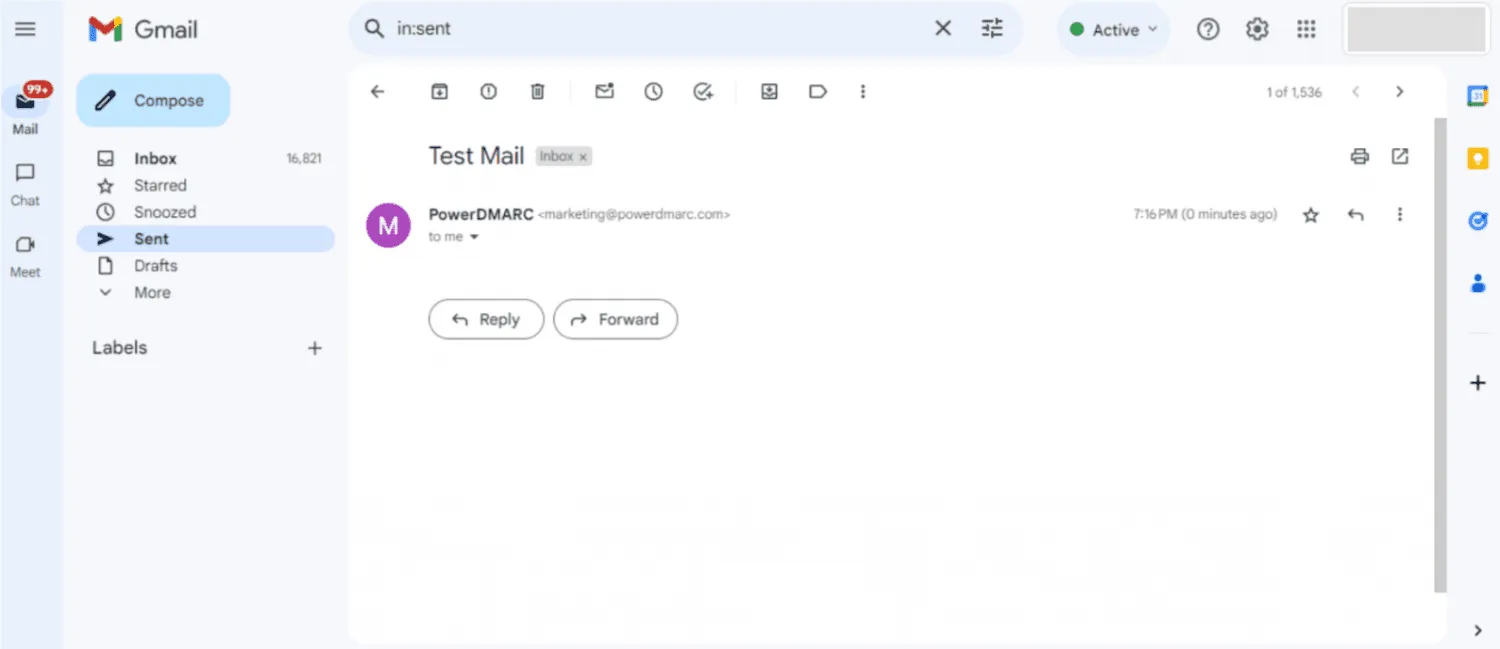

- メールが認証されているかを手動で確認するには、自分のドメインからアクセス可能な別のメールアカウント宛てにテストメールを送信する必要があります。

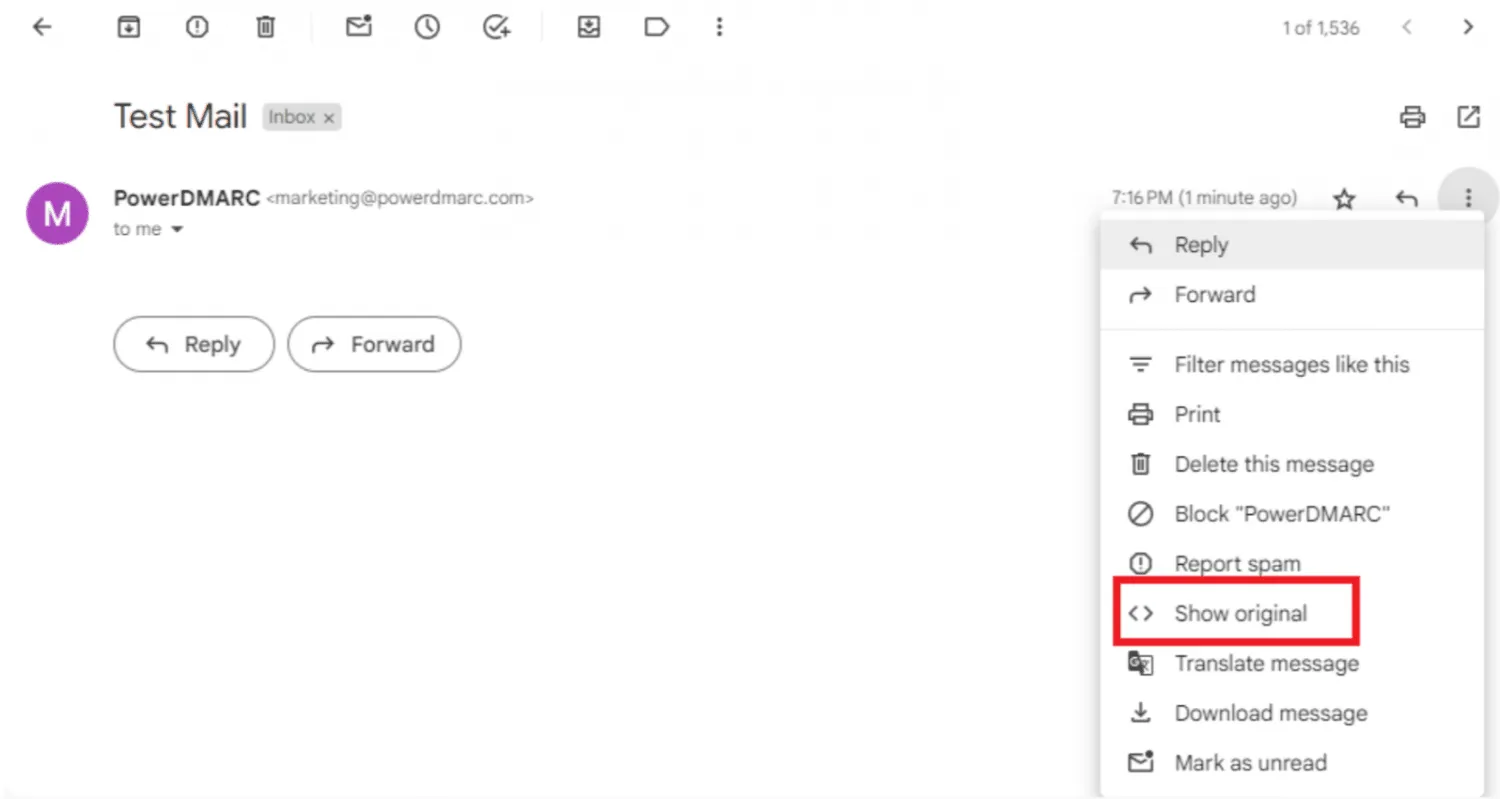

- 右上の3つの点(メニューアイコン)をクリックし、「オリジナルを表示」を選択します。

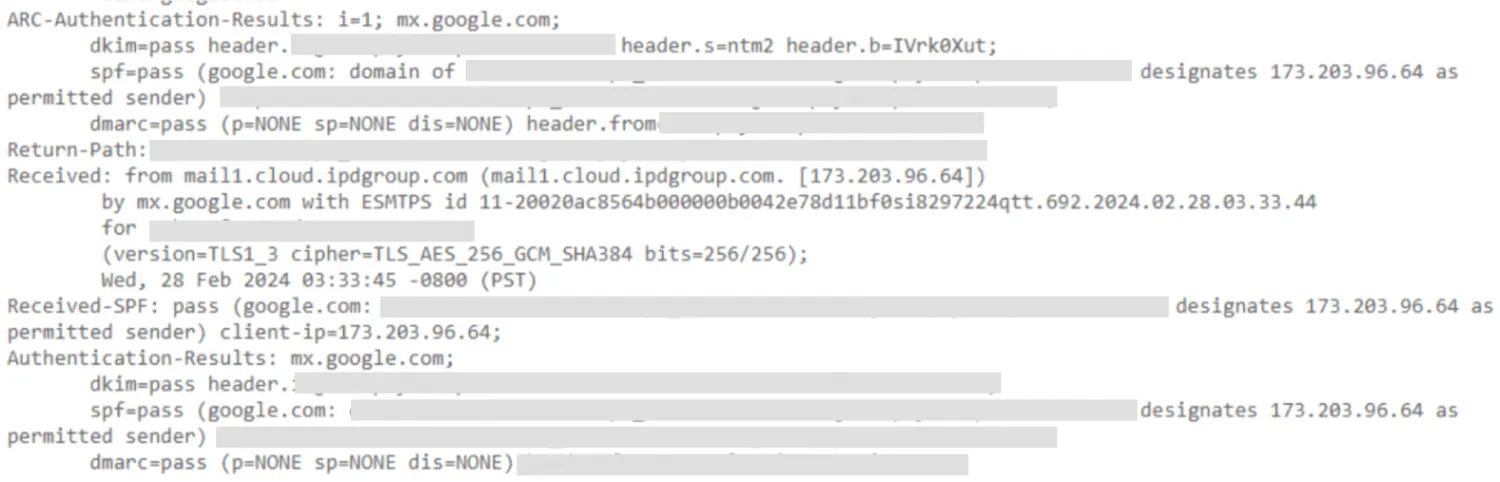

- 新しいタブで、メールのオリジナルヘッダが表示されます。

その中のメッセージ概要を確認すると、SPF、DKIM、DMARCの認証結果を確認できます。

- 画面を下にスクロールし、詳細ヘッダを表示します。

その中で「dkim=」「spf=」「dmarc=」という項目を探してください。

これにより、あなたのメールが認証されていることを確認できます。

メール認証を自動で確認する方法

メールが認証されているかを確認・テストする、さらに簡単な方法があります。

わずか数秒と1回のクリックで確認できます。

手順は次のとおりです。

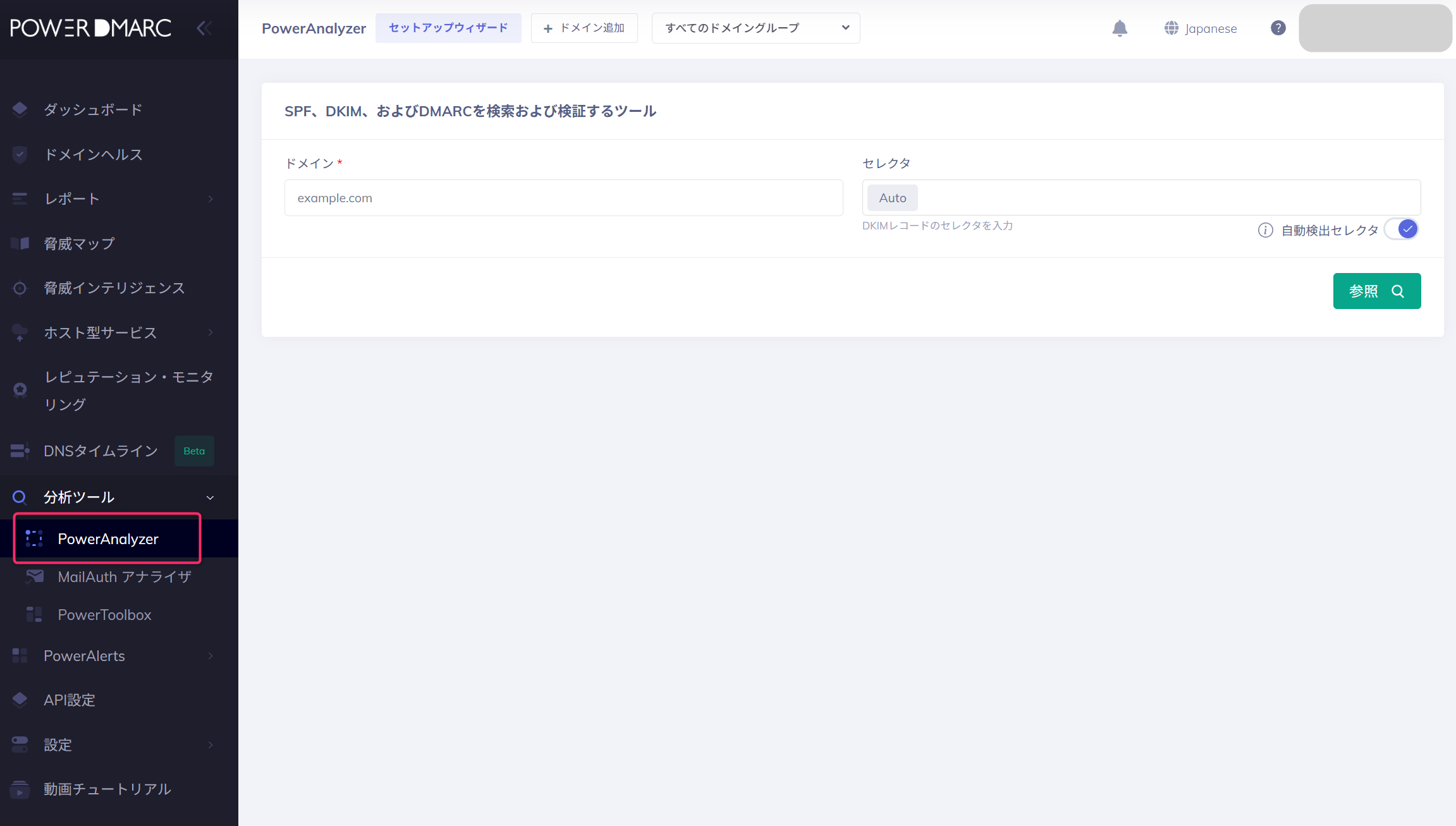

- PowerDMARCに無料登録し、PowerAnalyzerにアクセスします。

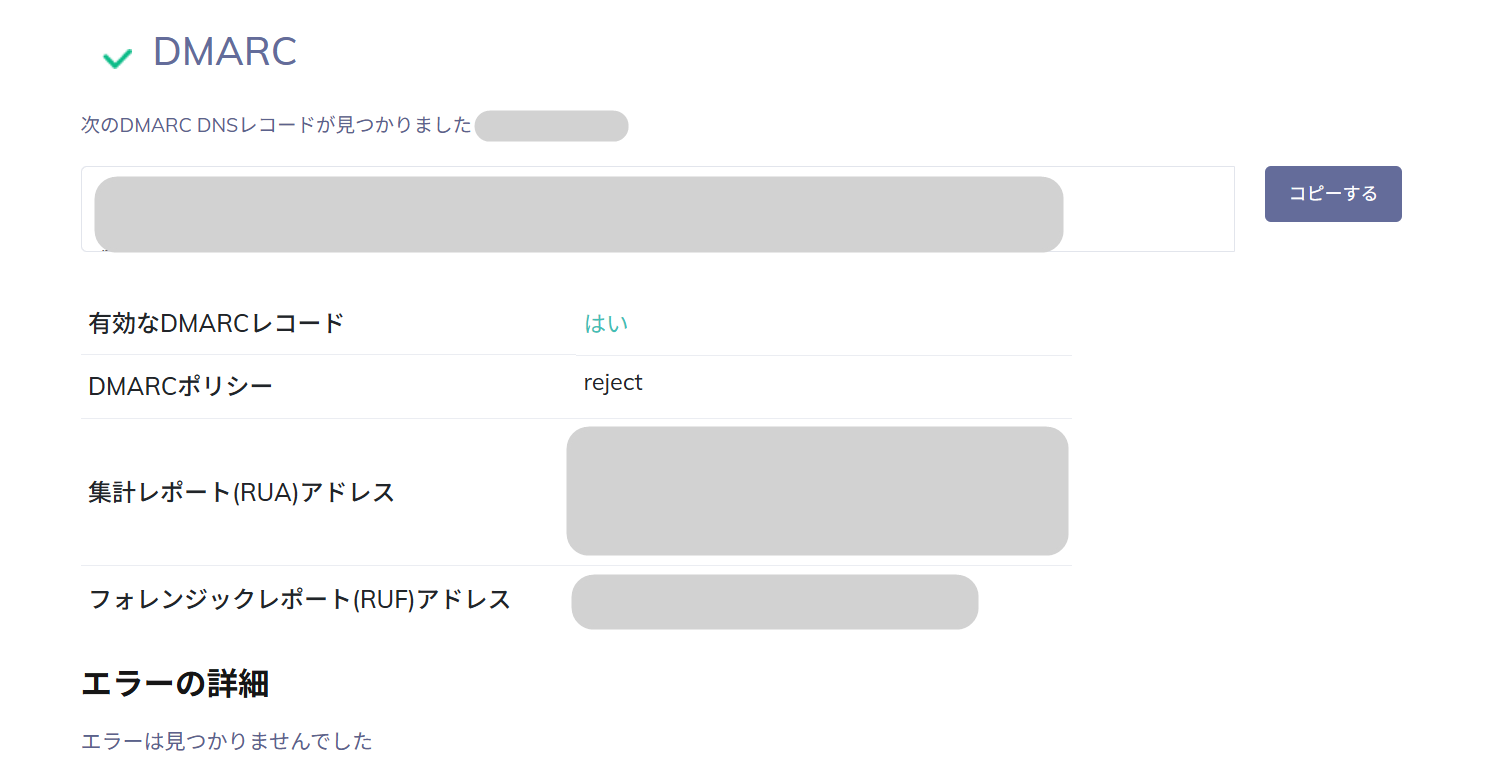

- ドメイン名を入力し、「Lookup(ルックアップ)」をクリックします。

- あなたのドメイン専用に生成された詳細レポートをもとに、メール認証情報を確認します。

- 画面を下にスクロールすると、メール認証プロトコルや設定に関する追加情報を確認できます。

この方法は、手動での確認よりもはるかに簡単です。

生成されたレポートには、あなたのメールセキュリティ状況に基づくスコアが表示され、認証設定の詳細をより明確に把握することができます。

メールを認証する方法

メールの認証を始めるには、メール認証プロトコルを設定する必要があります。

その手順を以下で見ていきましょう。

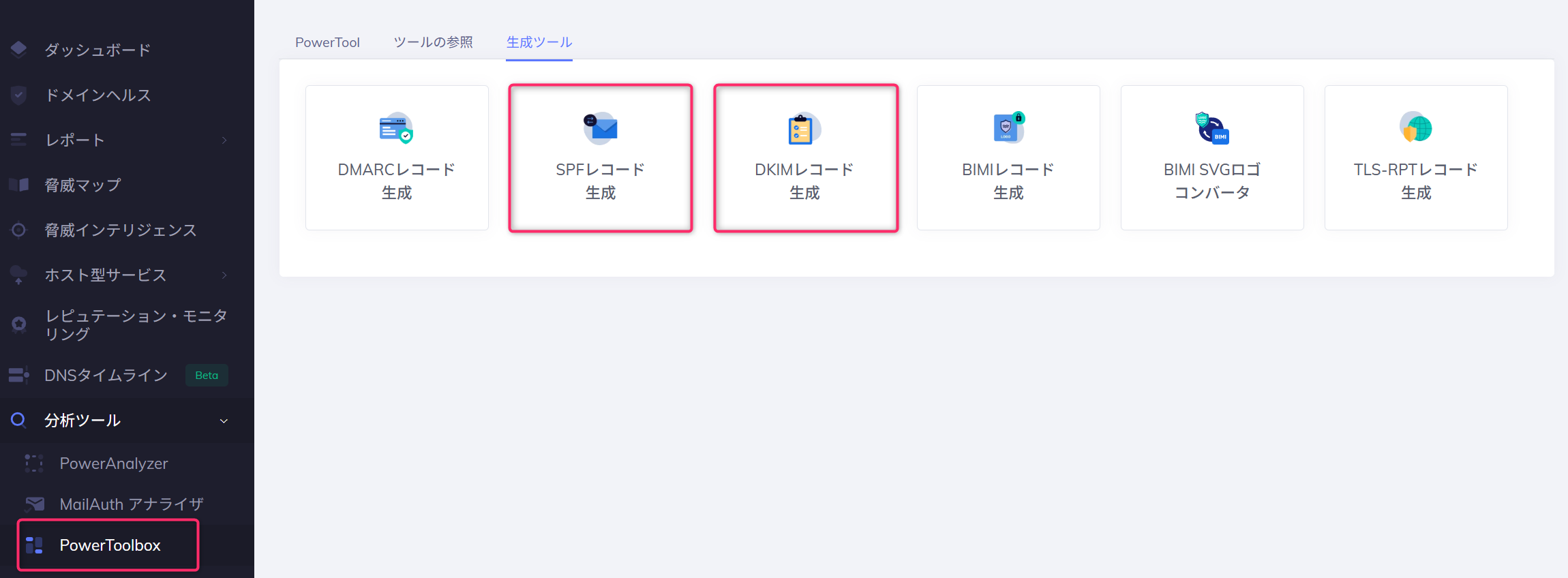

- ステップ1:SPFまたはDKIMレコードを設定する

-

メール認証を開始するには、まずSPFまたはDKIMのいずれかを設定します。

これらのプロトコル用にDNSレコードを手動で作成し、DNS上に公開することができます。

もし必要な構文に詳しくない場合は、SPFレコードジェネレーターやDKIMレコードジェネレーターのツールを使用することで、簡単に設定を行うこともできます。

- ステップ2:メール用にDMARCを設定する

-

DMARCを構成するには、PowerDMARCに無料登録します。

DMARCレコードジェネレーターを使用すると、自分のドメインに合わせたカスタムレコードを作成できます。「Generate(生成)」ボタンを押す前に、必ずDMARCポリシーを選択してください。

作成したレコードは、DNS上に公開する必要があります。

- ステップ3:メール認証設定を検証する

-

メール認証プロトコルの設定が完了したら、必ず確認作業を行いましょう。

人為的なミスによって誤ったレコードを設定してしまうと、メール認証の効果が無効になってしまう可能性があります。設定を確認するには、メールヘッダを直接確認する方法と、「PowerAnalyzer」ツールを使用する方法の2つがあります。

ドメイン名を入力し、「Lookup(ルックアップ)」をクリックするだけで、レコードが有効かどうかを確認できます。

PowerDMARCでメール認証の導入を始めましょう

PowerDMARCは、総合的なアプローチでメール認証を実現します。

当社のクラウドベースのホスト型メール認証ソリューションは、手動設定をはるかに上回る性能を発揮します。

自動セットアップウィザードとバックグラウンドサポートにより、DMARC、SPF、DKIM、BIMI、MTA-STS、TLS-RPTを迅速かつ正確に設定できます。

さらに、導入にあたって特別な技術的知識や専門スキルは一切不要です。

多くのお客様が導入から数か月で、メール到達率の向上、スパムの削減、メールを介したサイバー攻撃の大幅な減少を実現しています。

メール認証を始めるなら、当社のDMARCアナライザーを選ぶべき理由は次のとおりです。

- ホスト型メール認証ソリューションにより、DNSを何度も編集することなく、プロトコル設定やポリシーの監視・最適化・更新が可能です。

- DMARCレポートは、見やすく整理された人間が読める形式で、CSVやPDF形式でのエクスポートにも対応しています。

通常のXMLレポートと比べて10倍の可視性を提供します。 - ドメインのセキュリティ状況を継続的に監視するための多彩な分析ツールを提供しています。

- メールによるリアルタイムアラートのほか、Slack、Discord、カスタムWebhook通知の設定も可能です。

すべての規模の企業に対応したカスタムプランを用意しており、長期契約の義務もありません。

今すぐ無料のメール認証トライアルを開始するか、メール認証の専門家にご相談ください。

きっとご満足いただけます。

高品質なDMARCプラットフォームを徹底的に探し、ついに見つけました!

— ディラン・B