メールの二要素認証を有効にする方法

著者: Ahona Rudra

翻訳: 岩瀨 彩江

この記事はPowerDMARCのブログ記事 How to Turn on Two-Factor Authentication for Emails? の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

メールは、専門家の間で最も広く使用されているデータ共有手段の一つです。

そのため、ハッカーもメールセキュリティを侵害してデータを取得する手口に精通しています。

問題は、企業がメールセキュリティの更新に十分な注意を払わず、その結果として詐欺被害に遭ってしまう場合に発生します。

メールの多要素認証とは、複数の方法を使用してユーザを認証する手法です。

これは、オンラインバンキングやその他の金融取引を保護するためによく利用されていますが、パスワードだけではアクセスできない安全な接続を必要とするあらゆる場面でも有効です。

インターネット犯罪報告書によると、2020年にはビジネスメール詐欺(BEC)に関する苦情が19,369件報告されました。

その結果、被害額は18億ドルを超える損失となりました。

二要素認証は、ユーザ名とパスワードに加えて、メールアカウントをより安全に保護するための仕組みとして構築されています。

この二つ目のセキュリティ層には、指紋、コード、またはセキュリティトークンなど、さまざまな要素を使用することができます。

多要素認証システムにはいくつかの種類があり、二要素認証を採用しているものもあれば、送信者の確認に対して多層的なアプローチを取っているものもあります。

しかし、それらすべてに共通しているのは、「認可されたユーザのみが利用できるようにする」ことを目的として設計されている点です。

ここでは、メールにおける二要素認証の設定方法と、アカウントを安全に保つためにそれがなぜ重要なのかを説明します。

重要なポイント

- ビジネスメール詐欺(BEC)のような脅威が進化し続けており、年間数十億ドルの損失を引き起こしているため、メールセキュリティは極めて重要です。

- 多要素認証(MFA)および二要素認証(2FA)は、「知っている情報」「持っているもの」「本人であること」など、複数の認証要素を要求することで、セキュリティを大幅に強化します。

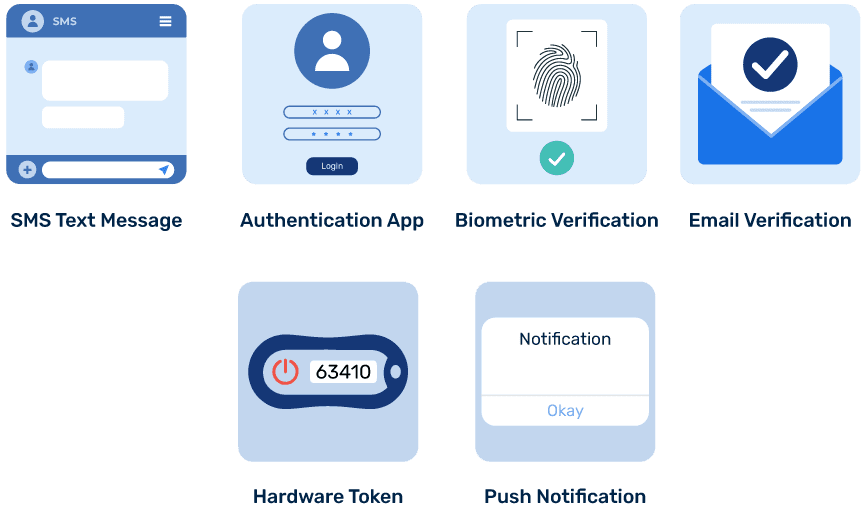

- 一般的なMFA/2FAの方法には、SMSコード、認証アプリ(Google Authenticatorなど)、生体認証、ハードウェアトークンなどがあり、それぞれ異なるレベルのセキュリティと利便性を提供します。

- MFA/2FAの導入は、Gmail、Microsoft 365、Zoho Mailなどの主要なプラットフォーム全体で極めて重要であり、それぞれのサービスには固有の設定手順が用意されています。

- また、MFA/2FAをDMARCのようなメール認証プロトコルと組み合わせることで、不正アクセス、フィッシング、ドメインなりすましに対する包括的な保護を実現できます。

二要素認証(Two-Factor Authentication)について

多要素認証(MFA)は、デバイスやシステムにアクセスする際にパスワードだけでなく、2つ以上の異なる認証手段を用いてユーザの身元を確認するセキュリティ対策です。

二要素認証(2FA)は、MFAの一種であり、ユーザの本人確認のために2つの異なる認証要素を求めるメールセキュリティの方法です。

これは強力なパスワードに加えてメールセキュリティを強化するために使用されます。

ログインプロセスにランダムに生成されるコードを追加し、アカウントにログインするたびにそのコードを入力する必要があります。

多くの場合、このコードは電話番号や指紋スキャンなどの「物理的な要素(あなたが持っているもの、またはあなた自身)」を使用しますが、Google Authenticatorのようにスマートフォン上のアプリに情報を保存する「デジタルトークン」などの形でも提供されます。

また、フィッシング攻撃などによってユーザのパスワードが漏えいした場合の認証手段としても使用されます。

一度コードが有効化されると、それを入力することでメールアカウントにアクセスできるようになります。

この二要素認証は、関連するメールアカウントだけでなく、他のアプリケーションも保護します。

たとえ他人があなたのパスワードを知っていたとしても、コードがなければログインすることはできません。

二要素認証(2FA)の仕組み

以下は、一般的な2FAの動作手順です。

- まず最初に、ユーザ名とパスワードを入力します。

これは最も一般的な認証方法であり、「ユーザが知っている情報」に基づいています。 - ユーザ名とパスワードが入力され、認証されると、システムは第二の要素を要求します。

これは通常、「ユーザが持っているもの」(テキストメッセージやプッシュ通知を受け取る電話、またはハードウェアトークンなど)や、「ユーザ自身であること」(指紋や顔認証など)に関連します。 - 最も適切と思われる方法を選択し、携帯電話やハードウェアトークンからのコードを入力するか、プッシュ通知を承認します。

パスワードと第二の認証要素の両方が正しければ、システムはユーザにアクセスを許可します。

ほとんどの場合、登録またはログインを完了するためには、2つの異なる認証手段を使用する必要があります。

一般的な二要素認証(2FA)の方法

以下は、2FAで一般的に使用されている方法です。

- SMSテキストメッセージ

- SMS認証APIを使用して、テキストメッセージ経由であなたの携帯電話にコードが送信され、安全な配信を自動化します。

- 認証アプリ

- Google Authenticatorなどのアプリは、数秒ごとに変化するコードを生成します。

- 生体認証

- 指紋、顔、または虹彩スキャンを使用して本人確認を行います。

- メール認証

- コードがあなたのメールアドレスに送信されます。

- ハードウェアトークン

- ログイン時に使用できるコードを生成する小型デバイスです。

- プッシュ通知

- スマートフォンに通知が送信され、ボタンを押してログインを承認します。

さまざまなプラットフォームでの多要素認証(MFA)の有効化

MFAを設定することで、認可された人物だけがあなたのアカウントにアクセスできるようになります。

以下では、主要なプラットフォームでの有効化手順を説明します。

Gmail/Google Workspaceメールで二要素認証を有効にする方法

ここでは、Gmailアカウント向けに2FA(Googleでは「2段階認証プロセス」と呼ばれます)を有効にするための、簡単でわかりやすい手順を紹介します。

- ステップ1:2段階認証のページを開く

-

- パソコンのブラウザを開き、2段階認証のページにアクセスします。

- Googleアカウントにサインインします。

- 表示された説明を読み、「開始」をクリックして次に進みます。

- ステップ2:認証方法を選択する

-

- Gmailで2段階認証を設定するためのオプションが表示されます。

(テキストメッセージ/電話、Googleプロンプト、認証アプリ、またはセキュリティキー経由) - 対応するスマートフォンでGoogleアカウントにサインインしている場合、Googleは通常「Googleプロンプト」の使用を最初に推奨します。

- 別の方法を使用したい場合、または追加の認証方法を設定したい場合は、「その他のオプションを表示」をクリックします。

- Gmailで2段階認証を設定するためのオプションが表示されます。

- ステップ3:電話による認証を設定する(テキスト/通話)

-

- テキストメッセージまたは電話による認証を選択した場合、新しいデバイスでGmailにログインするたび、またはクッキーを削除した後に、6桁のコードが送信されます。

- 携帯電話番号を入力し、コードを「テキストメッセージ」または「電話通話」のどちらで受け取るかを選択します。

- 「次へ」をクリックします。

- ステップ4:認証プロセスを完了する

-

- 選択した方法でコードが携帯電話に送信されます。

- 受け取ったコードを入力し、再度「次へ」をクリックします。

- ステップ5:二要素認証を有効にする

-

- 選択した方法の認証が正常に完了したら、2段階認証プロセスを有効化できます。

- 「有効にする」をクリックして、二要素認証を起動します。

- ステップ6:Googleプロンプトを設定する

-

- Googleプロンプトは、サインイン時に信頼できるスマートフォンまたはタブレットに承認画面を表示する機能です。

- 最初の設定時に有効化していない場合は、認証オプションから「Googleプロンプト」を選択します。

- 対応するAndroidまたはiOSデバイス(GoogleアプリまたはGmailアプリをインストール済み)でGoogleアカウントにサインインしていることを確認してください。

Googleが自動的に対象デバイスを検出しますので、画面の指示に従って確認を行います。

- ステップ7:セキュリティキーを使用する

-

- セキュリティキーは、強力な認証を提供する物理デバイス(USB、NFC、またはBluetooth)です。

- 認証オプションから「セキュリティキー」を選択します(「その他のオプションを表示」に含まれている場合もあります)。

- 「次へ」をクリックし、キーをデバイスに挿入するか、近づけることで登録手順に従います。

Gmailで二要素認証(2FA)を無効にする方法

Googleアカウントの2段階認証をオフにするには、以下の手順を実行します。

- Googleアカウントにアクセスします。

- 左側のナビゲーションパネルで「セキュリティ」を選択します。

- 「Googleへのログイン方法」という項目の中から「2段階認証プロセス」を見つけて選択します。

ここで再度ログインを求められる場合があります。 - 「無効にする」を選択します。

- 確認のため、もう一度「無効にする」をタップします。

- このアカウント用に保存していたバックアップコードがある場合は、それらを削除または破棄して、不正利用されないようにします。

これらの手順を実行することで、2FA(二要素認証)が完全に無効化され、すべてのバックアップアクセス方法が削除されます。

AndroidまたはiOSデバイスでGmailの二要素認証(2FA)を設定する方法

AndroidまたはiOSでの二要素認証の設定は、デスクトップでの手順とほぼ同じですが、デバイスの設定またはGmailアプリから開始します。

- ステップ1:Googleアカウント設定にアクセスする

-

- Androidの場合:設定 → Google → 「Googleアカウントの管理」を開きます。

- iOSの場合:Gmailアプリを開き、右上のプロフィール画像をタップし、「Googleアカウントの管理」を選択します。

(または、Googleアプリを使用するか、ブラウザで myaccount.google.comにアクセスしても構いません。)

- ステップ2:セキュリティ設定に移動する

-

- 「セキュリティ」タブをスワイプまたはタップして開きます。

- 「Googleへのログイン方法」セクションまでスクロールし、「2段階認証プロセス」をタップします。

- 「開始」をタップします。再度サインインを求められる場合があります。

- ステップ3:設定プロンプトに従う

-

- Googleは、使用しているデバイスを自動的に認識し、最初に「Googleプロンプト」の利用を提案することがあります。

「続行」をタップします。 - 次にバックアップオプションを求められますので、電話番号を入力し、コードを「テキストメッセージ」または「電話通話」で受け取る方法を選択します。

「送信」をタップします。

- Googleは、使用しているデバイスを自動的に認識し、最初に「Googleプロンプト」の利用を提案することがあります。

- ステップ4:確認コードを入力する

-

- 携帯電話に送信されたコードを入力し、「次へ」をタップします。

- ステップ5:二要素認証を有効にする

-

- 設定内容を確認し、「有効にする」をタップして2段階認証を起動します。

有効化後、「2段階認証プロセス」設定ページから、Authenticatorアプリやセキュリティキーなどの他の認証方法を追加することもできます。

- 設定内容を確認し、「有効にする」をタップして2段階認証を起動します。

Microsoft 365でメールの多要素認証(MFA)を設定する方法

- ステップ1:管理者権限を確認する

- MFA設定を管理するには、グローバル管理者(Global Administrator)などの必要な管理者権限を持っていることを確認します。

- ステップ2:Security Defaults または 条件付きアクセスポリシーを使用する

-

Microsoftでは、従来のユーザ単位のMFA設定ではなく、「Security Defaults」または「条件付きアクセス(Conditional Access)」ポリシーの使用を推奨しています。

Security Defaultsを有効にする場合- Microsoft 365管理センターにサインインします。

- 「Azure Active Directory管理センター」へ移動します(「すべて表示」>「管理センター」>「Azure Active Directory」からアクセスできます)。

- Azure AD管理センターで、Azure Active Directory > プロパティ を選択します。

- 「Security defaultsの管理」をクリックします。

- 「Security defaultsを有効にする」のトグルを「はい」に設定します。

- 「保存」をクリックします。

(注:これにより、管理者を含むすべてのユーザに対してMFAを含む基本的なセキュリティ機能が有効になります。)

- ステップ3:既存のユーザ単位MFAを無効化する(必要な場合)

-

以前にユーザ単位のMFAを使用しており、Security Defaultsまたは条件付きアクセスに切り替える場合は、まず既存のMFAを無効にする必要があります。

- Microsoft 365管理センターで、ユーザ > アクティブなユーザ に移動します。

- 上部のメニューから 多要素認証(Multi-factor authentication) をクリックします。

- 対象のユーザを選択し、必要に応じてMFAのステータスを「無効(Disabled)」に変更します。

- ステップ4:ユーザによるMFA登録

-

Security Defaultsまたは条件付きアクセスが有効化された後、ユーザは次回のサインイン時にMFA登録を求められます。

通常、Microsoft Authenticatorアプリを使用して登録を行います。

Zoho Mailでメールの多要素認証(MFA)を設定する方法

- ステップ1:Zohoアカウント設定にログインする

- accounts.zoho.com にアクセスし、Zohoアカウントにサインインします。

- ステップ2:セキュリティ設定に移動する

- 左側のメニューから「セキュリティ」をクリックし、「多要素認証(Multi-Factor Authentication)」を選択します。

- ステップ3:希望するMFA方法を選択する

-

以下のオプションの中から、好みの認証方法を選びます。

- Zoho OneAuthアプリ(推奨)

-

iOSまたはAndroid用のアプリをダウンロードします。

プッシュ通知、QRコードスキャン、またはTOTP(時限式ワンタイムパスワード)のいずれかで設定できます。

画面の指示に従ってアプリをアカウントにリンクします(通常はQRコードをスキャンして接続します)。 - 認証アプリ(TOTP)

-

Google AuthenticatorやMicrosoft Authenticatorなどの他の認証アプリを使用できます。

このオプションを選択し、表示されたQRコードをアプリでスキャンし、アプリに表示されるコードを入力して確認します。 - SMS/音声通話

- 電話番号を入力し、SMSまたは通話で送信されるコードを使って認証を行います。

- セキュリティキー(YubiKeyなど)

- U2F/FIDO2に対応したハードウェアキーを登録します。

- ステップ4:選択した方法の設定手順に従って有効化する

- それぞれの認証方法に応じた画面の指示に従い、設定を完了します。

- ステップ5:バックアップ認証コードと信頼済みブラウザの設定

- Zohoでは、バックアップ認証コードを提供しており、信頼済みブラウザを設定することで、普段使用するデバイスでのMFAプロンプトの頻度を減らすことができます。

Google Authenticator(Google認証システム)

Google Authenticator(Google認証システム)は、二要素認証を利用してメールアプリやWebサイトの保護を強化するためのモバイルセキュリティアプリです。

このアプリは、ユーザのモバイルデバイス上でランダムな時限式ワンタイムパスワード(TOTP)を生成します。

これらのコードは認証のための第二のセキュリティ層を提供し、全体的な安全性を高めます。

Google Authenticatorは、初期設定後はSMSやネットワーク接続に依存しません。

サインインの際に使用する時限式のワンタイムコードを、ユーザのデバイス上でローカルに生成します。

これにより、傍受される可能性のあるSMSコードと比べて、不正アクセスを防ぐための分散型の安全な方法として機能します。

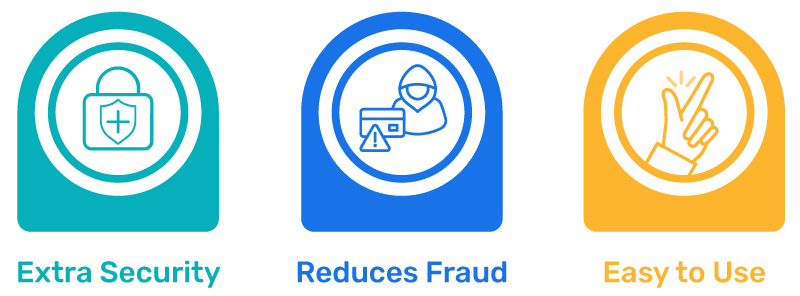

2FA/MFAの利点

二要素認証(2FA)や多要素認証(MFA)には、次のような利点があります。

- 追加のセキュリティ強化

- MFAはセキュリティ層をもう一段追加することで、たとえ不正ユーザがパスワードを入手したとしても、アカウントへのアクセスを大幅に困難にします。

- 不正アクセスやフィッシング被害の軽減

-

フィッシングなどによって認証情報が盗まれた場合でも、不正アクセスを防止し、個人情報の盗難、金融詐欺、データ漏えいなどのリスクを軽減します。

また、単純な総当たり攻撃(ブルートフォース攻撃)によるパスワード突破も防ぎます。 - 比較的簡単に利用可能

-

一度設定すれば、MFAの利用は非常に簡単です。

プッシュ通知による認証はワンタップで完了し、認証アプリもすぐに使えるコードを提供します。

2FA/MFAのデメリット

二要素認証(2FA)や多要素認証(MFA)には、次のような欠点もあります。

- 不便さ

- ログイン時に追加の手順が必要になるため、特に頻繁にアカウントへアクセスする場合は、多少手間がかかり時間がかかることがあります。

- デバイスへの依存

-

第二の認証要素が特定のデバイス(アプリコードやSMSを受け取るスマートフォンなど)に紐づいている場合、そのデバイスを紛失したり、破損したり、バッテリー切れになった場合に、バックアップ方法を設定していなければアカウントへアクセスできなくなる可能性があります。

また、スマートフォンやSIMカードを盗まれた場合、盗んだ相手が第二の認証要素にアクセスできるリスクもあります。 - 技術的な問題

- SMSコードの受信遅延、認証アプリの時刻同期のずれ、プッシュ通知の不具合などにより、ログインが妨げられることがあります。

- 設定の複雑さ

- 一般的には簡単に設定できますが、技術にあまり詳しくないユーザにとっては、初期設定が少し難しく感じられる場合があります。

メールセキュリティの重要性

メール通信のセキュリティに投資することは非常に重要です。

MFA/2FAはアカウントアクセスを保護しますが、その他の脅威から守るためには、さらに別のセキュリティ層が必要です。

メールセキュリティは、通常のスパムフィルタをすり抜ける可能性のある悪意のあるメールやスパムメールを識別・排除するのに役立ちます。

その追加のセキュリティ層の一つが DMARC(Domain-based Message Authentication, Reporting, and Conformance) です。

DMARCは送信者の真正性を検証することで、フィッシング攻撃やドメインの不正使用を防止します。

Gmail、Outlook、Zoho Mailなどの主要なメールサービスプロバイダは、ドメイン所有者に対し、DMARC のようなメール認証プロトコルを有効化することを推奨しています。

これにより、なりすまし(スプーフィング)やフィッシング、偽メールを利用したランサムウェア攻撃などから保護できます。

強力な認証(MFAなど)と送信者検証(DMARCなど)を組み合わせた多層的なセキュリティ対策を採用することで、組織は生産性を維持しながら、メール脅威が存在する環境でもデータを保護できます。

なりすましやフィッシングは、メールで共有されるデータに対する重大な脅威であり、マルウェア感染を引き起こす可能性もあります。

企業は、MFAの導入 や DMARC/SPF/DKIMの設定 などを含むメールセキュリティ手順を更新することで、資格情報や個人データが攻撃によって侵害されるリスクを低減できます。

DMARCを使用してメール認証を有効にする手順

- DMARCアナライザーポータルに登録します。

- ダッシュボードで自社ドメインを登録します。

- 必要な SPF/DKIM/DMARCレコードを生成します(通常はサービスが提供するツールや専門家のガイドを利用します)。

- 生成したレコードをDNSに公開します。

- ポータルを通じてDMARCレポートを監視し、メールトラフィックを分析して正当な送信元と不正な送信元を特定します。

段階的にポリシーを強化し(例:p=rejectやp=quarantine)、不正なメールをブロックします。

まとめ

メールアカウントへのログインにパスワードだけを使用する方法では、もはや高度化したサイバー脅威から十分に保護することはできません。

利用可能なあらゆる方法を用いて、メールアカウントのセキュリティを強化することが重要です。

その中でも特に重要なのが、多要素認証(MFA)です。

MFAは、ログイン時にパスワード以外の要素を求めることで追加のセキュリティ層を提供する仕組みであり、一般的には二要素認証(2FA)として実装されます。

SMSコード、認証アプリ、生体認証、ハードウェアトークンなどを利用することで、たとえパスワードが漏えいした場合でも、アカウントや情報を高いレベルで保護できます。

Gmail、Microsoft 365、Zohoなど、すべてのメールプラットフォームでMFAを実装し、さらにDMARCのような強力なメール認証プロトコルと組み合わせることで、不正アクセス、フィッシング、なりすまし攻撃に対する強固な防御を構築できます。

MFAを標準的なセキュリティ対策として導入し、他の人々にも同様の実践を促すことで、より安全なオンライン環境を築くことができます。

現在のデジタル社会において、少しのセキュリティ対策の工夫が、大切な情報を守るための大きな力となることを忘れないでください。