Kimsukyが最近のフィッシング攻撃でDMARCの「None」ポリシーを悪用

著者: Ahona Rudra

翻訳: 岩瀨 彩江

この記事はPowerDMARCのブログ記事 Kimsuky Exploits DMARC “None” Policies in Recent Phishing Attacks の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

北朝鮮のハッカーグループであるKimsukyは、サイバーの世界では新しい存在ではありません。

この高度に洗練された脅威アクターのグループは再び活動しており、現在は寛容なDMARCポリシーを持つドメインを標的にして、非常に精密なフィッシング攻撃を仕掛けています。

Kimsukyは常にソーシャルエンジニアリングの手法を活用しており、多くの場合、攻撃の開始手段としてメールを使用していました。

しかし、最近の攻撃では、保護機能を提供しないDMARCポリシーを悪用するという新たな手口に切り替えています。

これは、DMARCの適用を徹底することの重要性を浮き彫りにしており、組織のセキュリティの中心的要素にする必要があることを示しています。

、連邦捜査局(FBI)、米国国務省、国家安全保障局(NSA)は、Kimsukyが寛容なDMARCポリシーを悪用してスピアフィッシング攻撃を行っていることについて、共同勧告を発表しました。

では、詳しく見ていきましょう。

重要なポイント

- Kimsukyは、寛容なDMARCポリシーを持つドメインを標的にして、高度なフィッシング攻撃を仕掛けています。

- 「quarantine(隔離)」や「reject(拒否)」といった強固なDMARCポリシーを実装することは、メールなりすましを防止するために極めて重要です。

- 「None(なし)」などの無行動型DMARCポリシーは、認証に失敗したメッセージを配信してしまうため、ドメインを脆弱な状態にさらします。

- メール内の警告サインを見抜くことは、Kimsukyのようなグループによるフィッシングの試みを特定する助けになります。

- 進化し続けるサイバー脅威に対抗するためには、セキュリティプロトコルを定期的に更新し、積極的に対策を取ることが不可欠です。

Kimsukyの簡単な歴史

Kimsukyハッカーグループには、Velvet Chollima、Black Banshee、Emerald Sleetなど、複数の別名があります。

北朝鮮にそのルーツを持つKimsukyは、韓国の研究機関や政策機関、原子力関連事業者、そして政府機関を標的にしたサイバー諜報攻撃を開始しました。

このハッカーグループは10年以上にわたって活動しているとみられていますが、最近ではロシア、アメリカ、ヨーロッパの組織を標的にするなど、活動の範囲を広げています。

過去に報告された代表的なKimsukyの攻撃

初の事例とされるKimsukyの攻撃は、2019年にまでさかのぼります。

Kimsukyは、2015年3月に韓国の原子力発電事業者である韓国水力原子力(Korea Hydro & Nuclear Power)から機密データを盗み出したとされています。

2020年9月には、Kimsukyは国連安全保障理事会の11人の職員を標的にし、ハッキングを試みました。

Kimsukyが2024年のフィッシング攻撃で緩和されたDMARCポリシーを悪用

DMARCポリシーは、DMARCレコード内で必須の項目であり、DMARC認証に失敗したメッセージに対してクライアント側でどのような処理を行うかを決定します。

DMARCポリシーは、受信サーバに対して認証に失敗したメッセージを破棄または隔離するよう指示することができます。

一方で、無行動モードでは、サーバに「何の処理も行わない」よう指示することも可能です。

北朝鮮のハッカーグループであるKimsukyは、無行動型のDMARCポリシーを持つドメインを標的にし、それらが提供する保護の欠如を悪用しています。

これにより、フィッシングメールを受信者に成功裏に届ける可能性が高まります。

設定可能なDMARCポリシーの種類とは?

ドメイン所有者は、3種類のDMARCポリシーのいずれかを選択できます。

それは「none(なし)」「reject(拒否)」「quarantine(隔離)」です。

名前の通り、「none」は無行動ポリシーであり、「reject」と「quarantine」は認証されていないメールをそれぞれ拒否または隔離します。

ポリシーを設定するには、DMARCレコードを作成する際にp=タグを追加する必要があります。

無行動/寛容なDMARCポリシーとは?

DMARCの「none」ポリシーは寛容な設定です。

これはサイバー攻撃に対して保護を提供しないポリシーモードです。

しかし、まったく意味がないというわけではありません。

DMARC「none」は、メール認証を導入する初期段階、いわゆる「監視専用」フェーズで一般的に使用されます。

このモードは、設定をテストしたり、メールトラフィックを監視したりするための制御手段として活用できます。

ただし、このポリシーを長期間維持することは推奨されません。

なぜなら、ドメインがサイバー攻撃に対して脆弱な状態になるためです。

最終的な目標は、安全に「強制モード」へ移行することです。

以下は、寛容または弱いDMARCポリシーを持つDMARCレコードの例です。

v=DMARC1; p=none;

ここでp=noneタグは、ポリシーが「none」に設定されており、保護が提供されていないことを示しています。

さらに、このDMARCレコードにはruaタグが設定されていないため、DMARC「none」ポリシーの監視目的が活用されていない状態です。

弱いDMARCポリシーがもたらす危険性とは?

DMARCの「none」ポリシーには、特定の状況下で深刻な影響を及ぼす大きな欠点が存在します。

それは、「none」ポリシーを適用している場合、DMARC認証に失敗したメールであっても、受信者に配信されてしまうという点です。

つまり、脅威アクター(攻撃者)があなたのドメインをなりすましてフィッシングメールを顧客に送信した場合でも、DMARC認証が失敗しているにもかかわらず、そのメールは配信されてしまうということです。

Kimsukyのスピアフィッシング攻撃の構造

2023年から2024年にかけて、連邦機関が発表した勧告の中で、Kimsukyによるさまざまな攻撃手法が警告されています。

ここでは、Kimsukyの攻撃戦術を理解するための主なポイントを見ていきましょう。

- Kimsukyは、スピアフィッシングメールの中で政府機関、シンクタンク、メディア機関などを装うことで知られています。

また、偽造されたWebサイトを使用して、被害者の個人情報やログイン認証情報にアクセスすることもあります。 - 彼らは通常、知名度の高い組織を標的にし、実在する職員や担当者を装って、疑いを持たない被害者の信頼を得ようとします。

- フィッシング攻撃は一度で完結するものではなく、複数の段階を経て行われます。

その過程で攻撃者は、信頼性を維持するために、連続するメールの中で複数の異なる人物になりすますことがあります。 - いくつかの無害に見えるメールのやり取りを経て信頼関係が築かれた後、攻撃者が送信する最終メールには暗号化された悪意のある添付ファイルが含まれています。

- この添付ファイルには悪意のあるコードが仕込まれており、ユーザのアカウント、ネットワーク、またはデバイスに侵入し、最終的にKimsukyがこれらのシステムへのアクセスを獲得します。

- 正規のシンクタンクを装ったこれらのメールは、ドメインに弱いDMARCポリシー(p=none)が設定されている機関を標的としています。

- 残念ながら、シンクタンクや組織側で無行動型のDMARCポリシーが設定されているため、DMARC認証に失敗したメールであっても、受信者のメイン受信箱に配信されてしまいます。

このことが、結果的にKimsukyによるフィッシング攻撃の成功につながっています。

弱いDMARCポリシーを悪用するKimsukyのフィッシング攻撃を防ぐ方法

FBIは、IC3レポートの中で、最近のKimsukyによる攻撃を防ぐために取るべきいくつかの予防策を提示しています。

その内容を見ていきましょう。

- 1.強制的なDMARCポリシーを設定する

-

Kimsukyが弱いDMARCポリシーを悪用するのを防ぐためには、より強力な「強制ポリシー」に切り替えることが重要です。

「quarantine(隔離)」や「reject(拒否)」といったポリシーモードを設定することで、なりすましのフィッシングメールが受信者の受信箱に直接届くのを防ぎ、代わりに破棄または隔離されるようにできます。

ただし、設定を誤ると、正当なメールまでも破棄されてしまう可能性があります。

そのため、強制ポリシーを設定する際は慎重に行うことが重要です。

以下は、安全にDMARCの「reject」ポリシーを実装する方法の一例です。

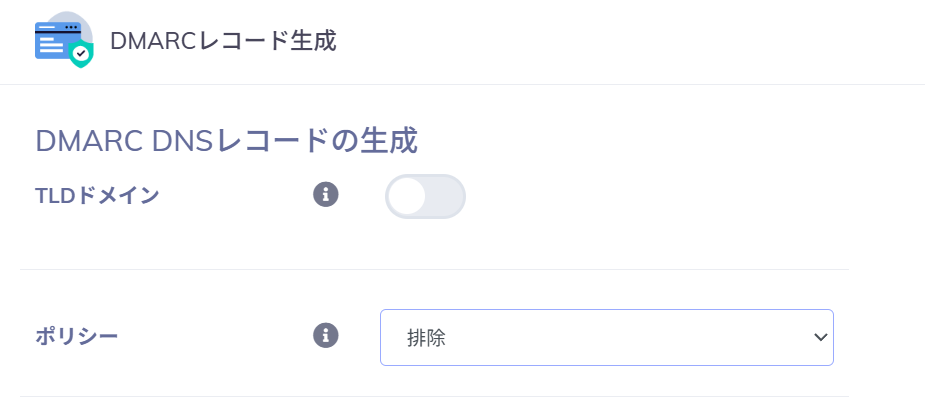

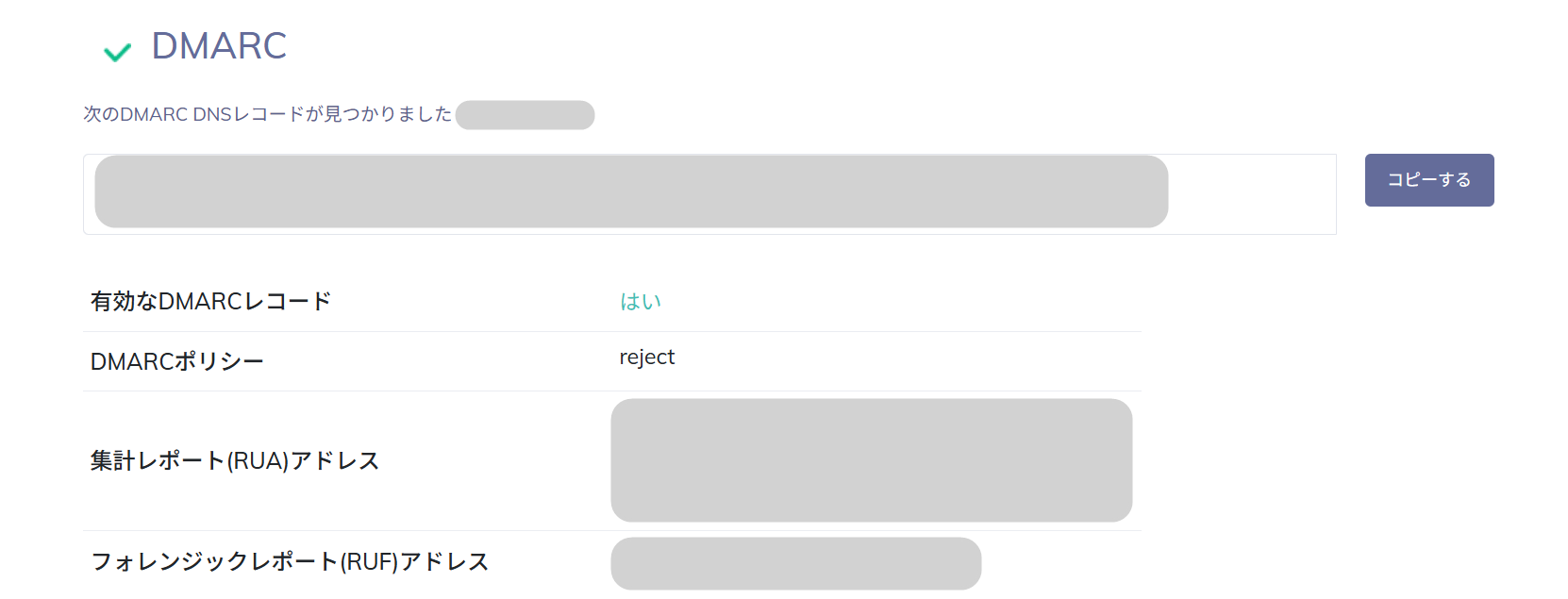

- PowerDMARCに無料登録し、DMARCレコード生成ツールを選択します。

- p=rejectポリシーを使用した新しいDMARCレコードの作成します。

初めてDMARCを設定する場合は、「none」ポリシーを使用して、ダッシュボードおよびレポートビューからすべての送信元を監視してください。

当社のホスト型DMARCソリューションを利用すれば、DNSにアクセスすることなく、ポリシーモードを簡単に切り替えることができます。

設定内容に自信が持てたら、ホスト型DMARCにアクセスし、ポリシーモードを更新するだけです。

ruaタグを使用してDMARCレポート機能を有効化し、レポートを受け取るメールアドレスを指定します。

- DNS管理コンソールにアクセスし、現在のDMARCレコードを新しいものに置き換えてください。

すでに同じドメインにDMARCレコードが公開されている場合は、新しいレコードを追加で公開するのではなく、既存のレコードを置き換える必要がありますので注意してください。

当社のDMARCレポートツールは、レポート管理を簡素化し、メールの配信性を確保します。

今すぐ利用を開始して、安全に強制ポリシーへ移行し、Kimsukyに対する防御を強化しましょう。 - PowerDMARCに無料登録し、DMARCレコード生成ツールを選択します。

- 2.メール内の警告サインを見抜く

-

FBIは、フィッシングメールに見られるいくつかの警告サインを挙げており、これらは明確な手がかりとなります。

それでは、その具体的な内容を見ていきましょう。

- 文法的に誤りが多く、文章として稚拙なメール。

- 一見無害に見える最初のメールの後に、悪意のあるリンクや添付ファイルを含むメールが送られてくるケース。

悪意のある添付ファイルは、閲覧するために受信者に「マクロを有効化する」よう促します。 - これらのファイルは通常、ウイルス対策フィルターを回避する目的でパスワード保護されています。

- ドメイン名のスペルがわずかに異なる、偽造ドメインから送信されたメール。

- 政府機関、大学、シンクタンクを装っているものの、実際には正確なドメイン名を含まないランダムな送信元から送られているメール。

このようなメールを受け取った場合は、内容に反応したり、添付ファイルを開いたりしないことを強く推奨します。

まとめ

寛容なDMARCポリシーを悪用するKimsukyの最近の攻撃再発は、サイバー攻撃が常に進化し続けていることを改めて示しています。

これまで見てきたように、Kimsukyが無行動型DMARCポリシーを巧みに利用していることは、組織がフィッシング攻撃から身を守るために、より強固な対策を実施する必要性を強く浮き彫りにしています。

FBI、米国国務省、そしてNSAが共同で発表した勧告は、このような脅威アクターがもたらす差し迫った危険性を強く警告するものです。

強制型のDMARCポリシーへ移行し、連邦機関が示す警告サインに注意を払うことで、組織は防御体制を強化し、Kimsukyの巧妙な戦術の被害に遭うリスクを軽減できます。

企業や組織は、セキュリティプロトコルを積極的に見直し、最新の状態に保つ姿勢を維持することが不可欠です。

今すぐ行動を開始し、私たちにご相談ください。