なぜDMARCが失敗するのか?2024年のDMARC失敗を修正する

著者: Ahona Rudra

翻訳: 竹洞 陽一郎

この記事はPowerDMARCのブログ記事 Why is DMARC failing? Fix DMARC Failure in 2024 の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

DMARCの失敗は、受信メールがDMARC認証チェックに合格しない場合に発生します。

これは、そのメールがドメイン所有者によって設定されたポリシーに準拠していないことを意味し、偽装やフィッシングの可能性を示唆しています。

DMARCの失敗時、受信者のメールサーバーはドメイン所有者によって定義されたポリシーに基づき、メールをスパムとしてマークする、拒否する、隔離するなど様々なアクションを取ることができます。

DMARC失敗エラーは、あなたのメールマーケティングの努力に影響を与え、メールの配信率を大幅に低下させることがあります。

DMARCプロトコルに関する基本概念

DMARCとは、Domain-based Message Authentication, Reporting, and Conformanceの略で、メール認証プロトコルです。

これは、追加のセキュリティ層を提供し、メールの偽装やフィッシング攻撃を防ぐのに役立ちます。

DMARCはドメイン所有者がDNSレコードにポリシーを公開し、そのドメインからのメールと主張するメールをどのように扱うかについて受信メールサーバーに指示することにより機能します。

ドメイン所有者は、承認されていないメールを拒否するか隔離するかを指定することができ、メール配信の制御をより良く行えるようになります。

DMARCはまた、メール認証の失敗に関する貴重な洞察を提供するレポートを生成し、組織がメールセキュリティ対策を監視および改善することを可能にします。

全体として、DMARCは認証チェックを強化し、組織が自社のブランドの評判とユーザーをメールベースの脅威から保護するのに役立ちます。

DMARCが失敗する理由を理解する

DMARC失敗は、SPFとDKIM認証の失敗、"From"ドメイン、SPF、およびDKIM間の不整合、転送問題や第三者サービスによるメール署名の変更、誤って設定されたDMARCポリシー、そして正規のドメインを偽装しようとする悪意ある行為者の試みなど、さまざまな理由により発生する可能性があります。

DMARCの失敗は、メール認証の問題、配信の潜在的な問題、そしてフィッシング攻撃のリスク増加につながる可能性があります。

これらの原因を理解し、適切な設定と認証対策を実施することで、DMARCのコンプライアンスを改善し、メールセキュリティを強化することができます。

DMARC失敗の一般的な理由

DMARC失敗の一般的な理由には、アラインメントの不一致、送信元の不適合、DKIM署名の問題、転送されたメールなどが含まれます。

これらを詳しく見ていきましょう。

1. DMARCアラインメントの不一致

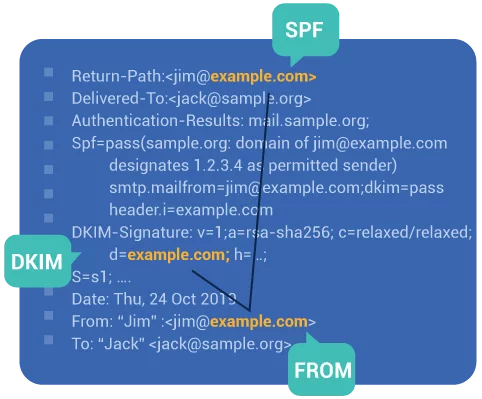

DMARCは、メールの認証にドメインアラインメントを利用します。

つまり、DMARCは、見えるヘッダーのFromアドレスに記載されたドメインが、隠されたReturn-pathヘッダー(SPF用)やDKIM署名ヘッダー(DKIM用)に記載されたドメインと一致するかどうかを確認して、そのメールが本物かどうかを検証します。

どちらかが一致する場合、メールはDMARCを通過しますが、そうでない場合はDMARC失敗に繋がります。

したがって、メールがDMARCに失敗している場合、ドメインの不一致が原因かもしれません。

つまり、SPFもDKIMも識別子が一致しておらず、メールが不正なソースから送信されているように見えるのです。

ただし、これはDMARC失敗の理由の一つに過ぎません。

DMARCアラインメントモード

あなたのプロトコルアラインメントモードもDMARC失敗につながる可能性があります。

SPF認証のための以下のアラインメントモードから選ぶことができます。

- Relaxed

- これは、Return-pathヘッダーのドメインとFromヘッダーのドメインのAPEXが一致していれば、SPFが合格することを意味します。

- Strict

- これは、Return-pathヘッダーのドメインとFromヘッダーのドメインがサブドメインまで正確に一致している場合のみ、SPFが合格することを意味します。

DKIM認証も以下のアラインメントモードから選ぶことができます。

- Relaxed

- これは、DKIM署名のドメインとFromヘッダーのドメインのAPEXが一致していれば、DKIMが合格することを意味します。

- Stric

- これは、DKIM署名のドメインとFromヘッダーのドメインがサブドメインまで正確に一致している場合のみ、DKIMが合格することを意味します。

DMARC認証を通過するためには、SPFまたはDKIMのいずれかが一致している必要があることに注意してください。

2. DKIM署名を設定していない

DMARCが失敗しているとても一般的なケースは、ドメインのDKIM署名を指定していないことです。

このような場合、メールサービスプロバイダーはFromヘッダーのドメインと一致しないデフォルトのDKIM署名をあなたの送信メールに割り当てます。(※)

受信MTAは2つのドメインを一致させることができず、結果として、あなたのメッセージに対してDKIMとDMARCが失敗します。

(あなたのメッセージがSPFとDKIMの両方に対して合格している場合)

※訳注: 独自ドメインのDKIMを作成・設定していない場合、Microsoft365は、onmicrosoft.comというドメイン名で、Google Workspaceはgappssmtp.comというドメイン名でDKIMの署名をします。

DKIMの仕様単体では、ヘッダーFromのドメイン名と合致するかどうかは確認しないため、それぞれのドメインの公開鍵を使って、受信MTA側で計算したハッシュ値と一致すれば合格します。

これでは、なりすましメールが簡単にすり抜けてしまうために、DMARCでは、ヘッダーFromとDKIMのドメインが一致するかどうかを確認するわけです。

3. DNSに送信元を追加していない

ドメインにDMARCを設定する際、受信MTAが送信元を認証するためにDNSクエリを実行することが重要です。

つまり、ドメインのDNSに認証されたすべての送信元がSPFに記載されていない限り、DNSに記載されていない送信元からのメールはDMARCに失敗します。

これは、受信者があなたのDNS内でそれらを見つけることができないからです。

したがって、正当なメールが常に配信されるようにするために、ドメインを代表してメールを送信することが認証されているすべての第三者メールベンダーをDNSに登録することを確認してください。

4. メール転送の場合

メール転送は、メールは中間サーバーを経由して最終的に受信サーバーに配達されます。

中間サーバーのIPアドレスが送信サーバーのそれと一致しないため、SPFチェックは失敗します。

この転送に使われたMTAのIPアドレスは通常、元のサーバーのSPFレコードに含まれていません。

メール転送は中間サーバーまたは転送エンティティがメッセージの内容に特定の変更を行わない限り、通常DKIMメール認証に影響しません。

この問題を解決するために、SPFとDKIMの両方に対してすべての送信メッセージで一致させて認証することにより、組織で直ちに完全なDMARCコンプライアンスにするすべきです。

メールがDMARC認証を通過するためには、メールがSPFまたはDKIM認証と一致、双方を達成する必要があります。

※訳注: 転送ではSPFがほぼ失敗するため、DKIMを合格・一致させておけば、転送メールはDMARCに合格できます。

つまりDMARCはSPFかDKIMが合格・一致できていれば良いからどっちががOKなら良いじゃないか、というポリシーで運用するのではなく、SPFもDKIMも、双方合格・一致を目指すべき、という意味です。

もちろん、ARCも入れておくと良いですが、受信側MTAでARCを確認するという実装を入れていないと受信できません。

例えば、日本で主流になっているMTAのPostfixは、デフォルトではARCに対応しておらず、OpenARCをインストールしないといけないです。

海外で主流になっているMTAのEimは、ARC対応でビルドできます。

5. ドメインが偽装されている

実装面で問題がない場合でも、あなたのメールは偽装攻撃の結果としてDMARCに失敗している可能性があります。

これは、偽装者や脅威行為者が悪意のあるIPアドレスを使用して、あなたのドメインから来ているように見えるメールを送信しようとする場合です。

最近のメール詐欺統計は、なりすましメールが増加しており、組織の評判に大きな脅威をもたらしていると結論付けています。

このような場合、あなたが拒否ポリシーでDMARCを実装している場合、それは失敗し、なりすましメールは受信者の受信箱に届きません。

したがって、ドメインの偽装はほとんどの場合、なぜDMARCが失敗しているかの答えとなる可能性があります。

※訳注: DMARCのポリシーをp=rejectにすれば、殆ど無くなります。

多くのお客様で1%以下になります。

なりすましメールを送る側もリソースが掛かっているため、エラーメールが返ってきて無駄だと分かると送らなくなります。

第三者のメールボックスプロバイダーでDMARCが失敗する理由は?

メールを送信するために外部メールボックスプロバイダーを使用している場合、それらに対してDMARC、SPF、および/またはDKIMを有効にする必要があります。

これは、彼らに連絡して実装を依頼するか、または自分で対応してプロトコルを手動でアクティブ化することによって行うことができます。

これを行うには、各プラットフォーム上でホストされるアカウントポータルに(管理者として)アクセスする必要があります。

外部メールボックスプロバイダーにこれらのプロトコルをアクティブ化しないと、DMARCが失敗する可能性があります。

Gmailのメールに対するDMARCの失敗の場合、ドメインのSPFレコードで、_spf.google.comが含まれているかどうかを確認します。

含まれていない場合、これが受信サーバーでGmailを認可された送信元として識別できない理由の一つである可能性があります。

MailChimp、SendGridなどから送信されたメールについても同様です。

DMARC失敗のメッセージをどのように検出するか?

DMARCレポートのレポーティングが有効になっている場合、メッセージのDMARC失敗は簡単に検出できます。

また、メールヘッダー分析を行うか、Gmailのメールログ検索を使用することもできます。

どうやってか見ていきましょう。

1. ドメインのDMARCレポーティングを有効にする

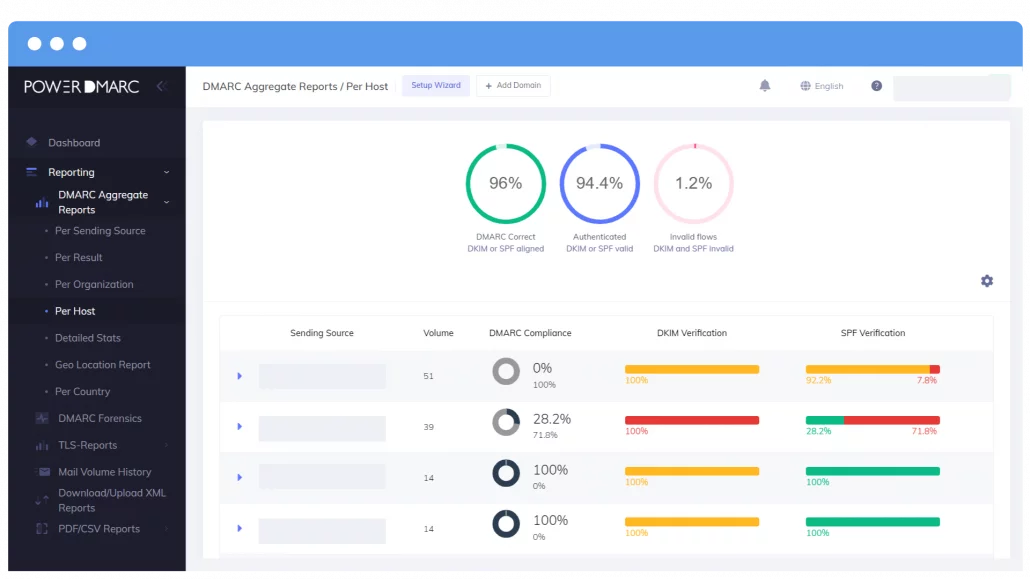

DMARC失敗を検出するには、DMARCプロトコルによって提供されるこの便利な機能を使用します。

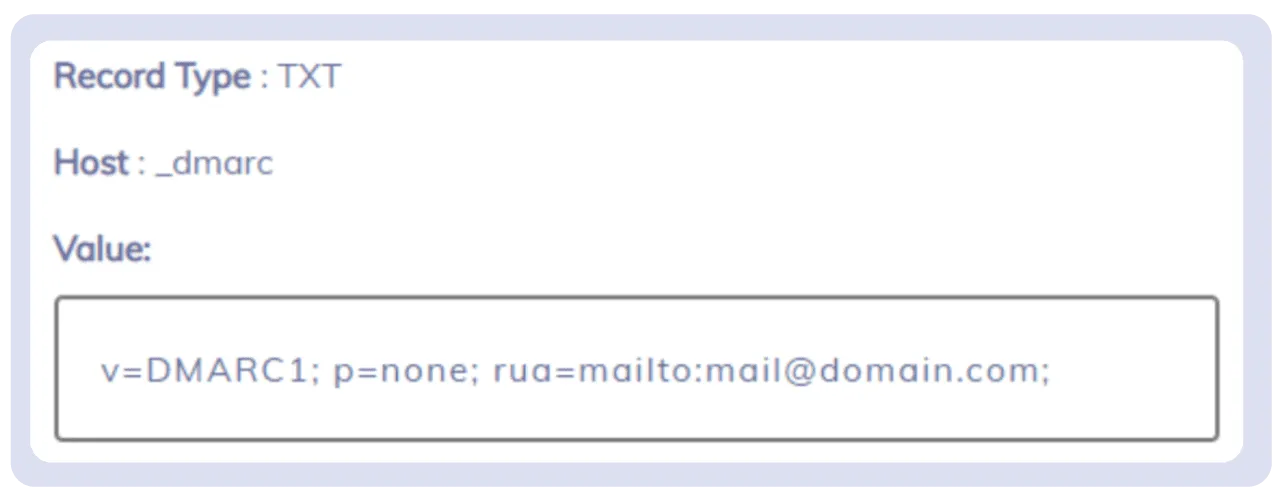

DMARC DNSレコードに「rua」タグを定義することで、ESPからのDMARCデータを含むレポートを受け取ることができます。

構文は次のようになります。

v=DMARC1; ptc=100; p=reject; rua=mailto:email1@powerdmarc.com;

ruaタグには、レポートを受け取りたいメールアドレスを含めるべきです。

PowerDMARCでは、DMARC失敗を容易に検出し、より迅速にトラブルシューティングするのに役立つ簡潔で人間が読み取りやすいレポートを提供しています。

2. メールヘッダーを手動で分析するか、分析ツールを導入する

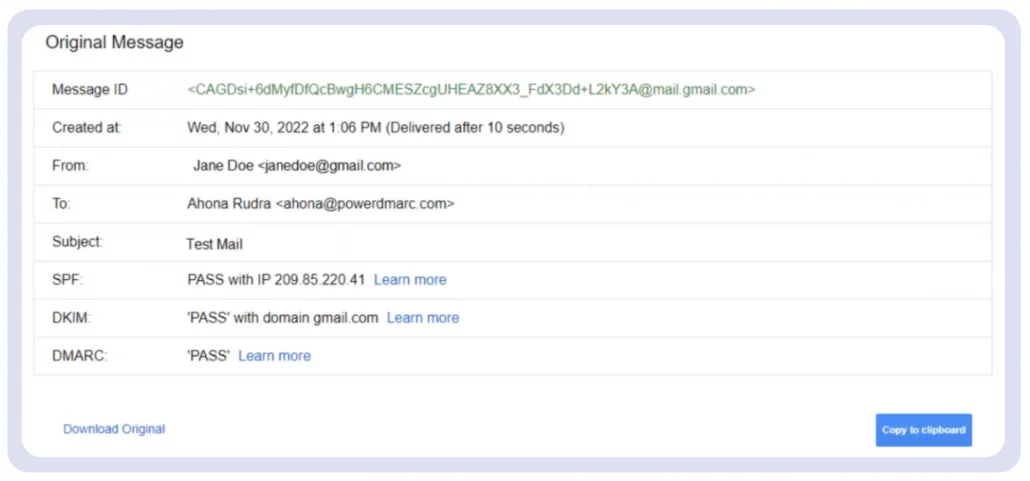

DMARC失敗は、メールヘッダーを分析することでも検出できます。

手動方法

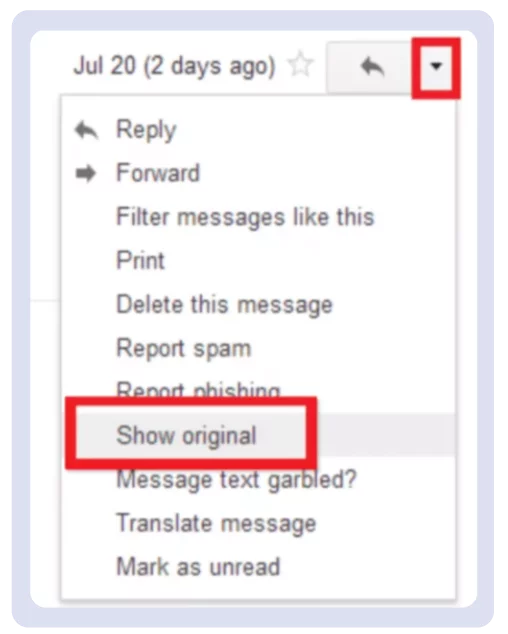

以下に示すように、手動でヘッダーを分析することができます。

Gmailを使用してメールを送信する場合、メッセージをクリックし、「その他」(右上の角にある3つの点)をクリックし、次に「オリジナルを表示」をクリックします。

これで、DMARC認証結果を検査することができます。

自動分析ツール

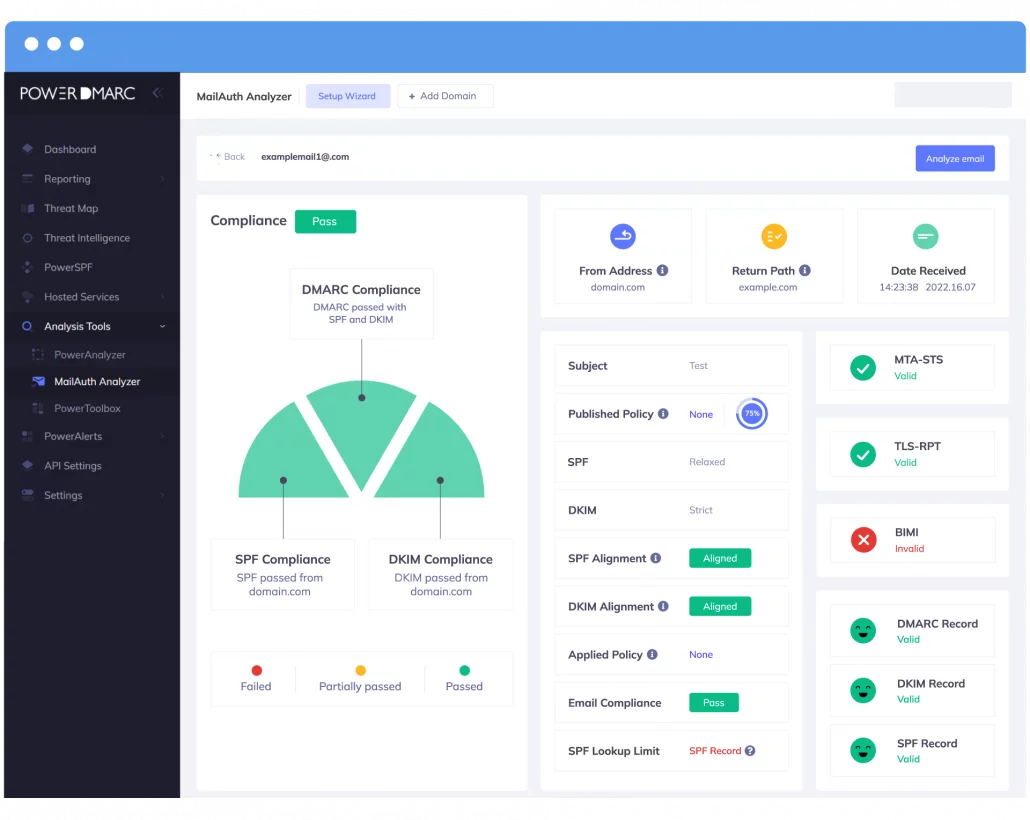

PowerDMARCのメールヘッダーアナライザーは、DMARC失敗エラーを即座に検出し、DMARC失敗問題を軽減するための優れたツールです。

以下に示すように、私たちと一緒に、メールのDMARCの状態、アライメント、その他のコンプライアンスに関する包括的な分析を得ることができます。

3. Googleのメールログ検索を使用する

Googleのメールログ検索を使用して、特定のメッセージがDMARCに失敗したことに関する追加情報を見つけることができます。

これにより、メッセージの詳細、配信後のメッセージの詳細、および受信者の詳細が明らかになります。

結果は、以下に示すように表形式で提示されます

| 1. 件名またはメッセージID | 2. 日付 | 3. 送信者 |

|---|---|---|

|

メッセージの件名またはメッセージID。 結果表のエントリーの詳細を得るには、この列の件名またはメッセージIDをクリックします。 |

メッセージが送信されたと報告された日付と時刻。 または、メッセージに対するログ検索エントリーが初めて現れた日付と時刻。 |

メッセージを送信したアカウントのメールアドレス。 |

DMARC失敗を修復する方法

DMARC失敗を修正する方法は以下の通りです。

DMARCの報告と監視の旅を開始するため、私たちのDMARCアナライザーにサインアップすることをお勧めします。

- ステップ1:「none」から始める

-

ポリシー「none」を使用して、DMARC(RUA)集約レポートを使用してドメインの監視を開始し、受信および送信メールを密接に監視します。

これにより、望まない配信問題に対応するのに役立ちます。 - ステップ2:施行への移行

- その後、ドメインの偽装やフィッシング攻撃に対する免疫を得るために、quarantineやrejectなどを施行したポリシーへ移行します。

- ステップ3:AI駆動型脅威検出の使用

- 私たちの脅威インテリジェンスエンジンの助けを借りて、悪意あるIPアドレスを排除し、将来のなりすまし攻撃を回避するために、PowerDMARCプラットフォームから直接報告します。

- ステップ4:継続的な監視

- DMARC(RUF)フォレンジックレポートを有効にして、DMARCに失敗したメールの詳細情報を取得し、問題の根本を把握して迅速に修正できるようにします。

DMARCに失敗したメッセージに対処する方法

DMARCに失敗したメッセージに対処するには、より緩和されたDMARCポリシーを選択し、DNSレコードをエラーがないかチェックし、最大限のセキュリティと偽陰性のリスクを減らすためにDKIMとSPFの両方とDMARC実装を組み合わせることができます。

- 1. DMARCレコードをチェックする

-

DMARCチェッカーを使用して、余分なスペースやスペルミスなど、レコードの構文的またはその他の形式的なエラーを見つけます。

DMARCチェッカーを使用して、余分なスペースやスペルミスなど、レコードの構文的またはその他の形式的なエラーを見つけます。

- 2. ソフトなポリシーを選ぶ

-

常に「none」のようなDMARCのより緩和されたポリシーを選ぶことができます。

常に「none」のようなDMARCのより緩和されたポリシーを選ぶことができます。

これにより、DMARCに失敗してもメッセージが受信者に届くようになります。

ただし、これはフィッシングやスプーフィング攻撃に対して脆弱になります。 - 3. SPFとDKIMアラインメントの両方を使用する

-

DKIMとSPFを組み合わせて使用することは、メール認証に対する層状のアプローチを提供します。

DKIMはメッセージの完全性を検証し、それが改竄されていないことを保証する一方、SPFは送信サーバーの身元を検証します。

これらは一緒に、メールの出所に信頼を確立し、スプーフィング、フィッシング、および許可されていないメール活動のリスクを減少させるのに役立ちます。

PowerDMARCでDMARC失敗を修正する

PowerDMARCは、包括的な機能と機能の範囲を提供することによってDMARCの失敗を軽減します。

まず、段階的なガイダンスと自動化ツールを提供することにより、組織がDMARCを正しく展開するのを支援します。

これにより、DMARCレコード、SPF、およびDKIM認証が適切に設定され、DMARCの実装の成功確率が高まります。

DMARCが導入されると、PowerDMARCはメールトラフィックを継続的に監視し、DMARC失敗に関するリアルタイムレポートとアラートを生成します。

この可視性により、組織は認証の問題、例えばSPFまたはDKIMの失敗を迅速に特定し、是正措置を講じることができます。

監視に加えて、PowerDMARCはAI脅威インテリジェンス能力を統合します。

これは、グローバルな脅威フィードを活用して、フィッシング攻撃や偽装試みの源泉を特定し分析します。

怪しいメール活動についての洞察を提供することにより、組織は能動的に潜在的な脅威を特定し、リスクを軽減するための必要な措置を講じることができます。

まとめ

多層的なアプローチをメールセキュリティに採用することにより、組織や個人は進化するサイバー脅威に対する防御を大幅に強化することができます。

これには、強固な認証メカニズムの実装、暗号化技術の利用、フィッシング攻撃に関するユーザー教育、およびセキュリティプロトコルの定期的な更新が含まれます。

さらに、AIツールを統合してメールのセキュリティ対策を進めることは、サイバー犯罪者によって組織される洗練された攻撃の最前線に立つための最良の方法です。

DMARC失敗を防ぐため、また他のDMARCエラーをトラブルシューティングするために、私たちのDMARC専門家に連絡を取るために今日登録してください!