Clopランサムウェアとは何か?

著者: Ahona Rudra

翻訳: 岩瀨 彩江

この記事はPowerDMARCのブログ記事 What is Clop Ransomware? の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

Clopランサムウェアは、セキュリティの抜け穴を持つシステムを標的とする悪名高いCryptomixファミリーの一部です。

Clopランサムウェアはファイルを暗号化し、.Clopという拡張子を付加することができます。

その名前はロシア語の「Klop(クロップ)」に由来しており、これは夜間に人間の血を吸うトコジラミ科(Cimex属)の虫を意味します。

このランサムウェアは2019年にMichael Gillespie氏によって初めて観測されました。

最近では、MOVEit TransferおよびMOVEit Cloudのセキュリティの抜け穴を悪用し、複数の企業から5億ドルを恐喝する事件に関与しました。

重要なポイント

- Clopランサムウェアは「二重恐喝(ダブルエクストーション)」の手口で知られており、ファイルを暗号化するだけでなく、機密データを抜き取ることで被害者にさらなる圧力をかけ、身代金の支払いを迫ります。

- Clopランサムウェアの感染手段には、悪意のある添付ファイルを含むフィッシングメールや、ソフトウェアのゼロデイ脆弱性を悪用する方法がよく見られます。

- Clopランサムウェアへの対策として、組織は定期的なソフトウェアの更新と、不審な活動を認識・報告するためのチーム教育を実施するべきです。

- ネットワークのセグメンテーションを導入することで、ランサムウェアが相互接続されたシステム間で拡散するのを防ぎ、攻撃による潜在的な被害を限定できます。

- メールフィルタリングやサンドボックス技術を活用することで、悪意のあるメールを遮断し、潜在的な脅威を制御された環境で動作させて挙動を分析することができ、セキュリティを強化できます。

Clopランサムウェアとは何か?

Clopランサムウェアは、被害者のシステム上のファイルを暗号化し、ハッカーに身代金を支払うまでアクセスできなくするマルウェアの一種です。

このランサムウェアは二重恐喝(ダブルエクストーション)戦略で知られており、ファイルを暗号化するだけでなく、標的のデバイスやネットワークから機密情報や秘密情報を抜き取ります。

身代金が支払われない場合、攻撃者は盗んだデータを公開すると脅迫し、企業や個人に深刻な情報漏えいと評判の失墜を引き起こす可能性があります。

Clopランサムウェアは、フィッシングメール、悪意のある添付ファイル、またはソフトウェアのゼロデイ脆弱性を悪用して拡散されることが多いです。

一度システムに感染すると、重要なファイルを探索して暗号化し、復号キーと引き換えに通常は暗号通貨で身代金の支払いを要求します。

Clopランサムウェアの一般的な兆候としては、暗号化拡張子、ファイルハッシュ、IPアドレスなどがあります。

攻撃者は標的となるファイルの名前を.clopまたは.CIop(小文字のLではなく大文字のI)に変更します。

また、身代金要求のメモはClopReadMe.txtまたはCIopReadMe.txt(小文字のLではなく大文字のI)として保存されます。

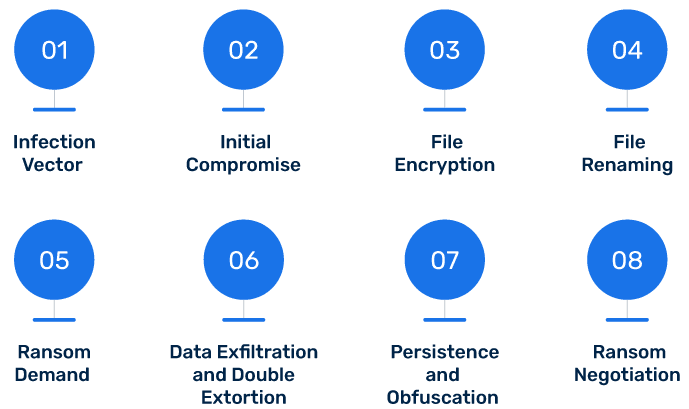

Clopランサムウェアの動作仕組みとは?

Clopは、検知されないよう戦略的に行動します。

その動作の流れは次のとおりです。

- 1.感染経路

-

Clopランサムウェアは、感染したダウンロードファイルやリンクを含むフィッシングメールを送信し、マルウェアを仕込んだり、エクスプロイトキットをインストールしたりすることでシステムに侵入します。

もう一つの一般的な手口として、悪意のあるHTML添付ファイルを含むメールを送信し、被害者をマクロ有効化ドキュメントへ誘導する方法があります。

これにより、「Get2ローダー」をインストールし、感染したツールやプログラム(SDBOT、FlawedAmmyy、Cobalt Strikeなど)のダウンロードを助けます。 - 2.初期侵入

-

アクセスを獲得した後、ランサムウェアはペイロードを実行し、侵害されたデバイスやネットワーク上で悪意のある動作を開始します。

その後、ネットワーク内を横方向に移動し、他のシステムやサーバを感染させる可能性があります。 - 3.ファイル暗号化

-

Clopは強力な暗号化アルゴリズムを使用して、被害者のシステム上のファイルを暗号化します。

これには、文書、画像、データベースなど、被害者にとって重要なデータが含まれます。

これにより攻撃者は被害者のデータを支配し、迅速に身代金を支払うよう圧力をかけます。 - 4.ファイル名の変更

-

暗号化されたファイルは多くの場合、

.clopなどの特定の拡張子に変更され、Clopによって暗号化されたことが容易に識別できるようになります。 - 5.身代金の要求

-

Clopランサムウェアは通常、暗号化されたファイルを含む各フォルダ内に身代金要求のメモを残します。

このメモには、被害者が復号キーを入手するために(通常は暗号通貨で)身代金を支払う方法に関する指示が記載されています。 - 6.データの流出と二重恐喝

-

ファイルを暗号化して身代金を要求するだけでなく、攻撃者は機密データを流出させ、指定された期限内に身代金を支払わなければその情報を漏洩すると脅迫します。

さらに、盗んだデータを競合他社やダークウェブで販売すると脅すことで、被害者により大きな圧力をかける場合もあります。 - 7.永続化と難読化

-

Clopランサムウェアは、バックドアを作成したりシステム設定を変更したりして、システム内での永続性を確立しようとする場合があります。

また、ウイルス対策ソフトやセキュリティツールによる検出を回避するための手法を用いることもあります。 - 8.身代金交渉

-

前述のように、ハッカーは身代金要求のメモを残し、それを通信手段としても利用します(主にTORベースのチャットまたはメール)。

被害者はそこで身代金の支払い交渉を行い、人質となったデータの復号手順に関する指示を受け取ります。

Clopランサムウェア攻撃の被害にすでに遭ってしまった場合はどうすればよいか?

Clopランサムウェアの兆候を発見した場合は、直ちに感染したシステムやネットワークを隔離し、感染拡大や状況の悪化を防いでください。

攻撃の範囲を特定し、どのシステムやデータが暗号化されたのか、またどのデータが流出したのかを確認します。

これらの調査結果を記録しておくことが重要です。保険の請求や法執行機関への報告の際に必要となる可能性があります。

このような対応は非常に複雑なため、専門家の支援を求めることをお勧めします。

また、攻撃を法執行機関に報告する必要もあります。

彼らは支援を提供し、将来の攻撃を防止するための取り組みを行い、加害者の特定や追跡を試みることができます。

さらに、今後の調査のために、侵害の証拠を保存しておくことを推奨します。

これには、ログや身代金要求メモなどが含まれます。

多くの企業はバックアップを保持しています。

もしあなたもそうであれば、システムを完全にクリーンにした後にデータを復元してください。

これにより、再感染のリスクを防ぐことができます。

攻撃者が二重恐喝を行わない場合、バックアップからの復元がまさに「命綱」となるでしょう。

Clopランサムウェアの防止策

Clopランサムウェアや類似の攻撃が引き起こす損害を考えると、組織内で防止のための対策を確立することが一層重要になります。

以下に、Clopランサムウェアおよび同様の攻撃を防ぐための基本的な実践方法を示します。

- パッチ適用済みのソフトウェアとデバイス

-

パッチが適用されていないソフトウェアやデバイスは侵入が容易であるため、ハッカーにとって格好の標的となります。

そのようなソフトウェアやデバイスの脆弱性は広く文書化されており、ハッカーは新たな侵入方法を発見する必要がありません。

すでに知られている手口を利用するだけでよいのです。

「サービスとしてのサイバー犯罪(Cybercrime-as-a-Service:CaaS)」の登場により、特定の種類の未パッチソフトウェアを悪用するためのツールが低価格で多数入手可能になっています。

これも、ハッカーが更新されていないシステムを狙う大きな理由の一つです。

したがって、アップデート通知を決して無視しないでください。 - チームトレーニング

-

Clopランサムウェアの兆候を特定するために、すべてのデバイス、システム、ネットワーク、ファイル、メールなどを一人で監視することは不可能です。

したがって、所属部署に関係なく、チーム全体に侵入の兆候を見極める訓練を行いましょう。

ソーシャルエンジニアリング型攻撃において、従業員こそが最初の防御線であることを忘れないでください。

ボード管理ソフトウェアを活用して定期的にチームミーティングを設定し、デバイスのセキュリティ、ソフトウェア更新、データ保護について教育を行いましょう。

従業員は、不審または危険性のある活動を適切な担当者に報告する方法を知っておく必要があります。

さらに、チームがリモートで業務を行っている場合は、VPNの利用や安全なWi-Fiの使用など、家庭内ネットワークとデバイスを保護するためのベストプラクティスを訓練してください。

何よりも、パスワードマネージャーの使用を推奨し、強力で一意なパスワードを設定し、それらを共有したり書き留めたりしないよう指導することが重要です。 - ネットワークのセグメンテーション

-

ネットワークの分割(セグメンテーション)は、ファイアウォールなどのセキュリティ対策によってネットワークを小さく独立したセグメントに分割するサイバーセキュリティ戦略です。

この方法により、ランサムウェア攻撃がネットワーク全体に拡散するのを防ぎ、被害を最小限に抑えることができます。

もしClopランサムウェアがあるセグメントに感染した場合でも、ネットワーク分割によって被害をその範囲内に封じ込め、他のネットワーク部分への拡大を防ぐことが可能です。

さらに、小規模なネットワークセグメントを監視することで、セキュリティチームは脅威をより効果的に検知し、迅速に対応できます。 - メールフィルタリング

-

メールフィルタは、悪意のあるダウンロードファイル、リンク、またはランサムウェアのペイロードを含む受信メールを特定し、その侵入をブロックします。

最新のメールフィルタリングツールでは、ユーザーの行動を分析して異常を検出・報告することも可能です。 - サンドボックス化

-

サンドボックス化とは、潜在的に危険なアプリケーションやコードを「サンドボックス」と呼ばれる制御された隔離環境で実行する手法です。

サンドボックスは本番の技術環境から完全に分離されており、悪意のある可能性のあるコードを安全に実行・検証することができます。

この方法により、セキュリティチームはランサムウェアの挙動を分析し、対策を立てることが可能になります。

サンドボックス化を活用することで、組織は被害が発生する前にランサムウェアの脅威を効果的に検出・遮断できます。

メールは代表的なサイバー攻撃およびランサムウェアの侵入経路であるため、保護することが不可欠です。

当社のDMARCアナライザーは、メールセキュリティのニーズに対応するオールインワンのソリューションです。

ドメイン向けの無料トライアルを通じてぜひお試しください。