Okta用SCIM設定ガイド

SCIMを有効にするには、まずOktaに既存のアプリケーションが必要です。

まだアプリケーションを作成していない場合は、こちらの手順に従ってください。

Okta SCIM接続用アプリケーション作成後の手順

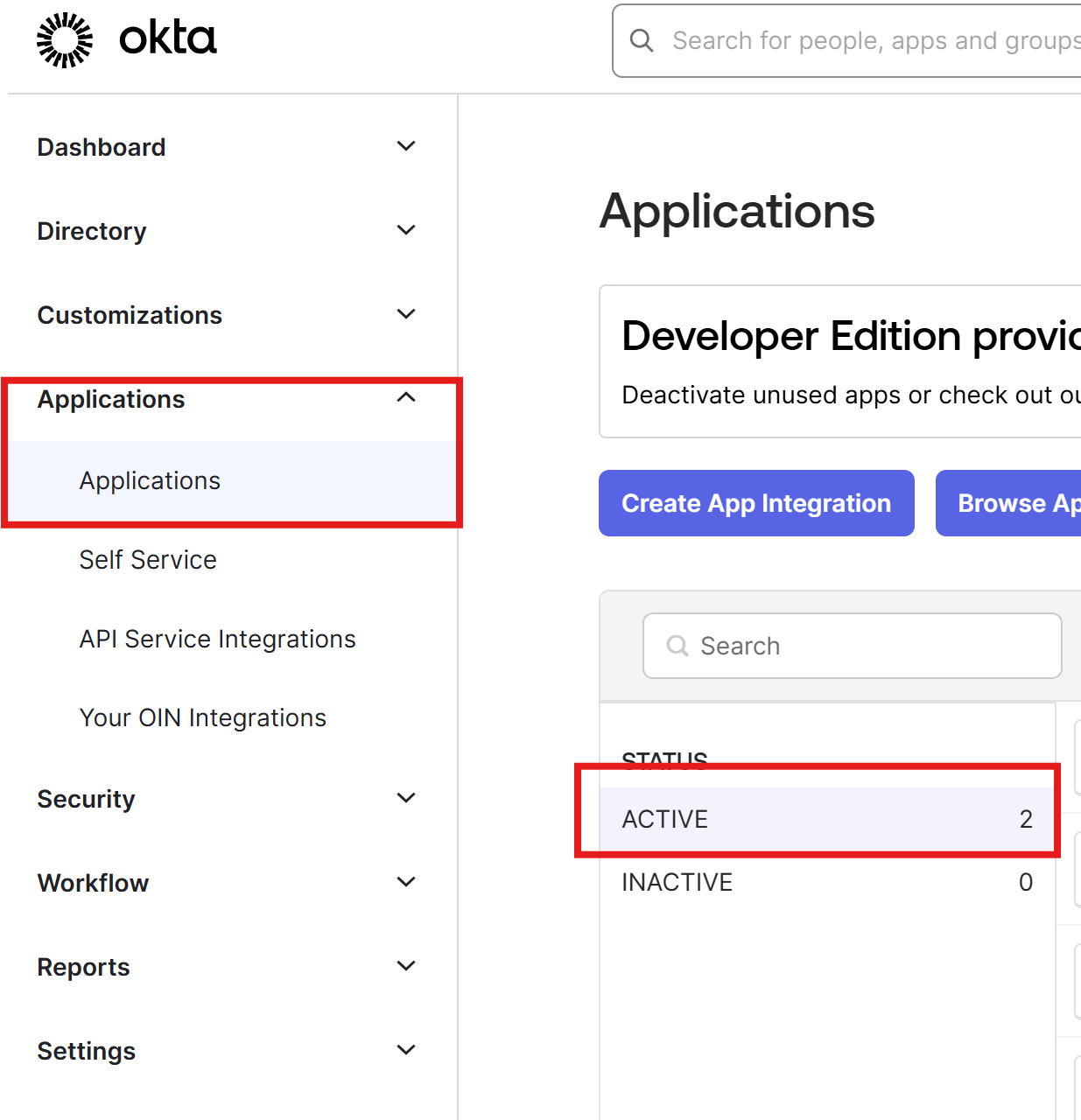

- Oktaアカウントにログインし、「Applications」→「Applications」に移動します。または、OktaプロジェクトのベースURLで以下のパス「/admin/apps/active」にアクセスして、既存のアプリケーション一覧を表示することもできます。

- 一覧から、対象のアプリケーションを見つけてクリックします。

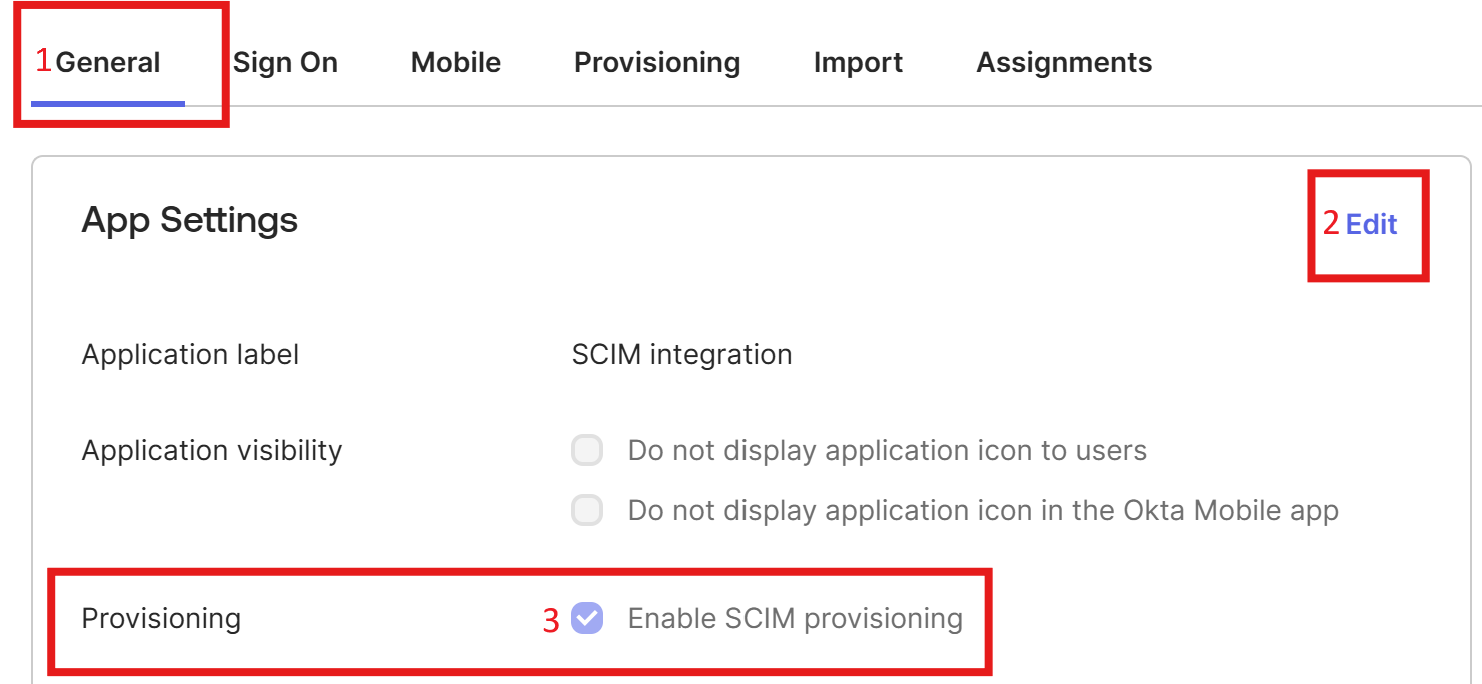

- 「General」タブで「Edit」をクリックし、「Enable SCIM provisioning」チェックボックスをオンにして、「Save」ボタンをクリックします。

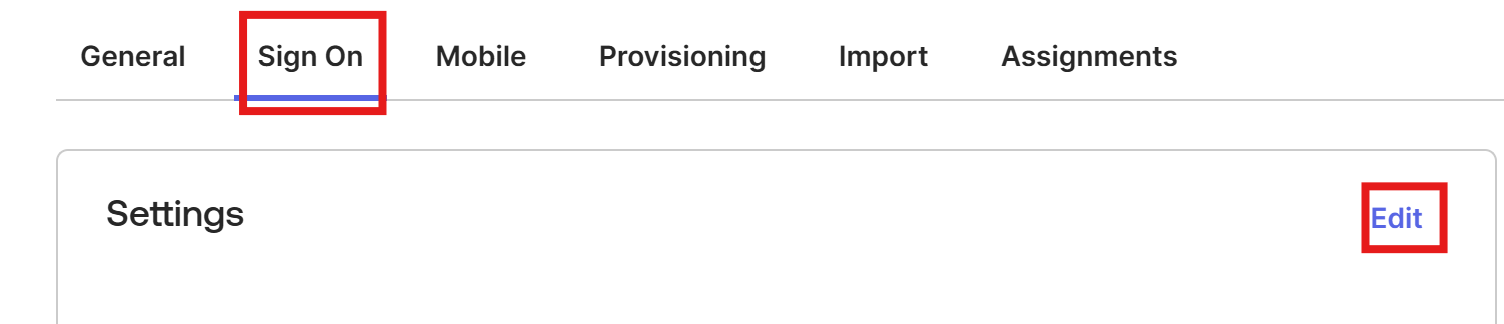

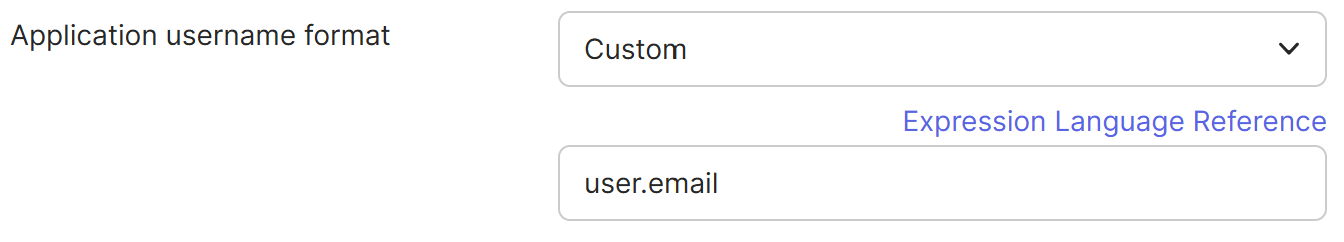

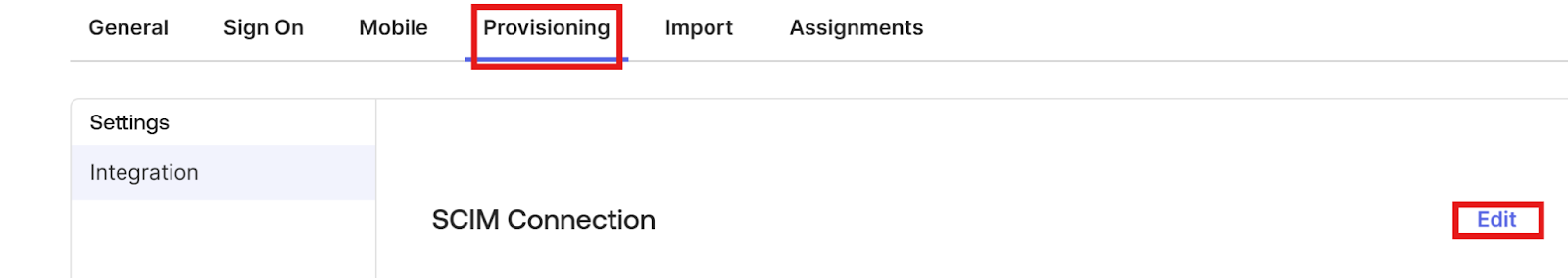

- 「Sign On」タブを開き、「Edit」ボタンをクリックします。「Credential Details」セクションで、「Application username format」として「Custom」を選択し、表示された入力欄に「user.email」と入力します。その後、「Save」ボタンをクリックします。

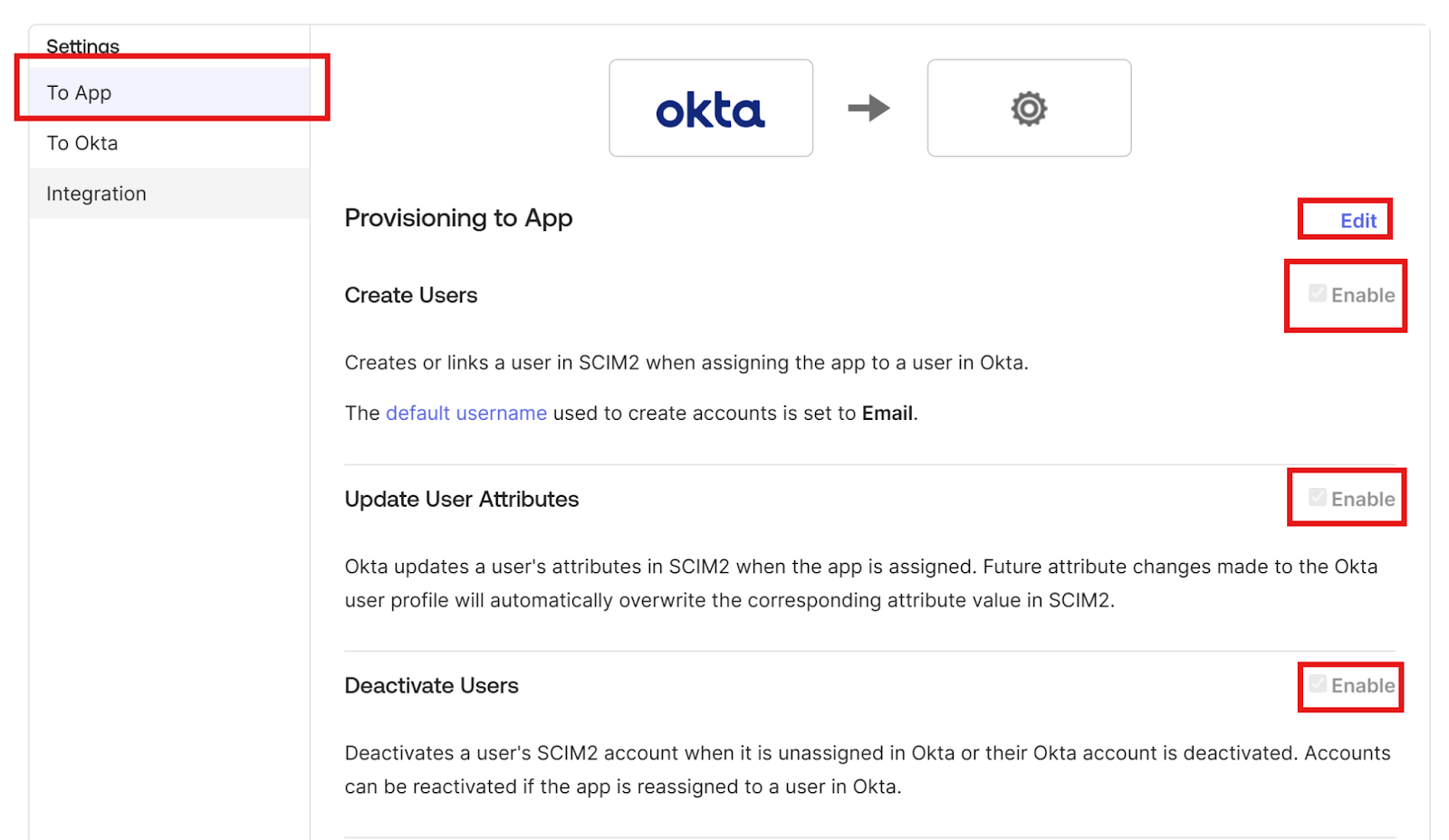

- 「Provisioning」タブを選択します。アプリケーションに追加されていない場合は、ページを更新してから「Edit」ボタンをクリックします。

- 「SCIM Connector Base URL」に、SAMLシングルサインオンページから取得したSCIMエンドポイントのベースURLを入力します。

- 「Unique Identifier field for users」に「userName」と入力します。

- 「Push New Users」と「Push Profile Updates」のチェックボックスをオンにします。

- 「Authentication Mode」ドロップダウンから「HTTP Header」を選択します。

- 「Manage Users with SCIM」スコープで作成したトークンを「Authorization」フィールドに入力します。

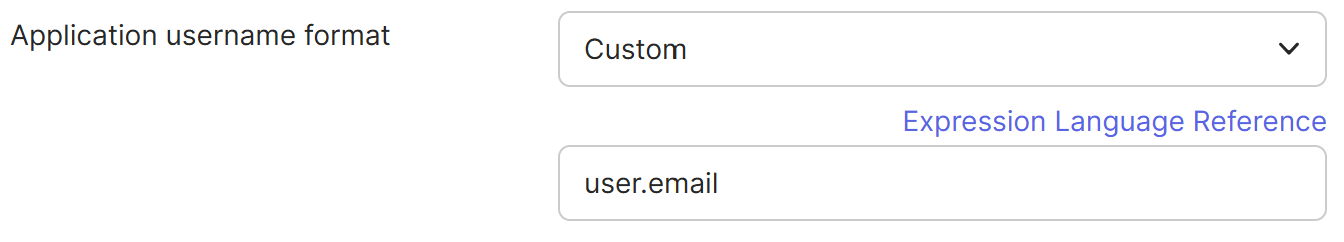

- 「Test connection」ボタンをクリックします。

- マニュアル通りに正しく設定されていれば、「Connector configured successfully」というメッセージが表示されます。

- 「Close」ボタンをクリックし、その後「Save」ボタンをクリックして設定を保存します。

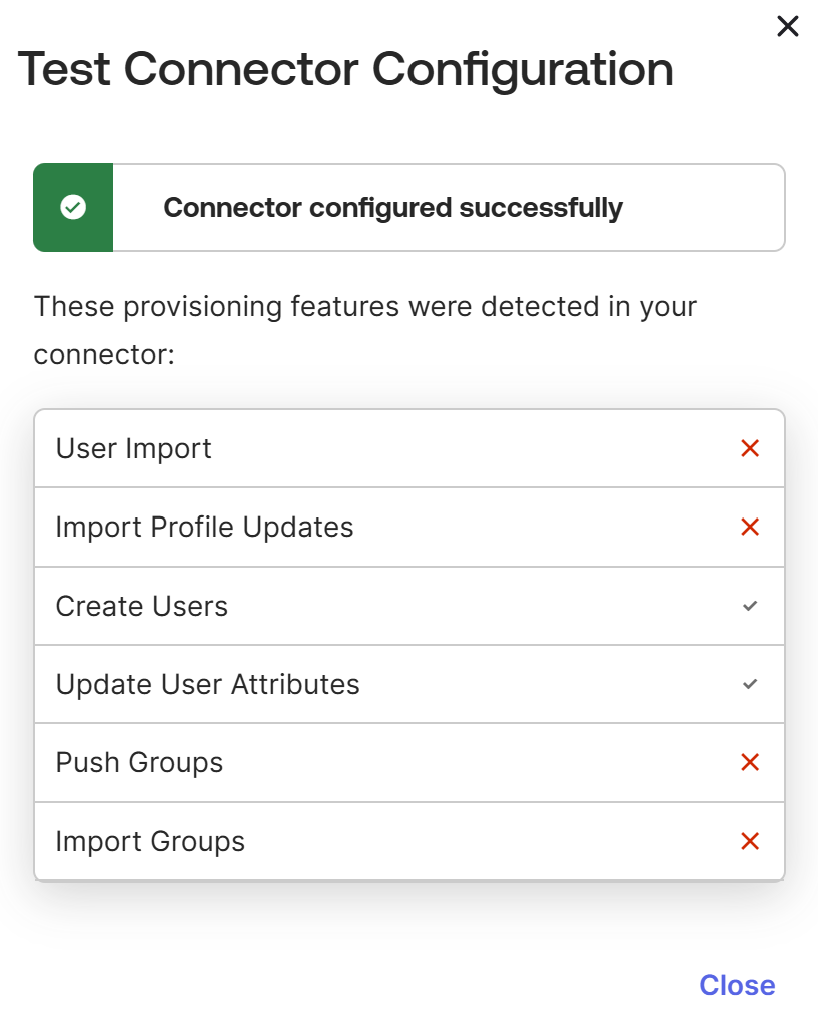

- 接続情報を保存すると、「Provisioning」タブの左ペインに「To App」メニューが表示されます。これをクリックし、ページ上部の「Edit」ボタンをクリックします。

PowerDMARCにすべてのアクションを反映させるため、「Create Users」、「Update User Attributes」、「Deactivate Users」の「Enable」チェックボックスをオンにします。

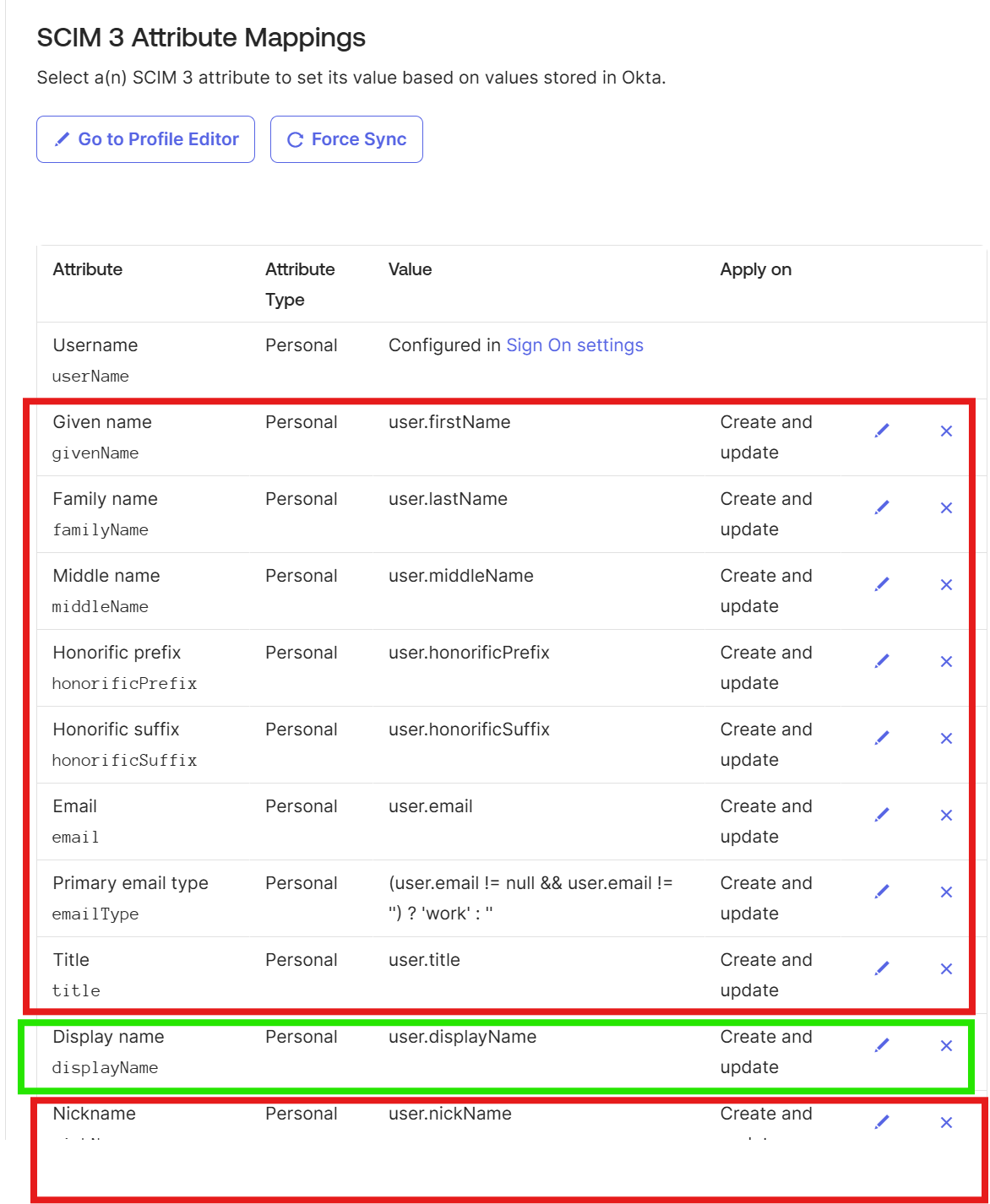

- 「To App」メニューの下部にスクロールし、「SCIM2 Attribute Mappings」セクションの「Attributes」で、「Display Name」フィールド以外の削除可能なすべてのレコードを、各レコードの横にある×アイコンをクリックして削除します。

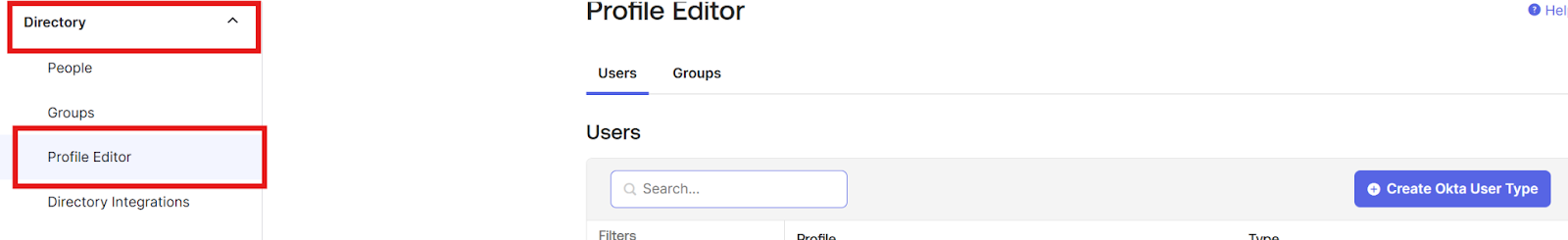

- 左ペインで「Directory」→「Profile Editor」に移動します(パス「/admin/universaldirectory」でもアクセス可能です)。

- 一覧から、対象のアプリケーションを見つけてクリックします。

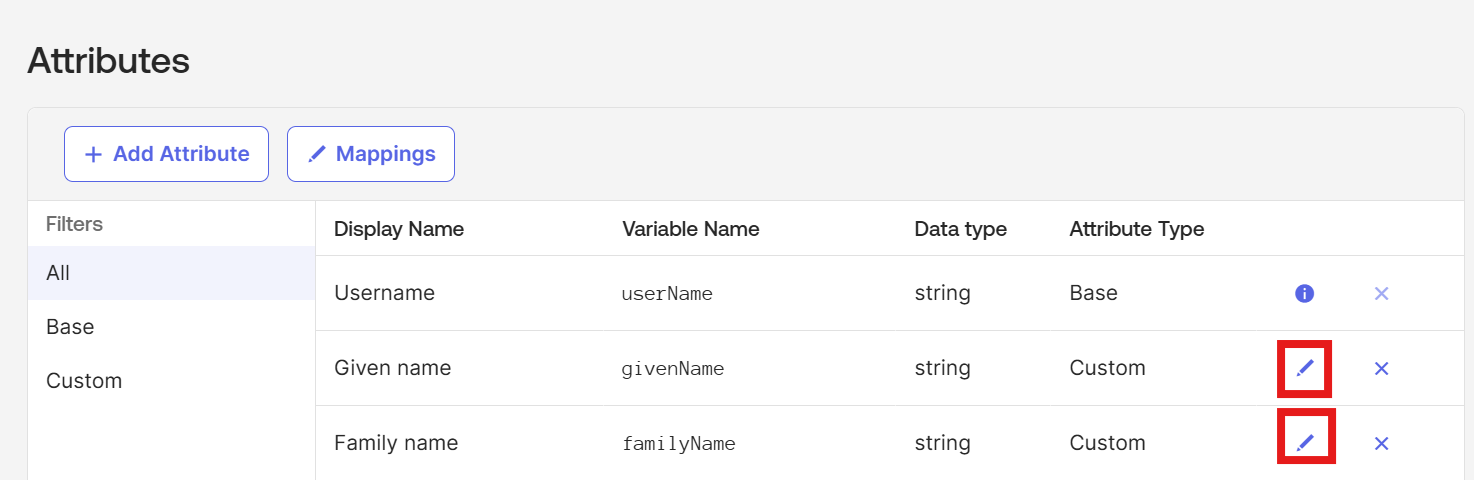

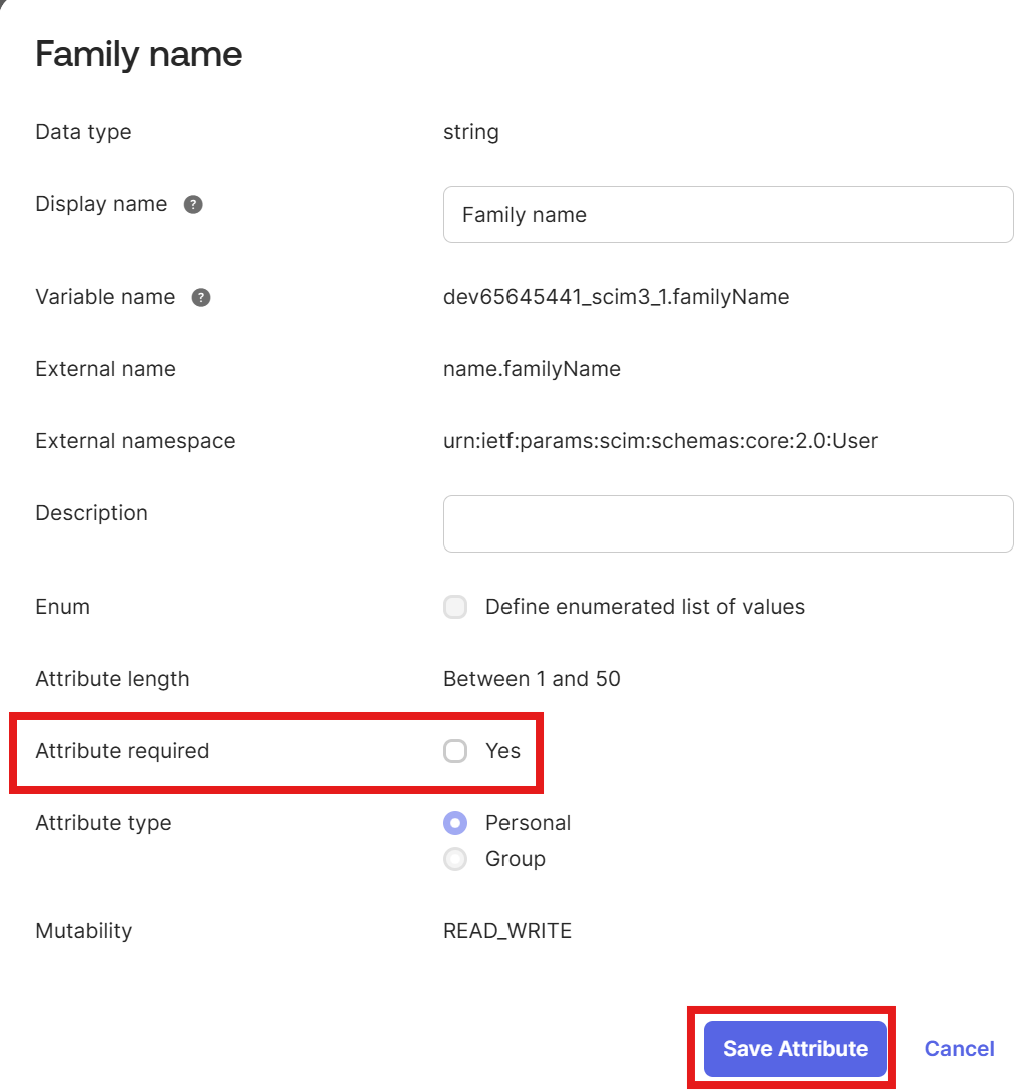

- 「Given Name」と「Family Name」はデフォルトで必須になっています。ペンアイコンをクリックしてこれら2つのレコードを開き、「Attribute Required」チェックボックスをオフにしてから、「Save Attribute」をクリックして変更を保存します。

これ以降、このアプリケーションに割り当てられたユーザは、PowerDMARCに送信されるようになります。