メールによる脅威から守る: 効果的な予防戦略

著者: Ahona Rudra

翻訳: 竹洞 陽一郎

この記事はPowerDMARCのブログ記事 Guarding Against Email Threats: Effective Prevention Strategies の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

近年、メールによる脅威が増加し、何十万ものユーザのコンピュータがこれらの攻撃によって感染しています。

多くのマルウェアがメール機能の悪用に集中しているため、簡単に被害者になることがあります。

これらのメールセキュリティの脅威に対抗するためには、適切なセキュリティシステムが必要です。

メールの脅威とは何か?

メール脅威の定義によると、「メール脅威」とは、オンラインでの脅威を行うための手段としてメールを使用することを指します。

サイバー犯罪者は、メール通信のセキュリティ、完全性、およびプライバシーを危険にさらすさまざまな戦術や活動を利用します。

これらはメールセキュリティの脅威またはメールベースの脅威として知られています。これらの脅威は様々な形を取り得て、個人、組織、企業、政府などに害を及ぼすことがあります。

メール脅威の頻度と種類を理解する

メール脅威は一般的で、検出が困難なことがよくあります。

サイバー犯罪者はメールを使用してマルウェア、フィッシング詐欺、その他の悪意のあるコンテンツを送信します。

2023年第1四半期において、メール脅威の最も顕著な形態は資格情報の盗難でしたが、2022年末から着実に減少しました。

この急増は、41%の事件で責任があり、四半期ごとに10%の顕著な増加を見せたMicrosoft 365のフィッシング攻撃によるものです。

これはFortraのデータによるものです。

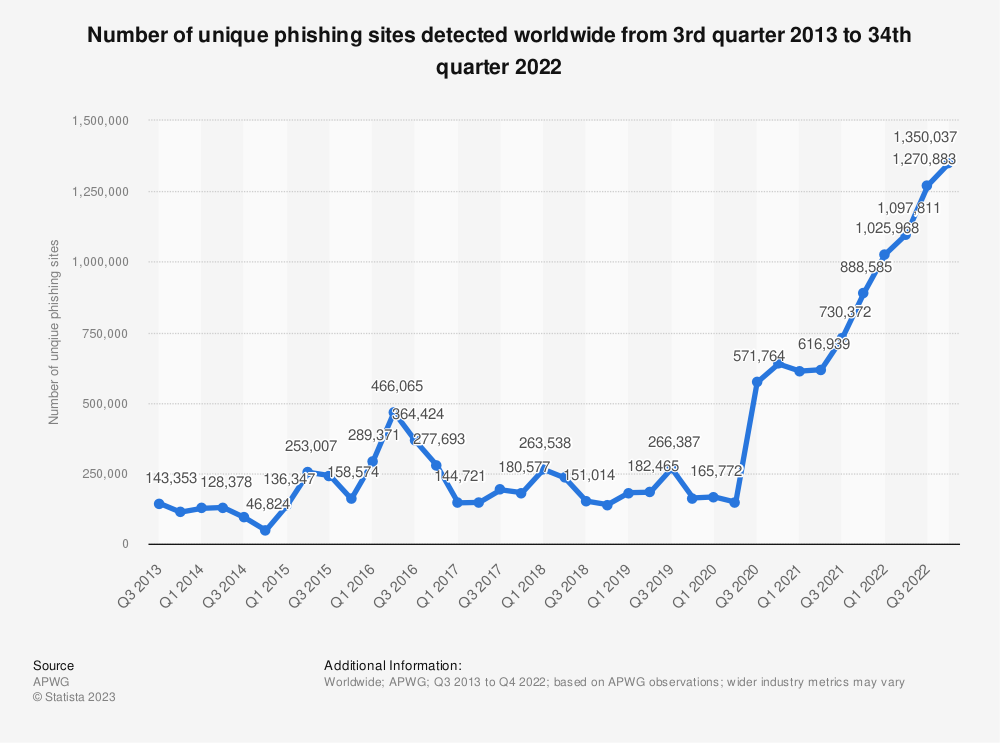

Statistaに掲載されたAnti-Phishing Working Group(AWPG)のデータによると、2021年第3四半期から2022年第3四半期の間に全世界で発見された独自のフィッシングサイトの数は、109.7万から127.0万へと増加しました。

メールベースの脅威には多くの形態があり、常に進化しています。

ここに最も一般的なメール脅威の種類をいくつか挙げます。

- スピアフィッシング

- 特定の個人や組織をターゲットにしたカスタマイズされたフィッシング攻撃で、しばしば個人情報を利用して欺きます。

- ホエーリング

- スピアフィッシングに似ていますが、幹部やCEOなどの高位の個人を狙います。

- BEC(ビジネス・メール・コンプロマイズ)

- 上位の幹部になりすまして、従業員に無許可の取引を行わせるための操作。

- ランサムウェア

- 被害者のファイルを暗号化する悪意のあるソフトウェアで、復号化のための支払い(身代金)を要求します。

- ゼロデイエクスプロイト

- ベンダーが知らないソフトウェアの脆弱性を狙った攻撃で、パッチ開発の時間がありません。

- クレデンシャルハーベスティング

- ユーザ名やパスワードを盗む試みで、偽のログインページや社会工学を通じて行われることが多い。

- マルウェア配布

- トロイの木馬やキーロガーのようなマルウェアダウンロードにつながる悪意のある添付ファイルやリンクを送信します。

- スプーフィング

- メールが正当なソースからのものであるかのように見せかけるために、メールのヘッダーやドメインを操作します。

- ファーミング

- 正しいWebアドレスを入力しても、ユーザを悪意のあるWebサイトにリダイレクトします。

- 中間者攻撃(MITM)

- 二者間の通信を傍受して変更し、しばしば情報を盗むために行われます。

包括的なメールセキュリティ対策: 通信を守る

メールの脆弱性と脅威はセキュリティチームにとって頭痛の種ですが、メールベースの攻撃や悪意のあるコンテンツから組織を守るためのいくつかの方法が存在します。

組織を安全に保つために使用できる最も効果的なセキュリティ対策のいくつかを以下に示します。

- DMARC、SPF、DKIMで認証を保護する

-

DMARCはメール認証の標準であり、フィッシング攻撃からブランドを保護するのに役立ちます。

この方法はTXTレコードを使用してポリシーを公開し、他の受信者があなたのドメインからのメールをどのように扱うかを知らせます。

メールがDMARCチェックに失敗すると、それはおそらく詐欺的なものであり、受信者によってそのようにフラグ付けされるべきです。

SPF(Sender Policy Framework)は、メール認証のための別の標準です。

これは、受信メッセージがその送信者のドメインの有効な送信者IPアドレスから来ているかどうかを確認します。

そうでない場合、それはおそらく詐欺的なものであり、受信者によってフラグ付けされるべきです。

DKIM(DomainKeys Identified Mail)は、プライベートキーを使用してすべての送信メッセージにデジタル署名を行い、受信者がDNSレコードに含まれる公開キーを使用して受信時に確認できる署名を付ける、別のタイプのメール認証方法です。 - BIMI(ブランド表示メッセージ識別)を使用してブランド信頼を高める

-

BIMI(Brand Indicators for Message Identification: ブランド表示メッセージ識別)を使用すると、企業はメールキャンペーンで自社のブランドを使用しながら、フィッシング攻撃から保護することができます。

このサービスを利用すると、企業は自社のドメインを通じて送信されるメッセージに、企業ロゴ、色、およびその他の識別子を含めることができます。

これにより、ハッカーやスパマーがそれらを模倣しようとした場合に、機密情報を露出することなく保護することが可能になります。 - Microsoft 365でセキュリティを強化する

-

Microsoft 365はメール脅威の防止において優れています。

そのAdvanced Threat Protectionは、フィッシングやマルウェアのような高度な脅威を阻止し、一方でExchange Online Protectionは基本的なスパムやマルウェアをブロックします。 - 暗号化とTLSでメッセージをプライベートに保つ

-

データ交換前に、TLS/SSLは証明書を使用して、メールサーバとクライアントアプリケーションなどのエンティティ間で安全な接続を確立します。

証明書が有効でない場合や接続が第三者によって傍受された場合、どちらの側にも警告せずにTLS/SSLは自動的に接続を切断します。 - 保護を強化: セキュアなメールとクラウドゲートウェイ

-

メール脅威を回避する最良の方法の一つは、クラウドゲートウェイでエンドポイントとネットワークの保護を強化することです。

これにより、メールゲートウェイやWebアプリケーションを通じてネットワークへの侵入やネットワークからの流出を阻止し、マルウェア感染を防ぎ、機密データの外部流出を防ぎます。 - コンプライアンスを維持: メール保存と整理

-

GDPR、HIPAA、PCI DSSのような包括的なコンプライアンスソリューションを持つことが重要です。

これにより、業界規制の遵守と、ランサムウェア攻撃やフィッシング詐欺のようなサイバー脅威に対する保護が確保されます。 - 脅威検出のためのメールサンドボックスを使用する

-

メールサンドボックスは、ネットワークから疑わしいファイルや添付ファイルを隔離し、ネットワーク全体を危険に晒すことなくマルウェアを特定することができます。

これにより、ビジネス運用を中断することなく、迅速に脅威を検出し、生産性を低下させることなく行うことができます。

まとめ

オンラインビジネスとWebベースのサービスの成長は、脅威環境に新たな要素を加えました。

大部分のビジネスは、効果的な対策とインシデント対応計画を使用することでこれらの脅威に対応してきました。

機密情報をメールで送信することは便利ですが、不適切に行うと大きなセキュリティ問題を引き起こす可能性があります。

しかし、メールの脅威は量と複雑さの両方で増加し続けています。

幸いなことに、多くのビジネスはこの増大する脅威に対抗するための効果的な方法に移行しています。

機密情報をやりとりするための媒介としてメールを使用する際の多くの危険を避ける最善の方法は、信頼できる評判の良いプロバイダーとの暗号化された接続を使用することです。