ダングリングDNSレコードの検出によるサブドメイン乗っ取り攻撃の阻止

著者: Syuzanna Papazyan

翻訳: 高峯 涼夏

この記事はPowerDMARCのブログ記事 Detecting Dangling DNS Records to stop Subdomain Takeover Attacks の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

ドメインネームシステムは、インターネット上のさまざまなリソースを検索するために使用できる分散型の命名システムです。

google.comのようなドメイン名は、人間は読むことができますが、コンピュータが解読することはできません。

したがって、これらの名前を機械語に変換するために、DNSはドメイン名をそれに対応するIPアドレスに変換します。

ドメイン名とは対照的に、ドメインのIPは数値です(例:101.102.25.22)。

電話帳のようなものだと考えてください。

電話帳には、人の名前のリストがあり、その横に電話番号が書かれています。

これにより、私たちはその人とそれぞれの電話番号を関連付けることができ、連絡が取りやすくなります。

同様にDNSは、人間にとって覚えにくい数値であるIPアドレスを、ドメイン名に変換するのに役立ちます。

DNSは非常に便利なシステムですが、しばしば設定ミスが発生し、今日お話しする「未解決DNS(ダングリングDNS※)設定」という問題につながる可能性があります。

※訳注: danglingとは「懸垂」の意味です。

つまり、懸垂をやってるみたいに、ぶらさがった状態のDNSレコードになっているという意味です。

DNSの設定ミスはなぜ起こるのか?

ドメインネームシステムは、対話したいインターネットリソースとは別に設定されています。

DNSレコードは、これらのリソースを指し示し、アクセスの手助けとなります。

特定のケースでは、以前に設定されたリソースがそのホストによって無効化されることがあります。

例えば、ドメイン所有者がサーバのIPアドレスを指すようにDNSレコードを設定しました。

しかし、このサーバはもう使用されていません。

そのため、DNSレコードはもはや存在しないリソースを指し示し、「ダングリングDNS」と呼ばれるエントリになっています。

ダングリングDNSレコードはどのように作られているのか?

前段で説明したように、DNSエントリが無効化されたインターネットリソースを指している場合、それはダングリングDNSと呼ばれます。

サイバー犯罪者たちは、インターネット上でこのようなDNSエントリを常に探しており、情報漏洩のリスクがあります。

これらのエントリの中には、ドメインに関する機密情報を含むものもあり、攻撃者が利益を得るためのデータの宝庫となります。

メール認証のDNSレコードは、ダングリングDNSの問題に影響される可能性がある?

答えは「はい」です。

以下のメール認証レコードは、DNSのダングリング問題に影響される可能性があります。

1.DMARCレコード

DMARCのようなメール認証プロトコルは、DNSにTXTレコードを追加することで設定されます。

ドメインのメールに対するポリシーを設定するだけでなく、DMARCを活用して、ドメイン、ベンダー、メールソースに関する豊富な情報を送信する報告機能を有効にすることもできます。

2.SPFレコード

もうひとつの一般的に使用されるメール送信元確認システムであるSPFは、メールの許可された送信元のリストを含むTXTレコードとしてDNSに存在します。

3.TLS-RPT

SMTP TLSレポート(TLS-RPT)は、MTA-STSと共に設定される追加の報告機構であり、2つの通信するメールサーバ間のTLS暗号化の失敗による配信問題に関するJSONレポート形式の通知をドメイン所有者に送信します。

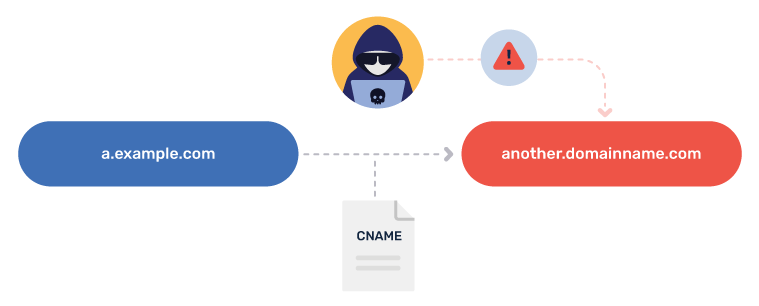

4.DKIMのCNAMEレコード

CNAMEレコードは、ドメイン名のエイリアスを作成して、1つのドメインを別のドメインに指すために使用されます。

CNAMEを使用して、すべての情報とサブドメインに関連する設定を含む別のドメインにサブドメインを指すことができます。

例えば、サブドメインmail.domain.comは、CNAME info.domain.comのエイリアスです。

したがって、サーバがmail.domain.comを検索すると、info.domain.comにルーティングされます。

DKIM認証システムは、DNSにCNAMEレコードとして追加されることがよくあります。

これらのエントリは、組織のドメイン、メールデータ、IPアドレス、およびメール送信元に関する貴重な情報を含んでいます。

よく見落とされる構文エラーは、長期間検出されないままのダングリングレコードを引き起こす可能性があります。

ホストによって廃止されたドメインに、DKIM CNAMEまたはSPFレコードが指している場合も、同様の問題が発生することがあります。

注意:MX、NS、A、およびAAAAレコードもDangling DNSの問題に影響を受ける可能性があることに注意してください。

本記事では、これらの含意を持つメール認証レコードについてのみ取り上げ、それらを修正する方法についての解決策を提供しています。

サブドメイン乗っ取り攻撃とは?

攻撃者が無効化されたリソースを指すダングリングDNSエントリを検出すると、すぐに行動に移ります。

攻撃者は、ダングリングDNSレコードが指す(サブ)ドメインを乗っ取り、ドメインのコンテンツやリソースへの完全なアクセスを持つ攻撃者制御のドメインへのトラフィックをすべてルーティングします。

攻撃者によってドメイン/サブドメインが乗っ取られた後の影響:

無効化されたドメインやサーバは、ドメイン所有者が制御できない攻撃者によって操作される悪意のあるリソースの温床となる可能性があります。

これは、攻撃者がドメイン名を完全に支配して違法なサービスを実行したり、疑いもなく犠牲になる被害者に対してフィッシングキャンペーンを展開したり、組織の市場での評判を悪化させることができることを意味します。

誤ったDNSレコードの検出

初期段階で未プロビジョニングのリソースを指すDNSレコードを特定することで、ブランドを守ることができます。

DNS監視ツールは、このような状況で役立つことがあります。

ドメインやサブドメインの名簿として考えてみてください。

つまり、関連するデータを整理して簡単に監視できるように、1つのプラットフォームにまとめることです。

PowerDMARCはまさにそれを実現します。

ドメイン監視ツールに登録すると、登録済みのルートドメインすべてをまとめたカスタマイズされたダッシュボードへのアクセスが提供されます。

新機能では、ユーザが手動で登録することなく、システムが検出したサブドメインを自動的に追加することができます。

ドメインのレコードを無料でチェック!

ドメイン監視に対してフルタイムのサービスを利用することを望まない場合は、PowerAnalyzerツールを使って素早くドメイン分析を行うことができます。

それは無料です!

ドメイン名を入力し、「今すぐ確認」をクリックすると、すべてのDNSレコード設定と、検出された誤設定やそれらを素早く解決する方法についてのヒントが表示されます。

お試しになる方はこちらから2週間のトライアルをお申込みください。