Microsoft 365は、DMARCに失敗した受信メールをどのように扱うのか?

著者: Ahona Rudra

翻訳: 高峯 涼夏

この記事はPowerDMARCのブログ記事 How does Microsoft 365 handle inbound emails failing DMARC? の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

Microsoft 365で受信されたメールのうち、DMARCに失敗したメールは、DMARCポリシーを「p=reject」に設定していても拒否されません。

これは、送信者側のメールセキュリティポリシーによって、送信中に失われる可能性がある正当なメールをブロックするのを避けるためです。

追記

2023/7/19より、MicrosoftはDMARCポリシーを遵守するようになりました。

以下に詳細をまとめました。

- 消費者向けサービス(live.com / outlook.com / hotmail.com)は、DMARCポリシーの取り扱いを変更し、メールがDMARCの検証に失敗し、送信者のポリシーがp=rejectまたはp=quarantineに設定されている場合、そのメールは拒否。

- 企業のお客様に対しては、受信者ドメインのMXレコードがOffice 365を指している場合、デフォルトでは送信者のDMARCポリシーを尊重し、指示されたとおりにメールを拒否(p=reject)または隔離(p=quarantine)。しかし、この動作を変更し、Microsoft 365 Defenderポータルのアンチフィッシングポリシーのセクションで異なるポリシーに対して異なるアクションを指定することが可能に。

- テナント受信者ドメインのMXレコードがOffice 365の前にある別のメールセキュリティソリューションを指している場合、「DMARCを尊重する」は適用されない。

- 新たなポリシーの展開はすでに始まっており、から始めて、政府クラウドと21Vianetクラウドにも順次展開。

- DMARCの検証に失敗し、ポリシーがrejectでそのアクションがメッセージに適用された場合、送信者は次のメッセージ(contoso.comを例として)を持つ不達報告(NDR)を受け取る。

ーーーーーーーーーーーーーーーーーーーーー

550 5.7.509: Access denied, sending domain contoso.com does not pass DMARC verification and has a DMARC policy of reject

550 5.7.509: アクセスが拒否されました。送信ドメイン contoso.com はDMARC検証に合格せず、DMARCポリシーがrejectに設定されています。

ーーーーーーーーーーーーーーーーーーーーー

なぜMicrosoft 365はDMARCに失敗したメールを拒否しないのか?

Microsoft 365がDMARCに失敗したメールを拒否しない理由は以下の通りです。

- メール転送シナリオやメーリングリストの利用によって生じる可能性のある偽陰性を避けるため

※訳注:この場合、偽陰性とは、正しいメールなのに偽のメールだと誤って判断することです。 - 送信者側の設定の問題で正当なメールが拒否されることを避けるため

このため、Microsoft 365では、メールを完全に拒否する代わりに、スパムとしてマークする方が良いと考えています。

ユーザは次の方法でMicrosoft 365を活用し、これらのメールを受信トレイに届けることができます。

- 「安全な送信者」リストを作成する

- トランスポートルール(配信メールフロールールとも呼ばれる)を作成する

正当なメールがDMARCに失敗することは心配かもしれませんが、このやり方では、悪意のあるメールがDMARCチェックを回避してユーザの受信トレイに届く可能性があります。

Microsoft 365のドキュメントで、Exchange Onlineプラットフォームでの受信時のDMARC設定について説明しています。

Microsoft 365で不正な受信メールを隔離するためのトランスポートルールを作成する方法は?

Microsoft 365のDMARC導入に関するこれらの懸念に対処するために、送信者のメッセージヘッダを使用して配信メールフロー/トランスポートルールを作成することができます。

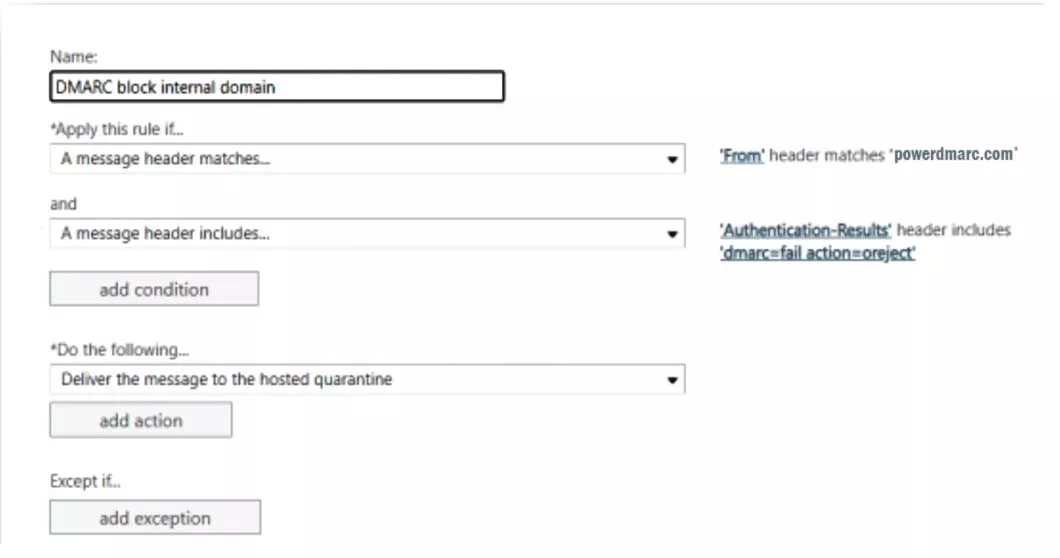

ケース1:内部ドメインからの受信メールを隔離するためのトランスポートルールの設定

「From」アドレスで内部ドメインからメールが受信された場合、メールを隔離するためのトランスポートルールを設定できます。

これにより、メールは受信トレイではなく、ユーザの迷惑メールフォルダに格納されます。

ルールで確認されるのは以下のことです。

- Fromフィールドが独自ドメインと一致するかどうか

- メッセージのDMARCが失敗しているかどうか

これにより、どのようなアクションが必要かが判断されます。

注意:このルールを設定する前に、(つまり)大規模な展開に進む前に、制限されたユーザに対して展開し、環境をテストすることをお勧めします。

認証された送信者がDMARCに合格していることを確認してください。

合格しない場合は、設定が誤っていることを示し、正当なメールが失われる可能性があります。

ルールを設定するには、以下の手順に従ってください

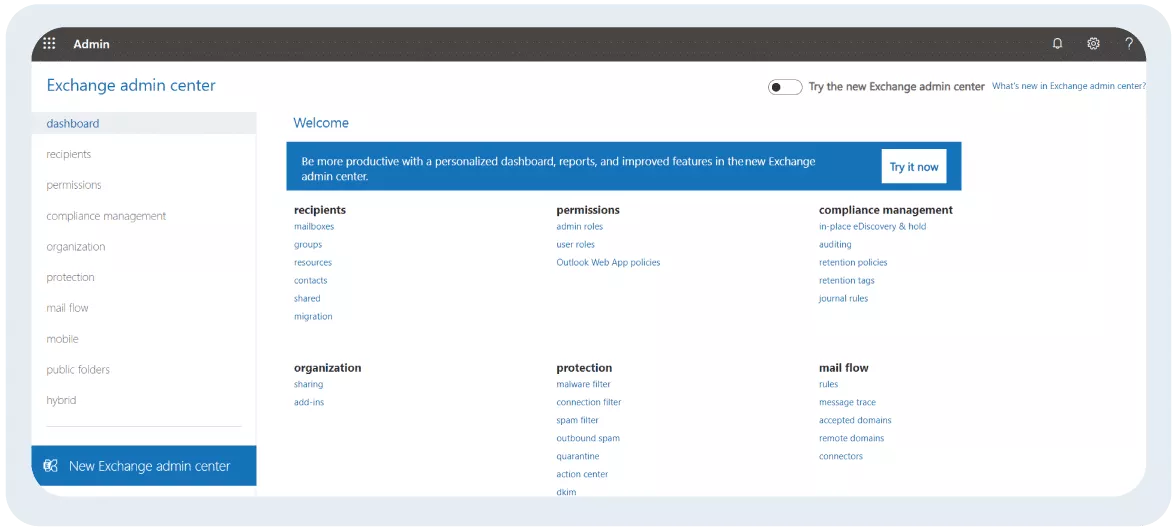

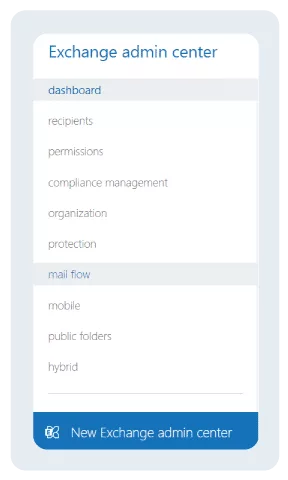

- Exchange Online管理センターにログインします

- 「メールフロー」 > 「ルール」に移動します

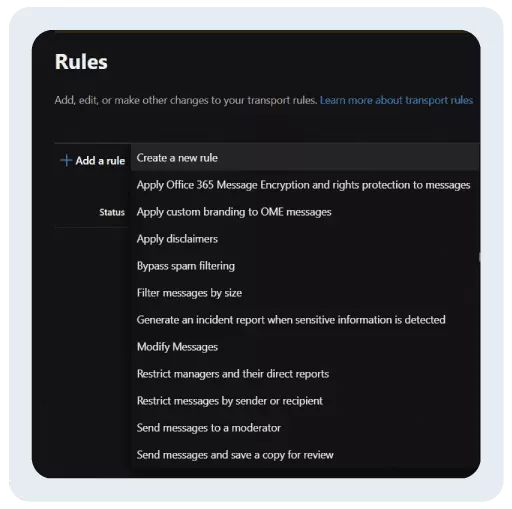

- 「追加アイコン」 > 「ルールの新規作成…」を選択してルールを新規作成します

- 「メッセージ内の送信者アドレスと一致」を「ヘッダ」に設定します

- 「このルールを適用する条件…」では、ドロップダウンメニューからこのルールを適用する条件を選択できます

ここでは、DMARC認証結果が「失敗」であり、「From」ドメインが自分のドメイン名と一致する場合にルールを設定します - 「実行する処理…」でアクションを選択すると、「承認を受けるためにメッセージを転送する…」に設定することができるようになります

※訳注:隔離メール専用の受信トレイにメールを届ける設定にできる、ということです - 保存をクリックします

ケース2:外部ドメインからの受信メールを隔離するためのトランスポートルールの設定

組織の範囲外のドメイン(外部ドメイン)からDMARCに失敗したメールを受信した場合、フィッシング攻撃や悪意がある可能性をユーザに警告する免責事項を設定できます。

注意:DMARCに失敗した外部ドメインに対して免責事項を追加することは、メールを完全に制限したくない場合に有益です。

ほとんどの場合、送信者側の誤ったプロトコル設定が認証チェックの失敗の原因になっていることが多いようです。

ルールを設定するには、以下の手順に従ってください

- Exchange Online管理センターにログインします

- 「メールフロー」 > 「ルール」に移動します

- 「追加アイコン」 > 「ルールの新規作成…」を選択してルールを新規作成します

- 「メッセージ内の送信者アドレスと一致」を「ヘッダ」に設定します

- 「このルールを適用する条件…」では、ドロップダウンメニューからこのルールを適用する条件を選択できます

ここでは、DMARC認証結果が「失敗」の場合にルールを設定します - 「実行する処理…」でアクションを選択し、「免責事項を追加する…」を設定し、希望する免責事項を追加します

- このルールに例外を追加できます。例えば、「From」ヘッダが自分のドメイン名と一致する場合などです

- 保存をクリックします

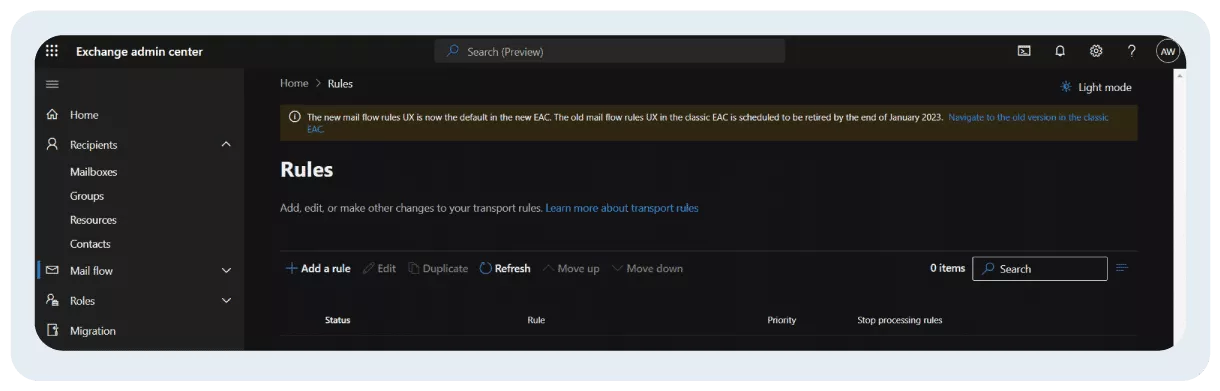

Microsoft 365で不正な受信メールを拒否するトランスポートルールを作成する方法は?

- Exchange Online管理センターにログインします

- 「メールフロー」 > 「ルール」に移動します

- 「+ ルールを追加」を選択します

- ドロップダウンメニューから「ルールの新規作成…」をクリックします

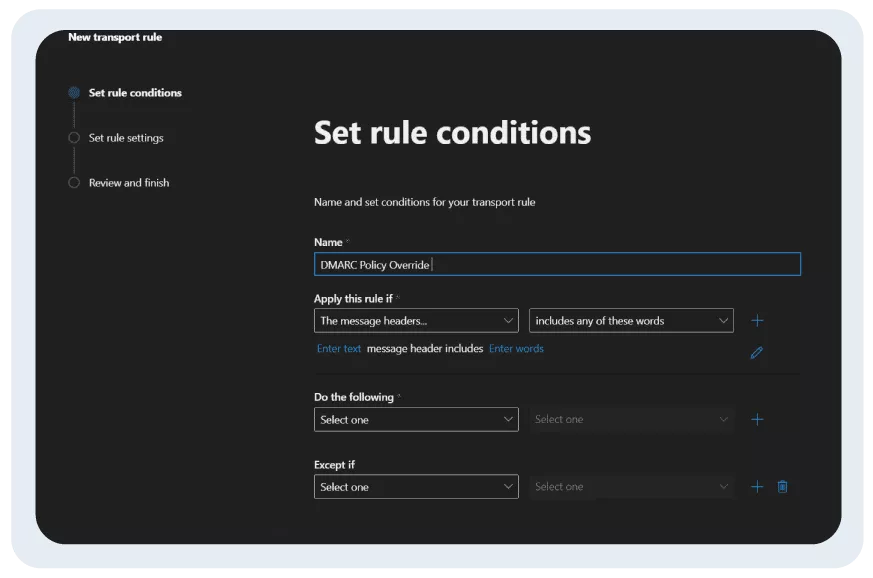

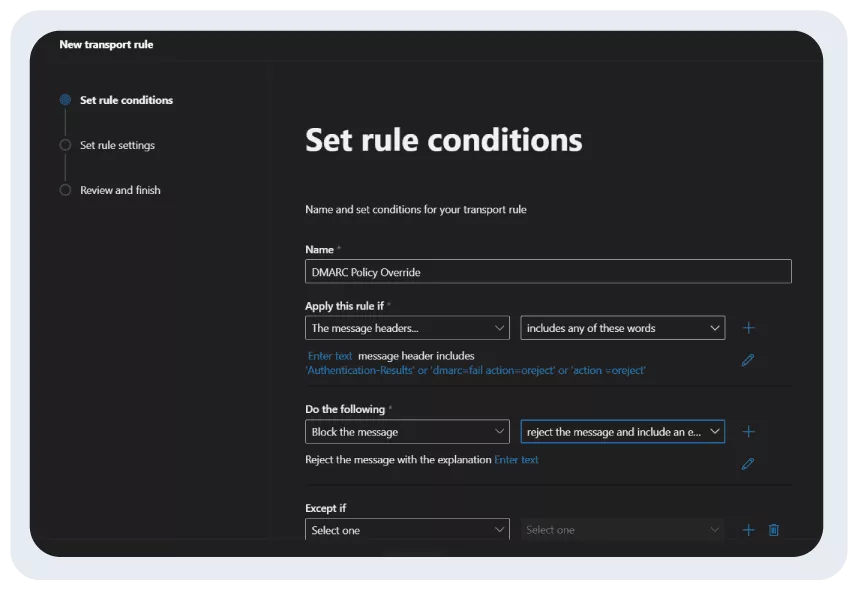

- メールフロールールに名前を付けます。

例:DMARCポリシー上書き - 「このルールを適用する条件…」で、「メッセージヘッダにこれらの言葉が含まれている」を選択します

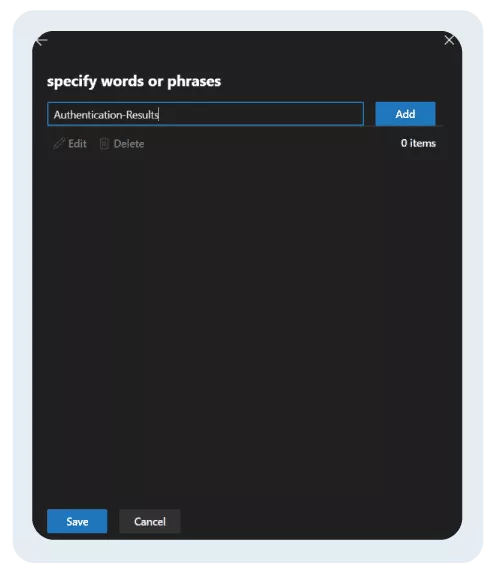

- 青くハイライトされた「テキストを入力する」をクリックし、「認証結果」を選択します

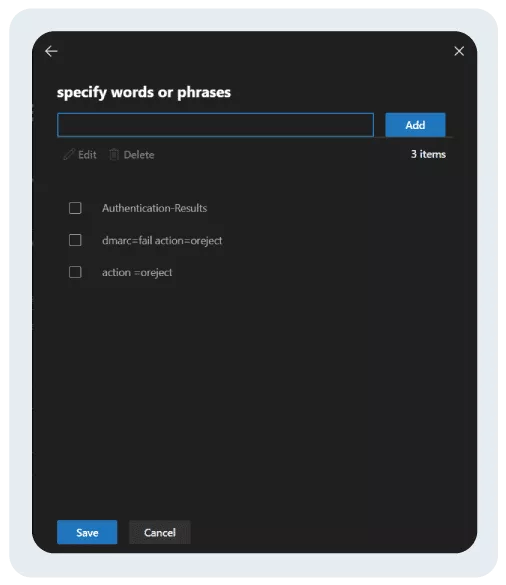

- 同様に、青くハイライトされた「文字を入力する」をクリックし、お好みのオプション、またはすべてのオプションを選択します

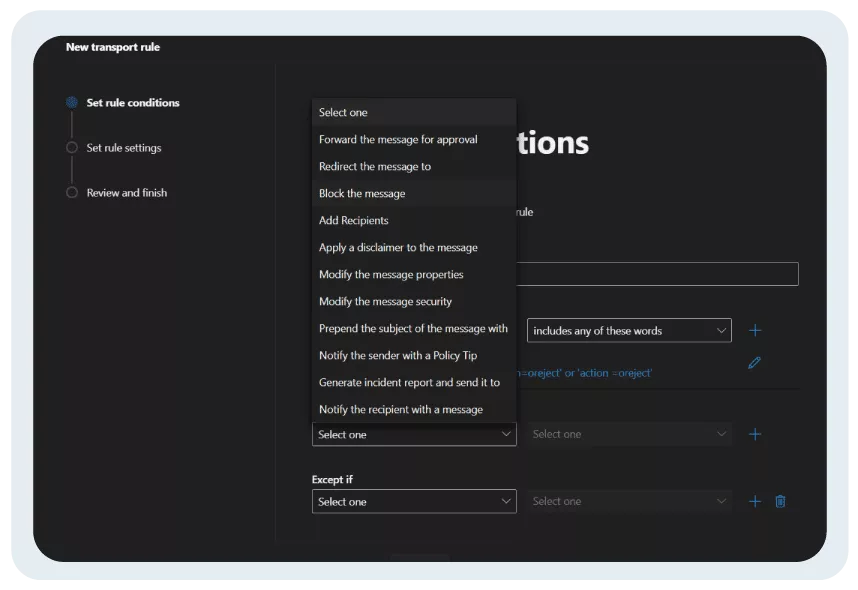

- 「実行する処理…」で、「メッセージをブロック」を選択します

- さらに、「説明を示してメッセージを拒否する…」を選択します

メールフロールールを保存します。

変更処理に数分かかることがありますが、これで完了です!

いくつかの覚えておくべき重要なポイント

- DMARCは、似ているドメインのなりすましを防げず、直接的なドメインのなりすましやフィッシング攻撃に対してのみ有効です

(例:spelldata.co.jpにDMARC設定をしても、speiidata.co.jpなどのスペルミスや似たような名前のドメイン名でのなりすましメールは防げない)(※) - DMARCポリシーが「none」に設定されている場合、DMARCに失敗したメールを隔離したり拒否することはできませんが、p=reject/quarantineではなりすましに対して保護が可能です

- DMARCの拒否は正当なメールが失われる可能性があるため、軽視できません

- より安全な展開のために、DMARCレポート解析を設定して、毎日のメールチャンネルや認証結果を監視してください

※訳注: そのために、BIMIがあります!(残念ながら、まだOutlookは未対応です)

BIMIは、ドメイン認証をパスした正しいドメインについてのみ、御社の商標登録したロゴが受信箱で登録されます。

似たようなドメイン名やスペルミスのドメイン名の対策に煩わされずに済み、受信する側はロゴが表示されているかどうかさえチェックすれば済みます。

DMARCの設定・分析・監視は2週間の無料トライアルをお試しいただけます。

ご興味がありましたら、こちらからお問合せください。