Abuse宛てへの調査依頼のメールの書き方

著者: 竹洞 陽一郎

DMARCレポートの分析で、契約しているMDP(Mail Delivery Platform: メール配信プラットフォーム)から、不正なメールが発生しているケースがあります。

単なるSPFやDKIMの設定漏れなのか、実際に不正な送信が行われているのか判断が難しい時は、PowerDMARCを用いた分析手法が役立ちます。

本記事では、PowerDMARCを使った不正なメール送信かどうかの分析のやり方とAbuse宛てのメールの書き方を解説します。

PowerDMARCの脅威インテリジェンスでの分析

現代のセキュリティ対策は、各社単体のデータに頼るのではなく、複数社のデータを統合し分析する「集団戦」が基本です。

攻撃者は、1つのIPから1~2通程度のなりすましメールを送る、「小ボリューム攻撃」を行う場合が増えており、自社のデータセットだけでは見逃してしまいます。

PowerDMARCは、御社のデータに加え、10万以上のドメインから集めたデータを機械学習し、なりすましメールの送信元IPを特定することが可能です。

なりすましメールは、1つのIPから複数企業のドメインを狙って送ることが多いので、大量のデータセットを使うことで、小ボリューム攻撃であっても、検知が可能となるのです。

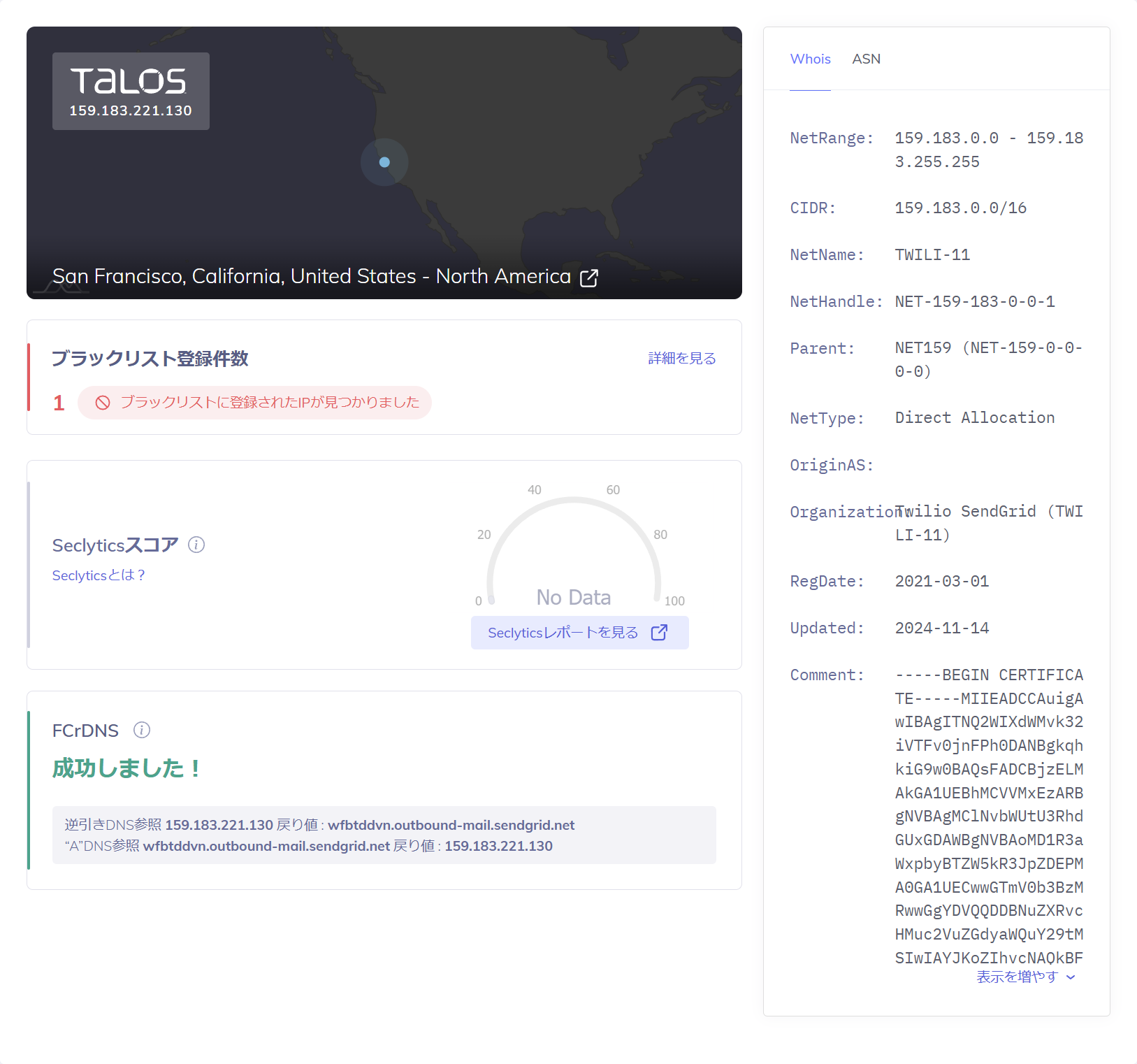

- ブラックリスト登録件数

-

RBL/DNSBLに登録されている件数。

このIPは、1つのRBL/DNSBLに登録されています。 - Seclyticsスコア

- Seclyticsによる脅威評価。高いスコアは脅威度が高いことを示します。

- FCrDNS

-

FCrDNS(Forward-confirmed reverse DNS)は、逆引きDNSと正引きDNSの整合性を確認する手法です。

逆引きに失敗した場合、正規のメールサーバでない可能性が高いです。

- ブロック済み

- 登録されたRBL/DNSBLの一覧です。

- アカウントでのなりすまし

- 御社ドメインから、このIPによって送信されたDMARC不適合メールの件数(例:調査期間中8,129通)。

- プラットフォームでのなりすまし

- PowerDMARC全体(10万ドメイン)での、このIPからのDMARC不適合メール件数(例:調査期間中75,801通)。

以上の結果から、SendGridは契約上は合格しているものの、一部のメールで不正が疑われる場合、サービス提供者のAbuseチームへの調査依頼が必要となります。

Abuse宛てのメールの文面

Abuseは、RFC2142で定義される不正利用や濫用の報告用メールアドレスです。

RFC2142では、組織が特定の機能や役割ごとに標準的なメールアドレスを使用することを推奨しています。

これにより、問い合わせや苦情、技術的な問題の報告を適切な担当者に確実に届けることができます。

Subject: Investigation Request: DMARC Non-Compliant Emails from wfbtddvn.outbound-mail.sendgrid.net Dear Twilio SendGrid Abuse Team and Consumer Trust, We are currently under an active contract and using Twilio SendGrid services. While analyzing our DMARC RUA reports, we discovered that 8,129 emails sent from wfbtddvn.outbound-mail.sendgrid.net (159.183.221.130) did not pass SPF or DKIM validation. The Mail From domain for these emails is [ドメイン名]. Details: - Source: wfbtddvn.outbound-mail.sendgrid.net (159.183.221.130) - Number of Non-Compliant Emails: 8,129 (Feb 1st - 7th) - Mail From Domain: [ドメイン名] - Issue Identified: Both SPF and DKIM failed Could you please investigate whether these emails were sent as part of an official contract? If they are unauthorized, we kindly request immediate action to prevent further occurrences. Additionally, please note that since this issue was discovered via DMARC reports, we do not have access to the email headers. No RUF reports have been received, which is why we are unable to provide further header details. For your reference, our registered User ID is [ユーザID]. Thank you for your prompt attention and assistance in resolving this matter. Best regards, [名前] [所属組織] [メールアドレス]

調査依頼: wfbtddvn.outbound-mail.sendgrid.netからのDMARC非準拠メールについて

Twilio SendGrid 不正行為対応チームおよびコンシューマートラスト担当者様

私たちは現在、Twilio SendGridのサービスを利用している契約中のユーザです。

DMARC RUAレポートを分析したところ、wfbtddvn.outbound-mail.sendgrid.net (159.183.221.130) から送信された8,129通のメールが、SPFおよびDKIMの検証に失敗していることを確認しました。

これらのメールのMail Fromドメインは [ドメイン名] です。詳細:

- 送信元: wfbtddvn.outbound-mail.sendgrid.net (159.183.221.130)

- 非準拠メール数: 8,129通 (2月1日~7日)

- Mail Fromドメイン: [ドメイン名]

- 確認された問題: SPFおよびDKIMの両方が失敗

これらのメールが正式な契約の一環として送信されたものかどうか、ご調査いただけますでしょうか?

もし不正な送信であれば、さらなる発生を防ぐための即時対応をお願い申し上げます。また、この問題はDMARCレポートを通じて発見されたため、メールヘッダーへのアクセスはできません。

RUFレポートも受信しておらず、追加のヘッダー情報を提供することができませんのでご了承ください。

ご参考までに、弊社の登録済みユーザIDは [ユーザID] です。迅速な対応とご協力をよろしくお願いいたします。

敬具

[名前]

[所属組織]

[メールアドレス]

Twilio SendGrid Abuse Team and Customer Trustからの返事

数日後、以下のような返答が届きました。

そして、一週間で8,129通も検出されていた自社のドメインを騙っていたDMARC不適合メールが、翌日からはDMARCレポートには現れなくなりました。

これにより、大きくDMARCのコンプライアンス適合率を上昇させることができました。

Hello [ユーザ名], You're receiving this email from Twilio in response to your report of unwanted activity to the Twilio SendGrid Compliance Team. We appreciate your proactive efforts in bringing this matter to our attention. Upon reviewing the information you provided, we have successfully identified the account from which the unwanted email appears to have originated. We want to assure you that we have launched an immediate investigation into their sending practices and use of our services. Our team is committed to taking appropriate actions to address the issue and prevent any further instances of spam, suspicious, or unwanted emails. As part of our security and privacy guidelines, we are unable to provide specific updates regarding punitive or enforcement measures taken on the sender's account. However, please know that your report has triggered a thorough investigation, and we are dedicated to maintaining the integrity of our platform and protecting our users. We sincerely appreciate your ongoing support in submitting reports when necessary. Your active involvement and partnership are instrumental in helping us swiftly identify and cease this type of activity from our platform. Together, we can create a safer and more secure environment for all our users. If you encounter any similar incidents in the future, please do not hesitate to reach out to the Twilio SendGrid Abuse Team. We are here to assist you and uphold the integrity of our services. Sincerely, Onboarding & Compliance Operations

こんにちは、[ユーザ名]様

Twilio SendGridのコンプライアンス・チームに不要な活動をご報告いただき、ありがとうございます。

この問題をお知らせいただいたことに感謝いたします。ご提供いただいた情報を確認した結果、不要なメールが送信された可能性のあるアカウントを特定することができました。

私たちは、直ちにその送信活動および当社サービスの使用状況について調査を開始しました。

当チームは、問題に対処し、スパム、不審なメール、不要なメールの発生を防ぐために適切な措置を講じることに尽力しています。当社のセキュリティおよびプライバシーに関するガイドラインに基づき、送信者のアカウントに対する処罰や強制措置の具体的な詳細を提供することはできません。

しかし、ご報告いただいた内容に基づき、徹底した調査を実施しており、当社プラットフォームの完全性を維持し、ユーザを保護するために尽力していることをお知らせいたします。必要に応じて、引き続き、不審なメールの報告にご協力いただけると、誠にありがたいです。

皆様の積極的な関与とご協力が、このような活動を迅速に特定し、排除するうえで非常に重要です。

共に、すべてのユーザにとってより安全で安心な環境を築いていきましょう。今後、同様の事案に遭遇された場合は、どうぞ遠慮なくTwilio SendGridの不正行為対応チームまでご連絡ください。

私たちは、サービスの完全性を守るために全力で対応いたします。敬具

オンボーディング&コンプライアンス・オペレーション

まとめ

本記事では、DMARCレポートを活用した不正メールの検出方法と、疑わしい送信元に対するAbuseチームへの調査依頼の手順を解説しました。

SPF、DKIM、DMARC、FCrDNSといった各技術の正しい設定と継続的な監視が、メールセキュリティの維持には不可欠です。

また、複数のデータセットを用いた分析により、攻撃者の手口を迅速に特定し、適切な対策を講じることが可能となります。

謝辞

こちらの事例作成にご協力頂きましたお客様に、心よりお礼申し上げます。