MikroTikボットネット、SPF設定ミスを利用してマルウェアを拡散

著者: Yunes Tarada

翻訳: 竹洞 陽一郎

この記事はPowerDMARCのブログ記事 MikroTik Botnet Exploits SPF Misconfigurations to Spread Malware の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

最近のサイバーセキュリティニュースでは、Infoblox Threat Intelが13,000台のMikroTikデバイスを侵害するボットネットを発見しました。

このボットネットは、DNSのSPFレコード設定の脆弱性を悪用してメール防御を回避しました。

侵害後、このボットネットは約20,000のWebサイトのドメインをスプーフィングしてマルウェアを拡散しました。

重要なポイント

- ボットネットは数千台のMikroTikデバイスを侵害し、マルスパムキャンペーンを展開しました。

- この侵害は、いくつかのドメインが使用していた許容的なSPF設定が原因で発生しました。

- その結果、マルウェアが添付されたファイルを含む広範なスプーフィング攻撃が行われました。

- 学んだ重要な教訓には、以下が含まれます。

- 許容的なSPF設定を避けること

- DNSレコードを定期的に確認すること

- マクロ付きのホスト型SPFサービスを利用すること

ボットネットが持続的脅威である理由

ボットネットは、脅威行為者によって遠隔で操作・制御される侵害されたデバイスのネットワークです。

ボットネットは長年にわたりサイバーセキュリティに対する持続的脅威となっています。

その広範な分散性により、大規模な悪意ある活動を広める簡単な手段となっています。

過去にボットネットが引き起こした事例には以下が含まれます。

- 分散型サービス拒否(DDoS)攻撃

- ターゲットのネットワークを圧倒し、サービスをクラッシュさせたり、防御者の注意をそらす。

- スパムおよびフィッシングキャンペーン

- 悪意のあるメールで受信トレイを埋め尽くし、機密情報を盗んだりマルウェアを拡散させる。

- クレデンシャル・スタッフィング

- 盗まれた認証情報を使ったログイン試行を自動化する。

- データ窃取

- 個人データや企業データを抽出し、利益目的やさらなる攻撃に利用する。

- クリプトジャッキング

- デバイスのリソースを乗っ取り、暗号通貨をマイニングする。

- プロキシネットワークとクリック詐欺

- 攻撃者の位置を隠しつつ、広告主を欺いて利益を得る行為。

Infobloxによって発見された最近のマルウェアスパムキャンペーンでは、13,000以上のMikroTikルーターが侵害され、ボットネットが利用されました。

これはサイバーセキュリティ業界にとって深刻な懸念事項となっています。

マルウェアキャンペーンの概要

貨物請求書スパム

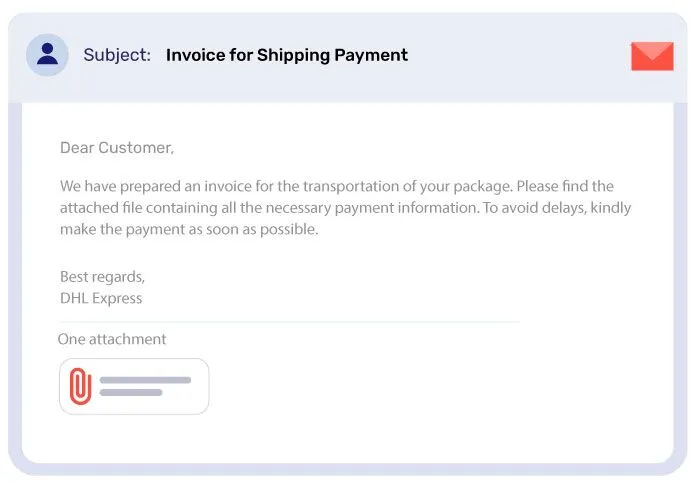

2024年11月下旬、このキャンペーンの開始時に、Infobloxは請求書スパムキャンペーンを発見しました。

スパムメールはDHLの配送請求書を装い、悪意のあるJavaScriptペイロードを含むZIPファイルが添付されていました。

ZIPファイルの命名規則には一貫性があり、以下のような形式が使われていました。

- Invoice (2~3桁の数字).zip

- Tracking (2~3桁の数字).zip

ペイロード解析

これらのZIPファイル、すなわちJavaScriptファイルは、Powershellスクリプトを実行しました。

スクリプトはマルウェアのコマンド・コントロール(C2)サーバーに接続しました。

このサーバーは疑わしいIPアドレスにホストされており、過去にも悪意ある活動の履歴が確認されています。

このボットネットはネットワークを構築し、トロイの木馬型マルウェアを分配する連鎖を開始しました。

MikroTikルーターがどのように侵害されたか

Infobloxの調査によると、13,000台以上のMikroTikルーターがボットネットによって乗っ取られました。

これらのルーターはSOCKSプロキシとして設定され、出所を隠して識別不能にしていました。

MikroTikルーターがボットネットの簡単なターゲットとなった理由は、以下の重大な脆弱性によるものです。

- ルーターには、認証済みアクセスを使用することで簡単に悪用可能なリモートコード実行の脆弱性がある。

- SOCKSプロキシの展開により、脅威行為者は自身の正体を隠すことが可能になった。

- いくつかのデバイスは、デフォルトの「admin」アカウントが設定された状態で出荷されており、パスワードが空白のままだった。

マルスパムキャンペーンを可能にしたSPF設定ミスの役割

受信メールサーバーはDNS TXTレコードを通じてメール送信者の正当性を認証します。SPF(Sender Policy Framework)レコードはその一例です。

しかし、数千の送信ドメインにおける許容的なSPFレコードが、攻撃者が認証チェックを回避するために必要な抜け穴を提供しました。

設定ミスのあるSPFレコードの例

- 非許容的なSPFレコードの例

-

v=spf1 include:example.domain.com -all

この例では、特定のサーバーのみがドメインを代表してメールを送信することを許可します。

明示的に許可されていないドメインはSPFに失敗します。 - 許容的なSPFレコードの例

-

v=spf1 include:example.domain.com +all

この例では、どのサーバーでもドメインを代表してメールを送信することが可能になり、スプーフィングやなりすましを許容します。

Infobloxは、このような許容的なSPF設定が悪意のあるキャンペーンを開始するために利用されていたことを確認しました。

SPF設定を確認して悪用を防止する方法

SPF設定を確認するには、以下のいずれかの方法を使用できます。

手動での確認

ドメイン所有者は、NSlookupまたはDigコマンドを使用してSPFレコードを確認できます。

- Linux/MacOSの場合

-

dig +short txt example.com | grep spf

- Windowsの場合

-

nslookup -type=txt example.com | Select-String -Pattern "spf"

自動での確認

PowerDMARCのSPFチェッカーツールを使用すると、より簡単にSPF DNS設定を確認できます。

- ツールボックスにドメイン名を入力(例:domain.com)

- 「Lookup」ボタンを押す

- 結果を確認

これだけで完了です!

PowerShellスクリプトやコマンドを実行する必要がなく、技術的な知識も不要な手間のかからない方法です。

最後に:得られた教訓

ボットネットがDNSの脆弱性を悪用し、高度なスプーフィング攻撃を実行したことは、メールセキュリティのベストプラクティスを遵守する重要性を強調しています。

- ドメイン所有者はDNSレコードを定期的に監査し、適切なSPF、DKIM、およびDMARC設定を確認する必要があります。

- ドメイン所有者は、過度に許容的なSPFまたはDMARCポリシーを長期間使用しないようにすべきです。

- デバイスのデフォルトの管理者アカウントを削除または保護することが重要です。

- DMARCレポートを有効にして、メールトラフィックを監視し、不正アクセスを検出します。

- 最も重要なのは、SPFエラーや弱点を修正し、SPF DNSルックアップ制限を簡単に遵守するために、ホスト型SPFなどのSPFマクロ最適化サービスを利用することです。

MikroTikボットネットの悪用の発見は、高度なサイバー攻撃への懸念が高まっていることを裏付けています。

保護されるために、企業はセキュリティスタックを更新し、最新のAIを活用したサイバーセキュリティ技術を導入する必要があります。

これにより、脅威の状況を安全に乗り切りつつ、被害を受けずに済むでしょう。