ファイルレスマルウェアとは何か

著者: Ahona Rudra

翻訳: 岩瀨 彩江

この記事はPowerDMARCのブログ記事 What is Fileless Malware? の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

今日の相互接続された世界において、コンピュータセキュリティは極めて重要です。

サイバー脅威の増加に伴い、私たちのデータやシステムを保護するためには、最新の脅威について常に情報を得ておくことが不可欠です。

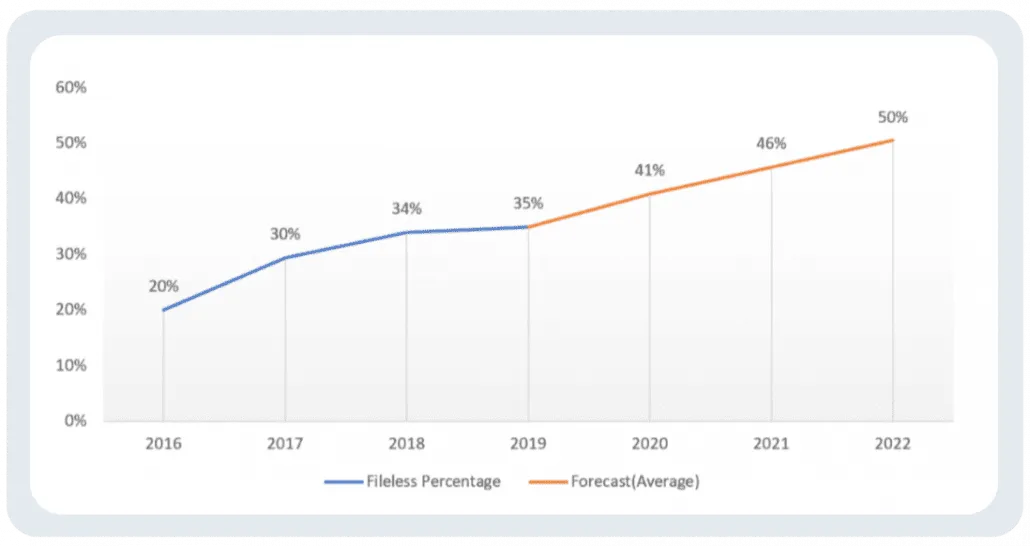

そのような新たに台頭している脅威の一つが、急速に増加しているファイルレスマルウェアです。

WatchGuard のエンドポイント技術は、2021年末までに「2020年を通して確認されたファイルレスまたは Living off the Land 攻撃のおよそ80%をすでに検知していた」と報告しています。 出典

出典

名前が示すように、これはターゲットシステム上にファイルを作成せずに動作するタイプのマルウェアであり、検出や削除が困難です。

この記事では、ファイルレスマルウェアとは何か、その動作の仕組み、そしてそれに対してどのような対策を取ることができるのかを探っていきます。

重要なポイント

- ファイルレスマルウェアはメモリ上で完全に動作するため、従来のアンチウイルスソリューションでは検出や削除が困難です。

- 一般的なファイルレスマルウェアの種類には、メモリベース型、スクリプトベース型、マクロベース型、レジストリベース型などの亜種があります。

- 攻撃者は多くの場合、フィッシングやソーシャルエンジニアリングの手法を用いて初期アクセスを獲得し、ファイルレスマルウェアを配信します。

- ネットワークのセグメンテーションを実施することで、組織内でのファイルレスマルウェア攻撃の拡散を抑制することができます。

- ソフトウェアを最新の状態に保ち、専用のエンドポイント保護を利用することは、ファイルレスマルウェアに対抗するための重要な戦略です。

ファイルレスマルウェアとは何か?

ファイルレスマルウェアとは、ハードドライブ上に一切のファイルを作成することなく、コンピュータシステムのメモリ内で完全に動作する種類の悪意あるコードです。

ウイルス、トロイの木馬、ワームなどの従来型マルウェアは、ファイルを利用してシステムに感染し、拡散します。

それに対して、ファイルレスマルウェアはシステムのRAM(メモリ)やレジストリ、その他の揮発性ストレージ領域内に常駐するため、従来のアンチウイルスソフトウェアでは検出が困難です。

ファイルレスマルウェアはどのように動作するのか?

ファイルを使わないマルウェアは、コンピュータのメモリ内に侵入して動作します。

したがって、悪意あるコードがハードドライブ上に書き込まれることはありません。

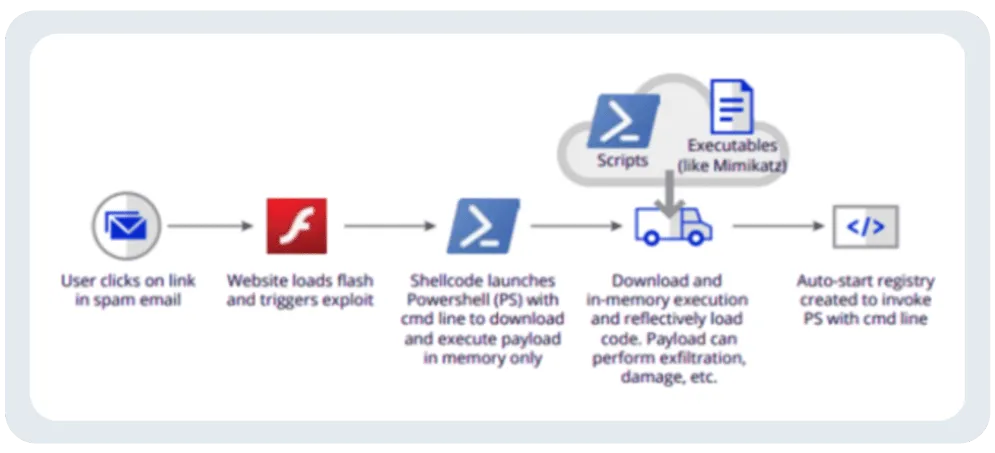

その侵入方法は、他のマルウェアと非常に似通っています。

例えば、攻撃者がフィッシングメールのリンクや添付ファイルをクリックさせることで被害者を騙す場合があります。

攻撃者は被害者の感情に訴えるソーシャルエンジニアリングを用いて、リンクや添付ファイルを開かせようとすることがあります。

その後、マルウェアはシステムに侵入し、機器から機器へと拡散していきます。

攻撃者は、ファイルレスマルウェアを利用して、盗んだり悪用したりして組織の活動を妨害できるデータにアクセスすることができます。

ファイルレスマルウェアは、Windows のスクリプトツールや PowerShell を含む、システム管理者が通常信頼するツールを使って自身を隠蔽します。

これらのツールはしばしば企業のアプリケーション許可リスト(allowlist)に含まれています。

ファイルレスマルウェアは信頼できるプログラムを汚染するため、ハードディスク上の別個のファイルに存在する従来型の悪意あるソフトウェアより検出が難しくなります。

ファイルレスマルウェアの攻撃チェーン

ファイルレスマルウェアはメモリ上で動作し、信頼された技術を利用するため、シグネチャベースのアンチウイルスソフトウェアや侵入検知システムはしばしばそれを無害なソフトウェアと誤認します。

それは秘かに活動し、永続性を維持し、必要な検出ツールを欠く対象組織に発見されないまま潜伏できるため、実質的に継続する侵入に気づかせない状態にします。

企業がネットワーク保護にシグネチャベースのソリューションに依存していることは、攻撃者(CTA)がファイルレスマルウェア攻撃をネットワークに仕掛ける要因の一つです。

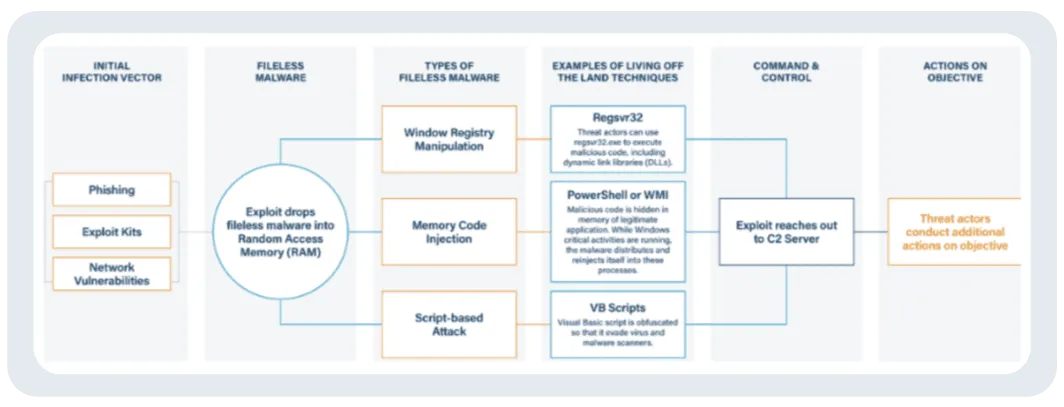

ファイルレスマルウェアの種類

以下は、さまざまなタイプによってファイルレスマルウェアがどのように拡散するかの説明です。

- メモリベースのファイルレスマルウェア

- 最も一般的なタイプのファイルレスマルウェアであり、システムのRAMやその他の揮発性ストレージ領域に常駐します。

- スクリプトベースのファイルレスマルウェア

- PowerShell や JavaScript などのスクリプト言語を使用して、ターゲットシステムのメモリ内で悪意あるコードを実行します。

- マクロベースのファイルレスマルウェア

- Microsoft Office ファイルや PDF などのドキュメントに埋め込まれたマクロを利用して、ターゲットシステムのメモリ内で悪意あるコードを実行します。

- レジストリベースのファイルレスマルウェア

- オペレーティングシステムやインストール済みソフトウェアの構成情報を保存するデータベースであるシステムのレジストリ内に常駐します。

ファイルレス攻撃の段階

以下は、攻撃者がファイルレス攻撃の際に取る可能性のある手順です。

- 初期アクセス

- 攻撃者はフィッシングやその他のソーシャルエンジニアリング手法を通じて標的ネットワークへの初期アクセスを獲得します。

- 実行

-

攻撃者はメールの添付ファイルなど複数の手法を用いて、標的ネットワーク内の1台または複数のコンピュータに悪意あるコードを配布します。

その悪意あるコードはディスクに触れることなくメモリ上で実行されます。

これにより、アンチウイルスソフトが攻撃を検出して阻止することが困難になります。 - 永続性

-

攻撃者は、(例えば PowerShell スクリプトなどの)ツールをインストールして、初期侵入点を離れた後や初期マルウェアがすべての感染デバイスから削除された後でもネットワークへのアクセスを維持できるようにします。

これらのツールは、新しいマルウェアコンポーネントをインストールしたり、標的システム上で管理者権限を必要とするその他の作業を実行したりした後にはディスクやメモリに痕跡を残さないため、アンチウイルスソフトに検出されないまま同じネットワークに対する攻撃を継続的に実行するために使用されることがあります。 - 目的

-

攻撃者が被害者の端末に永続化を確立すると、被害者の銀行口座から金銭を盗む、機密データを持ち出す、その他の悪意ある活動を実行するなど、最終的な目的に向けて行動を開始することができます。

ファイルレス攻撃の目的は従来型の攻撃と非常に似ており、パスワードや資格情報の窃取、ネットワーク内システムへの不正アクセス、ネットワークからのデータ持ち出し、システムへのランサムウェアや他のマルウェアの導入、リモートでのコマンド実行などが含まれます。

ファイルレスマルウェアから身を守る方法

この深刻な脅威から自分を守るにはどうすればよいのか、不安に思うかもしれません。

安全を確保するための方法を以下に示します。

- ソフトウェアを最新の状態に保つ

-

ファイルレスマルウェアは、正規のソフトウェアアプリケーションの脆弱性を悪用することで動作します。

ソフトウェアを最新のセキュリティパッチや更新プログラムで常に更新しておくことで、攻撃者が既知の脆弱性を悪用するのを防ぐことができます。 - アンチウイルスソフトを使用する

- 従来のアンチウイルスソフトウェアはファイルレスマルウェアに対して効果的でない場合がありますが、振る舞い検知やアプリケーション制御などの機能を備えた専用のエンドポイント保護ソリューションを使用することで、ファイルレスマルウェアの検出と攻撃の防止に役立ちます。

- 最小権限の原則を使用する

-

ファイルレスマルウェアは、攻撃を実行するために管理者権限を必要とする場合が多いです。

業務遂行に必要な最小限の権限のみをユーザに付与する「最小権限の原則」を適用することで、ファイルレスマルウェア攻撃の影響を軽減することができます。 - ネットワークのセグメンテーションを実施する

-

ネットワークセグメンテーションとは、ネットワークをより小さな独立したセグメントに分割し、それぞれに独自のセキュリティポリシーとアクセス制御を設定することです。

ネットワークセグメンテーションを導入することで、ファイルレスマルウェア攻撃の拡散を抑え、組織全体への影響を最小限に抑えることができます。

結論

ファイルレスマルウェアは、コンピュータシステムやネットワークに重大な脅威をもたらす高度に洗練されたサイバー攻撃です。

従来のマルウェアとは異なり、ファイルレスマルウェアはターゲットシステムのメモリ内で完全に動作するため、従来のアンチウイルスソフトウェアでは検出や除去が困難です。

ファイルレスマルウェアから身を守るためには、ソフトウェアを最新の状態に保つこと、専用のエンドポイント保護ソリューションを使用すること、最小権限の原則を実施すること、そしてネットワークセグメンテーションを導入することが重要です。

サイバー脅威が進化し続ける中で、最新の攻撃手法について常に情報を得ておき、私たちのデータとシステムを保護するために積極的な対策を講じることが極めて重要です。