SubdoMailing攻撃とサブドメインフィッシングの急増

著者: Yunes Tarada

翻訳: 竹洞 陽一郎

この記事はPowerDMARCのブログ記事 SubdoMailing and the Rise of Subdomain Phishing の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

Guardio Labs(※)は、何千ものサブドメインに影響を与える深刻なサブドメインハイジャックの事例を発見しました。

彼らは、この信頼された企業のサブドメインを利用して悪意のあるメールを送信する一連の攻撃を「SubdoMailing」と名付けました。

調査により、この悪意あるキャンペーンが2022年から活動していることが明らかになりました。

※訳注: Guardio Labsは、サイバーセキュリティの分野で活動する専門的な研究機関です。

企業や個人を標的とする新しい脅威や攻撃手法を分析・発見し、それに対する防御策を提供することを目的としています。

SubdoMailingは、著名なサブドメインの信頼性を利用する進化した形のソーシャルエンジニアリング攻撃と見なすことができます。

攻撃者は、ハイジャックされたサブドメインから数百万通のフィッシングメールを送信することで、この悪意あるキャンペーンを大規模に運営しています。

サブドメインハイジャックの説明

サブドメインハイジャックでは、攻撃者が正当なルートドメインに関連付けられたサブドメインを掌握し、それをさまざまな悪意ある活動の温床とします。

ハイジャックされたサブドメインは、フィッシングキャンペーンの開始、不適切なコンテンツの流布、違法薬物の販売、ランサムウェアの拡散などに使用される可能性があります。

多くの場合、非アクティブなサブドメインは長期間休眠状態のままとなっています。

さらに危険なことに、これらのサブドメインには「ぶら下がりDNSレコード」が存在し、それがサブドメインハイジャックを引き起こす原因となります。

攻撃者がこれらのサブドメインを掌握すると、多くのことを実行することが可能になります!

複数のサブドメインを持つドメイン名を運営している場合、目を離したり、扉を開けっ放しにしてしまうことは容易です。

企業であれ小規模ビジネスであれ、サブドメインを保護しないことは、SubdoMailingのようなインシデントやその他のサブドメインの悪用につながる可能性があります。

SubdoMailing攻撃の仕組み

Guardioによる記事によれば、同社は著名ブランドの数千の一見正当なサブドメインから発生する不審なメールトラフィックを発見しました。

これには、MSN、VMware、McAfee、The Economist、コーネル大学、CBS、Marvel、eBayなどの大手が含まれています。

これらのメールは、緊急性を利用してユーザを操作し、不正なリンクをクリックさせました。

リンクはユーザを危険な目的地へ誘導し、侵入的な広告から、さらに危険なフィッシングウェブサイトまで幅広いものが含まれ、機密情報を盗むことを目的としました。

SubdoMailingの例

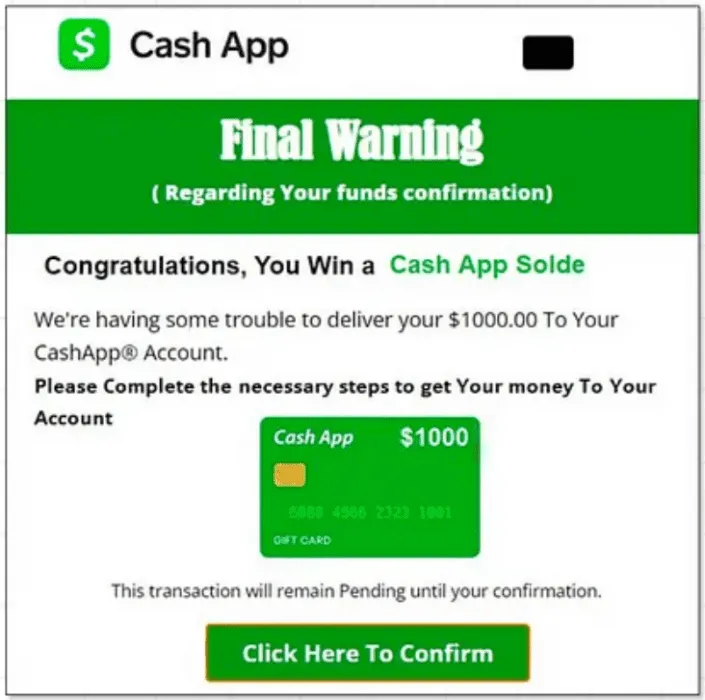

Guardioによって発見された典型的なSubdoMailingの事例が上記に示されています。

侵害されたCash Appのサブドメインから発信されたメールが、数百万のユーザに配布されました。

このメールには、Cash Appアカウントへの未処理の資金を確認するよう警告メッセージが表示されており、いくつかの潜在的に悪意のあるリダイレクトを含んでいました。

注意深く作成された悪意のあるメールの添付ファイルやリンクは、特に警告メッセージが緊急の対応を求める場合、無視するのが非常に難しいです。

そのため、このような状況ではユーザがリンクをクリックし、サイバー攻撃の被害者となる可能性が高いのです。

SubdoMailing攻撃の属性と特徴

SubdoMailing攻撃は、その独自の特徴により高い成功率を示すと予想されます。

Guardioによれば、SubdoMailingは高度に洗練された戦術を使用して、人気ブランド名の正当なサブドメインを操作します。

これらの攻撃は非常に検出が困難であり、Guardioのサイバーセキュリティ専門家による徹底的な調査が必要でした。

SubdoMailing攻撃が高い成功率を持つ理由

SubdoMailing攻撃には、以下の特性があるため、多くの疑いを持たないユーザに深刻な害を及ぼす可能性があります。

- 確立された評判を持つ有名ブランドのなりすまし

- 8,000以上のドメインを操作し、さらに増加中の大規模な運用

- スパムフィルタを回避

- 信頼性の高い画像ベースのメッセージを作成することで、メールコンテンツフィルタを回避

- デバイスの種類や位置情報を分析し、よりターゲットを絞った攻撃を実施

- SPF、DKIM、DMARCなどのメール認証チェックを通過

SubdoMailingフィッシングメールがメール認証チェックを回避する方法

Guardioによる調査事例を例として考えます。

Guardioは、msn.comの特定のサブドメインから発信された複数のフィッシングメールを発見しました。

これらの悪意のあるメールを詳細に調査したところ、ウクライナのキーウ市に拠点を置くサーバから送信されていることが判明しました。

通常、このような場合はSPFチェックで不審なものとしてフラグが立てられるはずです。

しかし、このサーバのIPアドレスが承認されていた場合は例外です。

調査の結果、msn.comのサブドメインが問題のIPアドレスを承認していたことが明らかになりました。

これが発生した可能性として、以下の理由が考えられます。

- 内部脅威

- MSNの従業員が意図的にIPアドレスを承認し、フィッシングメールを送信した可能性。

- 単純な人的エラー

- タイプミスなどにより、サーバが意図せず承認された可能性。

- 高度なDNS操作

- 外部の脅威がMSNのサブドメインをハイジャックし、サーバを承認させた可能性。

Guardioの専門家がmsn.comサブドメインのSPFレコードをさらに調査した結果、17,826ものネストされたIPアドレスがドメインに代わってメールを送信することを許可されていることが判明しました。

このSPFレコードの複雑さは、認証フィルタを操作するための非常に高度かつ慎重に計画されたアプローチを示唆していました。

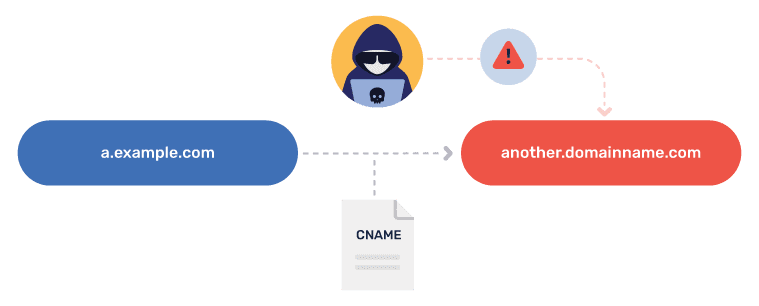

さらに調査で、このMSNサブドメインがCNAME DNSレコードを介して別のドメインを指していることが判明しました。

そのため、攻撃者がこの別のドメインを購入したことで、MSNサブドメインのハイジャックが可能となったのです。

攻撃者がこれをどのように達成したかを次に探ります。

SubdoMailingにおける非アクティブまたは放棄されたサブドメインの利用

Guardioは、インターネットアーカイブを利用して、msn.comのサブドメインが実際にMSNによって所有されていたかどうかを調査しました。

調査の結果、このサブドメインは22年前にアクティブであったことが判明しました。

それ以降、このサブドメインは20年以上も放置されていたのです。

それもつい最近まで!

実際に起こったこと

- 脅威行為者が関連するドメインを購入

-

サブドメインにリンクされたドメインが脅威行為者によって購入されました。

このリンクは22年後も存在していたため、攻撃者はドメインをハイジャックすることが可能でした。 - サブドメインの自由な操作

-

攻撃者は、これを自由に操作することが可能になり、サブドメインのSPFレコード内で自身のサーバを承認しました。

これにより、サブドメインを代表して認証済みのフィッシングメールを送信することができるようになりました。 - msn.comを装った大量の詐欺メールの送信

- 攻撃者はこの偶然の機会を利用して、msn.comの名前を騙った何百万通もの詐欺メールを送信し、正当な送信者を装いました。

SubdoMailingにおけるSPFレコード操作

SubdoMailingの場合、ハイジャックされたサブドメインのSPFレコードには複数の放棄されたドメインが含まれていました。

これらのドメインはさらに取得され、攻撃者所有のSMTPサーバを承認するために利用されました。

SPFポリシーの性質上、サブドメインはこれらの攻撃者が制御するすべてのサーバを正当なメール送信者として承認する結果になりました。

SPF(Sender Policy Framework)の目的は、正当な送信者を承認することにあります。

特に、企業が外部のメールベンダーを利用してメールを送信する際、SPFは正当な送信元を承認し、不正なソースがドメインを代表してメールを送信する可能性を排除します。

しかし、このSPFレコード操作の典型例では、メールを認証するというSPFの利点が悪用され、悪意ある送信者を承認するために利用されてしまいました。

SubdoMailing攻撃を防止するために何ができるか?

SubdoMailingのような高度なサブドメインハイジャック攻撃には、積極的な予防戦略が必要です。

以下の方法で始めることができます。

ぶら下がりDNSレコードの防止

DNSエントリが非構成状態のドメインや、使用されていないサーバを指している場合、SubdoMailingを引き起こす可能性があります。

以下の対策を実施してください。

- DNSレコードの定期的な更新

- 古い送信元を承認しないようにし、制御下にあるアクティブなドメインまたはサーバのみをDNSレコードで指すようにしてください。

- メールベンダーのリスト管理

- 使用されていないサーバをリストから削除することで、メール送信元を常にクリーンに保つようにベンダーに依頼してください。

メールチャネルの監視

DMARCレポートを設定するだけでは不十分です。レポートを継続的に監視することが重要です。

メール送信量が多い場合、専用メールボックスを使用しても完全な監視は困難です。

PowerDMARCのような第三者プラットフォームを使用すると、クラウドベースのダッシュボードで送信元とメール活動を監視できます。

サブドメインはプラットフォーム上で自動検出され、不審な活動をすぐに特定することが可能です。

サブドメインの管理

現在すべての送信元を再評価することが必要です。

以下のアクションを開始してください。

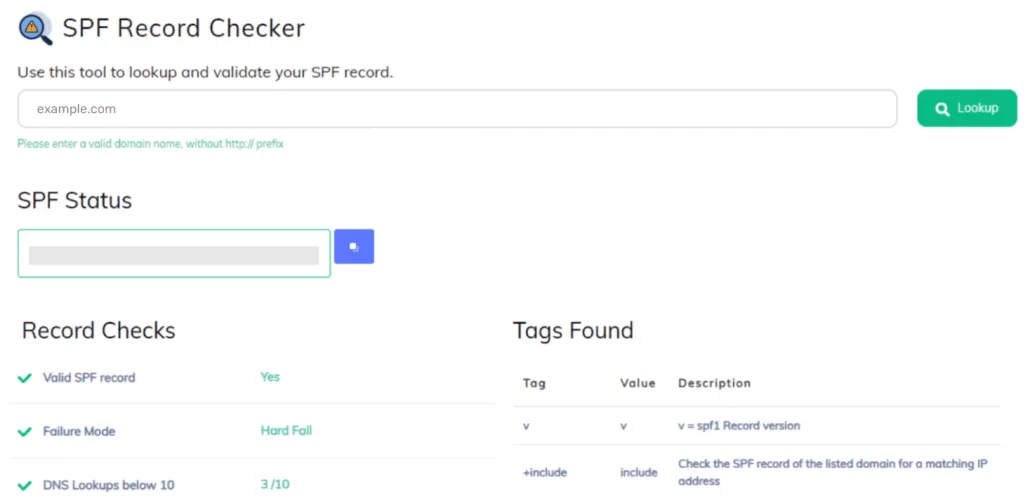

- SPFチェックの実施

-

無料のSPFチェックツールを使用してSPFステータスを評価し、「include」メカニズムを確認してください。

不要なサブドメインが含まれている場合、それを削除するタイミングです。

- DNS編集ゾーンの更新

- 必要な変更を行うために、DNS編集ゾーンにアクセスしてください。

サイバー攻撃への追加対策

- 常に最新の状態に保ち、使用していないCNAMEレコードを無効化または削除します。

- 古い送信サービスを削除し、SPFレコードを最新の状態に保ちます。

- 正当な送信元がDMARC準拠のメールを送信するよう設定し、DMARCポリシーを「reject」に設定します。

- パークドメイン(※)とサブドメインの保護します。

- 使用していないサブドメインやDNSレコードを削除します。

- 所有するすべてのドメインに対してレポート設定を行い、送信メールを継続的にレビューします。

※訳注: パークドメインとは、ドメインを取得していても、実際のWebサイトなどに紐づけされていない、使われていないドメインを指します。

PowerDMARCで御社のドメインを保護する

PowerDMARCは、ドメイン名を保護するためのサポートを提供します!

当プラットフォームは、ドメイン所有者が自身のドメインを可視化し、監視を通じてコントロールを取り戻せるよう設計されています。

私たちは、送信元やメールトラフィックを追跡し、メール活動の詳細な情報を提供します。

これにより、ドメイン活動における異常なパターンを検出し、ドメインをなりすます悪意のあるIPを特定することができます。

さらに、ブランド名をなりすますサーバの地理的位置も特定可能です。

PowerDMARCとともにドメインのセキュリティを強化する第一歩を踏み出してください。

専門家と話したい場合は、今すぐお問い合わせください!