DMARCアライメント: Relaxed VS Strictアライメントモード

著者: Ahona Rudra

翻訳: 竹洞 陽一郎

この記事はPowerDMARCのブログ記事 DMARC Alignment: Relaxed vs Strict Alignment Modes の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

DMARC(Domain-based Message Authentication Reporting and Conformance)を有効にすると、メールが申告された送信源から発信されているかどうかを判断するための一連の検証チェックマークが入ります。

DMARCは、ドメイン所有者が設定可能なポリシーとアラインメントモードの面で驚くほどの柔軟性を提供し、達成したいセキュリティレベルを形成することができます。

DMARC識別子アライメントは、メールメッセージのさまざまな部分に追加されたドメイン名が正しく一致していることを確認し、メールが本物であり、フィッシングやスプーフィングの試みの一部である可能性が低いことを示します。

DMARCアライメントとは?

DMARCアライメントとは、認証チェック中にメールヘッダーのさまざまなセクションの下でドメインを一致させる(またはマッチさせる)プロセスです。

メッセージがSPFまたはDKIM識別子一致のいずれか、または両方に合格した場合、あなたのメールはDMARCは一致します。

これにより、フィッシング、スプーフィング、ランサムウェアなど、さまざまなメール詐欺攻撃に対して、メールが本物で保護されていることを確認します。

DMARC認証プロトコルは、DMARC識別子一致をチェックして、メールドメインが偽装されている可能性があるかどうかを確立します。

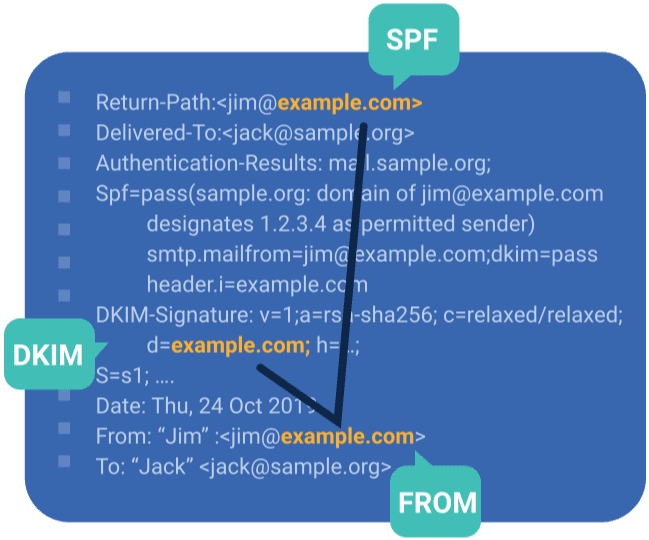

メールが検証されるとき、DMARCは3つの識別子をチェックします。

- Fromヘッダー

- Envelope Fromアドレス

- DKIM署名のドメイン名

SPFまたはDKIM認証識別子の識別子が一致していれば、メールはDMARC一致を達成し、DMARC認証に合格し、安全にユーザーの受信箱に配信されます。

DMARCアライメントはどのように機能するか?

DMARCアライメントがどのように機能するかを理解するためには、その作動原理を理解する必要があります。

DMARCを実装すると、SPFとDKIMの結果を使用して、あなたのドメインから来る全てのメールを認証します。 任意のメールについて、DMARCは「中心となるアイデンティティ」として知られるものを使用します。 これはFromヘッダーに見つかるドメインで、あなたのメールの発信元ドメインと見なされ、あなたの組織のドメイン名が含まれます。

あなたのドメインからのメールが受信サーバーに到達すると、SPFはそのEnvelope Fromをチェックし、DKIMは暗号化された署名を検証します。

これらのチェックはそれぞれ別のドメインで個別に行われます。DMARCはそれぞれの認証結果を取り、SPFまたはDKIMで使用されたドメインがFromドメイン(中心となるアイデンティティ)と一致するかどうかをチェックします。

どちらかが真であれば、DMARC一致が達成されます。

しかし、小さな問題が一つあります。

犯罪者を含む誰もがドメインを購入し、SPFとDKIMを実装することができます。

理論的には、誰かがあなたの組織のドメインをFrom:アドレス(中心となるアイデンティティ)に含むメールを送信し、自身のドメインのEnvelope FromでSPF認証を通過させることが可能です。

ユーザーは通常、From:アドレスしか見ないので、2つの間に不一致があってもそれを知ることはありません。

SPFとDKIMの識別子アライメント

認証識別子アライメントは、メール送信者があなたのドメインを代表してメールを送ることが許可されているかどうかを示します。

これは、SPF(Sender Policy Framework)またはDKIM(DomainKeys Identified Mail)に対するメールの真正性をチェックすることによって決定できます。

一致したメールは最終的に送信者検証チェックに合格し、受信メールサーバーによって悪意のあるまたは未承認のメールを区別し、フィルタリングするための基本例として使用できます。

PowerDMARCでは、p=rejectポリシー時にあなたのメールが100% DMARC準拠に達するように、SPFとDKIM識別子の両方に対してメッセージを一致させることにより、さらに一歩進んでいます。

これにより、適切な監視と専門的な技術サポートチームからの支援を受けながら、数週間でメールの配信能力の顕著な改善を目の当たりにし、スパム率とバウンス率における目立った差異を観察することができます。

SPFとDKIM識別子一致に影響を及ぼす要因は何か?

- あなたの第三者ベンダーのメールクライアントとメールサービスプロバイダーが複雑さをもたらし、アライメントに失敗する可能性があります。

- 転送されたメッセージはアライメントに失敗する可能性があります。

解決策は何か?

PowerDMARCは、すべての第三者ベンダーを正確に一致させ、サービスやベンダーを追加するにつれてポータルでレコードを簡単に修正および更新することを容易にし、合法的なメールがクライアントに到達する最高の確率を確保するのに役立ちます。

PowerDMARCは、SPF、DKIM、およびARCをDMARCと共に設定することで、中間サーバーがメールに変更を加える可能性がある厄介なメール転送シナリオに対処し、望ましくない認証失敗につながることを防ぎます。

PowerDMARCの直感的なインターフェースは、ポリシー記録を最大の執行に簡単にアップグレードするのに役立ち、あなたのドメインがメールの偽装とフィッシング攻撃に対して十分に保護されていることを確実にします。

DMARCアライメント種別: Strict vs Relaxed識別子アライメント

DMARC識別子アライメントには、認証チェックを行う際の厳密さと精度のレベルに基づいて、Strict(厳格)とRelaxed(緩和)の2種類があります。

以下がそれらです。

DMARC Relaxedアライメント

SPFとDKIMのアライメントには、RelaxedとStrictの2種類があります。

両方にRelaxedアライメントが設定されている場合、これはあなたがDMARC実装全体にRelaxedアライメントを実装したことを意味します。

SPFとDKIMの両方において、緩和一致モードでは、Mail FromコマンドのドメインとReturn-pathヘッダーやバウンスメールアドレス(SPF用)およびDKIM署名(DKIM用)ヘッダーのAPEXドメインが一致していれば、DMARCアライメントが成立します。

このシナリオでは、サブドメインがついていてもDMARCで一致になります。

ヘッダードメインがどちらかの一致要件と一致していれば、メールはメール受信者側でDMARC認証に合格するはずです。

DMARC Relaxedアライメントの例

v=DMARC1; p=reject; rua=mailto: [email protected]; aspf=r; adkim=r

- アライメント設定解読

- DMARCタグ「aspf」と「adkim」は、それぞれのアライメントモードを定義するタグであり、「r」は緩和を意味します。

DMARC Strictアライメント

ドメイン所有者がSPFとDKIMの両方にStrictアライメントを有効にする場合、これはあなたがDMARC実装全体にStrictモードを実装したことを意味します。

両方のプロトコルにおいて、厳格一致モードでは、FromヘッダーのドメインとReturn-path(SPF用)およびDKIM署名(DKIM用)ヘッダーのドメインが完全に一致している場合のみ、DMARC一致チェックが成立します。

したがって、このシナリオではサブドメインが異なるとDMARCに一致しません。

DMARC Strictアライメントの例

v=DMARC1; p=reject; rua=mailto: [email protected]; aspf=s; adkim=s

- アライメント設定解読

- DMARCタグ「aspf」と「adkim」は、それぞれの一致モードタグであり、「s」は一致目標である厳格を意味します。

どちらのDMARCアライメントモードが良いか?

DMARCのアライメントモードがRelaxedかStrictかの選択は、あなたの組織のメール認証プロトコルポリシー、誤検出に対する許容度、および全体的なセキュリティ目標に依存します。

Relaxedモードはより柔軟性があり、誤検出を生じる可能性が低いです。

異なるサブドメインを使用する複数のメールシステムやサービスがあなたのドメインを代表してメールを送信する場合に有用です。

しかし、それはまたあまり厳格ではなく、わずかな不一致を持つメールを許可することがあり、偽装やフィッシング試みのための余地を残す可能性があります。

Strictモードはより厳格な一致ポリシーを施行し、「From」ヘッダーの正確なドメインがSPFおよびDKIMで指定されたドメインと一致することを保証します。

これは偽装やフィッシングに対してより強力な保護を提供しますが、正当な目的で異なるサブドメインを使用するメールインフラストラクチャを使用している場合、許容度が低くなる可能性があります。

厳格な一致を実装するには、正当なメールをブロックしないように注意深い設定と監視が必要です。

DMARC Strictアライメントモードでメールを監視する方法

PowerDMARCは、DMARCアナライザーツールを提供して、厳格なDMARC一致ポリシーにおいてメールを監視するお手伝いをします。

私たちは、ダッシュボードから直接、メール送信元を追跡し、一致失敗をチェックし、認証設定を最適化するお手伝いをします。

メールのDMARCアライメントを確認する方法

メールメッセージのDMARC一致を確認するには、PowerDMARCポータルにサインアップして以下のステップに従ってください。

- メインメニューでレポーティングに行きます。

- DMARC集計レポートをクリックし、ドロップダウンリストを展開します。

- リストから「結果ごと」を選択します。

- 個々の結果ごとにDMARC準拠性と一致の詳細を表示するために、送信ソースを結果ごとに監視します。

- DMARCアライメントが合格する場合

- DKIMまたは/およびSPF識別子アライメントが合格した場合、メールのDMARCアライメントは合格します。

- DMARCアライメントが失敗する理由

-

DKIMもSPFも識別子がメールに対して一致しない場合、DMARCアライメント失敗が発生します。

これは通常、Mail Fromヘッダのドメインが、Envelope FromヘッダやDKIM署名ヘッダのドメインと一致しない場合に発生します。

DMARCアライメントに関連するいくつかの重要な情報

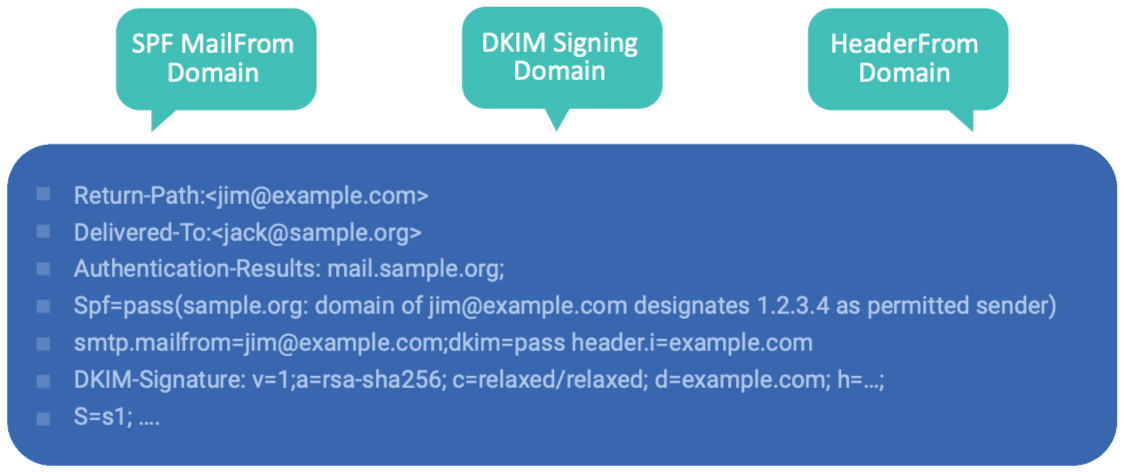

Envelope Fromドメインとは何か?

Envelope Fromドメイン、またはバウンスアドレスまたはエンベロープFromドメインとしても知られる、未配達またはバウンスされたメッセージを受信するドメインです。

メールが送り返されたり配達に失敗したりする状況では、隠されたヘッダーフィールドがエンベロープFromドメインを含み、メールはそこに返送されます。

ドメイン所有者として第三者のサービスを利用してメールメッセージをルーティングしても、バウンスアドレスを使用して親ドメインにメールを追跡できます。

これは悪意のある送信者と実際の良心的な送信者のメッセージを明確に区別します。

SPFドメインによるDMARCチェック中のSPFアライメントは、Envelope Fromアドレスのドメインによって決定されます。

DKIM署名ドメインとは何ですか?

DKIM署名ドメインは、メッセージのDKIM署名を作成する際に使用されるドメイン名、すなわち署名ドメインです。

DMARCチェック中にDKIMドメイン一致検証が行われるとき、送信者はDKIM署名ドメインがFromドメインと一致しているかを確認します。

APEXドメインが一致している場合、DKIMの緩和モードではDMARCアライメントが合格します。

厳格なDKIMモードでは、サブドメインまで含めて正確にドメイン一致が確立された場合にのみ、DMARCアライメントが合格します。

メール転送がDMARCアライメントにどのように影響するか

メール転送サーバーとメーリングリストは、「ヘッダーfrom」アドレスを転送サーバーのアドレスに書き換えたり、メッセージ本文とコンテンツに新しい要素を含めたりすることでDMARC一致の道を複雑にします。

これらは、Mail Fromドメインアイデンティティが書き換えられたバウンスアドレスと変更されたメッセージコンテンツと一致しないため、SPFアライメントとDKIMアライメントの失敗を引き起こします。

アライメント失敗を監視するにはどうすればいいですか?

アライメントを監視するためには、RUA(集計レポート)とRUF(フォレンジックレポーティング)を有効にし、アライメント目標を監視し達成し、配信問題を迅速に解決するのに役立てることができます。