Office 365向けDMARC:ステップごとの設定手順とベストプラクティス

著者: Yunes Tarada

翻訳: 高峯 涼夏

この記事はPowerDMARCのブログ記事 DMARC for Office 365: Step-by-Step Setup & Best Practices の翻訳です。

Spelldataは、PowerDMARCの日本代理店です。

この記事は、PowerDMARCの許可を得て、翻訳しています。

重要なポイント

- DMARCは、ドメインなりすましやフィッシングに対するメールセキュリティを強化するために不可欠です。

- DMARCを設定するには、メール認証のために既存のSPFまたはDKIMレコードが必要です。

- Microsoft 365は受信時のDMARC失敗を異なる方法で処理するため、厳密な適用(隔離/拒否)にはトランスポートルールを使用します。

- 正当なメールがブロックされないよう、レポートを監視しながらDMARCポリシーの厳格度を「none」から「reject」へ段階的に高めてください。

- 非アクティブなドメインについても、不正利用を防止するためにDMARCを構成してください。

Microsoftは、Office 365ユーザに対してDMARCの利用を推奨・支援しており、これにより登録済みすべてのドメインで統一的にメール認証プロトコルを採用できるようになります。

このブログでは、次のようなOffice 365のメールを検証するために、Office 365向けにDMARCを構成する手順を説明します。

- Microsoftのオンラインメールルーティングアドレスを使用している場合

- 管理センターに追加されたカスタムドメインを使用している場合

- 登録済みだが休止中または非アクティブなドメインを使用している場合

2023年第2四半期には、複数の情報源によりMicrosoftがフィッシング詐欺で最もなりすまし被害を受けたブランドと報告されました。

DMARCのようなプロトコルは、防御体制を強化するために極めて重要です。

それでは、Office 365でのDMARC設定がどのように高度なメール脅威を防止するのかを見ていきましょう。

DMARCとは何か?

DMARC(Domain-based Message Authentication, Reporting, and Conformance)は、メールのなりすましやフィッシング攻撃から自分のドメインを保護するために設計されたメール認証プロトコルです。

これは、以下の2つの既存の標準規格の上に構築されています。

- SPF(Sender Policy Framework:送信者ポリシーフレームワーク)

- DKIM(DomainKeys Identified Mail:ドメインキー識別メール)

これらの仕組みにより、ドメイン所有者は、自分のドメインを名乗る認証されていないメールを受信サーバがどのように処理するかを、より細かく制御できるようになります。

Office 365でDMARCを実装する際は、自分のドメインに関連付けられたDNS TXTレコードとしてDMARCポリシーを公開します。

このポリシーは、SPFおよびDKIMチェックに失敗したメールを「受信」「隔離」「拒否」のいずれの方法で処理するかをメール受信者に指示し、悪意のある攻撃者がドメインをなりすます可能性を大幅に減らします。

さらにDMARCは、レポート機能を通じて貴重な可視性を提供し、ドメイン所有者がメール認証結果に関する詳細なフィードバックを受け取れるようにします。

これらのレポートは、不正なメール送信元を特定し、全体的なメールセキュリティ体制を強化するのに役立ちます。

開始する前に考慮すべきこと

Microsoftのドキュメントによると、次の点に注意が必要です。

- MOERA(Microsoft Online Email Routing Address)を使用している場合、そのアドレスは「onmicrosoft.com」で終わる必要があり、SPFとDKIMはすでに構成されています。

ただし、Microsoft 365管理センターを使用してDMARCレコードを作成する必要があります。 - example.comのようなカスタムドメインを使用している場合は、SPF、DKIM、DMARCを自分のドメインに手動で構成する必要があります。

- 休止中(非アクティブ)のドメインについては、Microsoftは「そのドメインからメールを送信しない」ことを明示的に指定するよう推奨しています。

そうしないと、そのドメインがなりすましやフィッシング攻撃に悪用される可能性があります。 - 転送されたメールや途中で改変されたメッセージについては、ARCを設定することが重要です。

これにより、改変後でも元のメール認証ヘッダーが保持され、正確な認証が可能になります。

Office 365でDMARCを構成する方法

以下の手順に従って、安心かつ明確にOffice 365用のDMARCを構成してください。

- ステップ1:ドメインの有効なメール送信元を特定する

- これは、自分の代わりにメールを送信することを許可したい送信元IPアドレス(サードパーティを含む)を指します。

- ステップ2:ドメインにSPFを設定する

-

次に、送信者検証のためにSPFを構成する必要があります。

これを行うには、外部のメールベンダーを含む、すべての有効な送信元を含めたSPF TXTレコードを作成します。

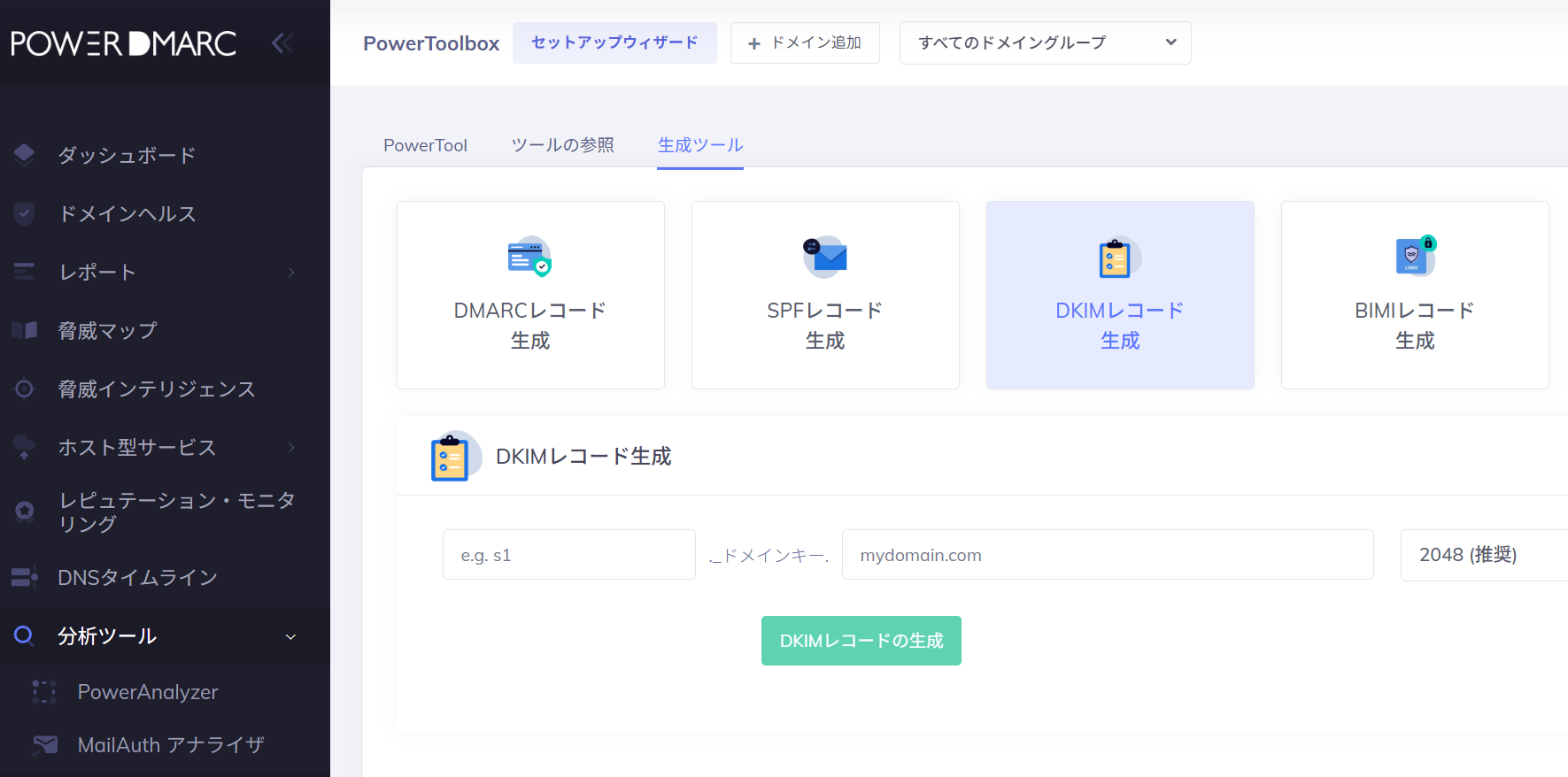

PowerDMARCに無料で登録し、SPFレコードジェネレーターツールを使用してレコードを作成することができます。

- ステップ3:ドメインにOffice 365用のDKIMを設定する

-

DMARCをOffice 365で有効にするには、ドメインにSPFまたはDKIMのいずれかを構成しておく必要があります。

ドメインのメールにさらなるセキュリティ層を追加するために、DKIMとDMARCの両方をOffice 365で設定することをお勧めします。

PowerDMARCに無料で登録し、DKIMレコードジェネレーターツールを使用してレコードを作成することができます。

- ステップ4:DMARC TXTレコードを作成する

-

このステップでは、PowerDMARCの無料DMARCレコードジェネレータを使用できます。

正しい構文でレコードを即座に生成し、DNSに公開してドメイン用のDMARCを構成しましょう。なりすまし攻撃を効果的に防止できるのは、「reject(拒否)」ポリシーのみであることに注意してください。

最初は「none」ポリシーから開始し、メールトラフィックを定期的に監視することをお勧めします。

ある程度の期間観察を行った後、最終的にポリシーを強制モードに切り替えてください。DMARCの「reject」ポリシーは慎重に扱う必要があります。送信元が適切に構成または監視されていない場合、正当なメールが失われる可能性があるためです。

DMARCレコードでは、ポリシーモード(none/quarantine/reject)を定義し、DMARC集約レポートを受け取りたい場合はruaフィールドにメールアドレスを指定します。DMARCポリシー 概要 構文 アクション none 緩やか/非対応/許可的 p=none;認証に失敗したメッセージに対しては何も行わず、配信します。 quarantine 強制適用 p=quarantine;DMARCに失敗したメッセージを隔離します。 reject 強制適用 p=reject;DMARCに失敗したメッセージを破棄します。

DMARCレコードの構文は次のようになります。

v=DMARC1; p=reject; rua=mailto:reporting@example.com;

このレコードは、「reject(拒否)」という強制ポリシーを採用しており、ドメインに対してDMARC集約レポートの送信が有効になっています。

Microsoft管理センターを使用してOffice 365にDMARCレコードを追加する方法

MOERAドメイン(onmicrosoft.comドメイン)に対してOffice 365のDMARCレコードを追加するには、次の手順を実行します。

- Microsoft管理センターにログインします。

- 「すべて表示」>「設定」>「ドメイン」に移動します。

- 「ドメイン」ページの一覧から、自分の onmicrosoft.com ドメインを選択して、「ドメインの詳細」ページを開きます。

- このページで「DNSレコード」タブをクリックし、「+レコードを追加」を選択します。

- 新しいDMARCレコードを追加するためのテキストボックスが表示されます。以下の各フィールドに指定された値を入力します。

- Type(タイプ):TXT

- Name(名前):_dmarc

- TTL:1時間

- Value(値):(作成したDMARCレコードの値を貼り付けます)

- 「保存」をクリックします。

カスタムドメインにOffice 365のDMARCレコードを追加する方法

example.com のようなカスタムドメインをお持ちの場合は、DMARCの設定方法に関する詳細なガイドを参照してください。

そのガイドに従うことで、プロトコルを簡単に構成することができます。

Microsoftは、カスタムドメインに対してDMARCを構成する際にいくつかの有用な推奨事項を提示しています。

私たちもこれらのヒントに賛同しており、クライアントにも同様に推奨しています。

以下がその内容です。

- DMARCを構成する際は、「none」ポリシーから開始する

- 徐々に「quarantine」へ移行し、その後「reject」へ切り替える

- ポリシーの影響度(pct値)を低めに設定し、10から始めて徐々に100まで増やす

- メールチャネルを定期的に監視できるよう、DMARCレポート機能を有効にしておく

非アクティブドメインにOffice 365のDMARCレコードを追加する方法

休止中のドメインをSPF、DKIM、DMARCで保護するための詳細なガイドを用意しています。

詳細な手順についてはそちらを参照してください。

ここでは概要を簡単に説明しますが、非アクティブなドメインにもDMARCを構成する必要があります。

非アクティブドメインのDNS管理コンソールにアクセスし、DMARCレコードを公開します。

もしDNSにアクセスできない場合は、DNSプロバイダーに連絡してください。

このレコードは、DMARCに失敗した非アクティブドメインからのすべてのメッセージを拒否するように構成できます。

v=DMARC1; p=reject;

なぜOffice 365でDMARCを構成する必要があるのか?

Office 365には、すでにアンチスパム機能やメールセキュリティゲートウェイが統合されています。

では、なぜOffice 365で認証用のDMARCポリシーが必要なのでしょうか?

その理由は、これらのソリューションが主に「あなたのドメイン宛てに送信される受信メール(Inbound)」に対するフィッシング攻撃を防御するものだからです。

一方で、DMARC認証プロトコルは「あなたのドメインから送信されるメール(Outbound)」を利用したフィッシング防止のための仕組みです。

DMARCを使用すると、ドメイン所有者は受信側のメールサーバに対して、「自分のドメインから送信されたメールが認証に失敗した場合にどのように処理すべきか」を明示的に指示できます。

さらに、DMARCは正当なメールがスパムフォルダに振り分けられるリスクを低減する効果もあります。

重要な点として、DMARCは主に「直接ドメインなりすまし(自分の正確なドメイン名を使用する攻撃)」から保護するものであり、「類似ドメインなりすまし(見た目が似た別のドメインを使う攻撃)」に対しては本質的に保護機能を持たないことを理解しておく必要があります。

DMARCは、SPFとDKIMという2つの標準的な認証技術を活用してメールの正当性を検証します。

Office 365でDMARCポリシーを強制モードで運用することで、なりすまし攻撃やスプーフィングに対してより強力な防御を提供できます。

現在の状況では、ビジネスメールにDMARCを導入することがこれまで以上に重要になっています。その理由は次のとおりです。

- 政府機関が、DMARCポリシーが欠如または脆弱な状態を悪用するハッカーに対して警告を発している

- YahooおよびGoogleでは、大量送信者に対してDMARC準拠が義務化されている

- IBMの報告によると、侵害者が不正アクセスされた認証情報を使用した場合の平均損失額は4.8百万ドルに達する

DMARCの効果を示す実例として、マネージドサービスプロバイダー(MSP)のHCITがあります。

同社は顧客を標的にしたフィッシングやメールなりすましの課題に直面していましたが、PowerDMARCを使用してDMARCを導入することで、複数のドメインを保護し、なりすましリスクを低減し、メールの到達率を改善しました。

この事例は、適切なソリューションを導入することで、企業とその顧客を高額な攻撃から守ることができることを実証しています。

よくある落とし穴とその回避方法

Office 365でDMARCを設定することで、ドメインのメールセキュリティは大幅に強化されます。

しかし、設定の誤りがあると、その効果が損なわれる可能性があります。

以下は、企業が直面しやすい一般的な落とし穴と、それを事前に防ぐための方法です。

- サブドメインポリシーの設定忘れ

-

ルートドメイン(例:website.com)に適用したDMARCポリシーは、明示的に指定しない限り、mail.website.com や news.website.com のようなサブドメインには自動的に適用されません。

この見落としは、攻撃者が好んで悪用する抜け穴となります。

サイバー犯罪者は、保護されていないサブドメインを狙ってなりすましメールを送信し、メインドメインのDMARC適用を回避することがあります。解決策

DMARCポリシーにsp=reject;(またはsp=quarantine;)を追加し、すべてのサブドメインに保護を拡張してください。

また、サブドメインを定期的に監査し、メール送信を行わないドメインには厳格なポリシーを適用するようにしましょう。 - 誤ったSPF/DKIM設定によるDMARCの破損

-

DMARCは、SPFまたはDKIMのチェックが正常に合格し、かつ「From」ヘッダー内のドメインと正しく整合している場合にのみ機能します。

単にこれらのプロトコルが存在しているだけでは不十分であり、実際にメール送信に使用されている正確なドメインの代理として認証される必要があります。よくある問題点

- SPFにサードパーティ送信者のIPが含まれているが、そのenvelope-fromドメインが整合していない

- DKIMが「From」アドレスに表示されているドメインとは異なるドメインで署名している

- DNS上のレコードが文法的に誤っている、または不完全である

解決策

SPF、DKIM、DMARCの構成をテストするために、ドメイン専用の検証ツールを使用してください。

合否結果だけでなく、「整合性(alignment)」を常に確認することが重要です。

PowerDMARCのアナライザのようなツールを使用すれば、設定状況を可視化・検証でき、認証不備によるリスクを最小限に抑えることができます。 - サードパーティ送信サービスの整合性エラー

-

Mailchimp、SendGrid、SalesforceなどのサービスはSPFやDKIMに対応していますが、これらが自分のドメインと正しく整合するように設定されていない場合、DNSレコードが一見正しく見えてもDMARCは失敗します。

これらのプラットフォームとの整合性が取れていないと、メールがスパム判定されたり、ブロックされたりする可能性があり、結果的に配信率やブランドの信頼性に悪影響を及ぼします。解決策

- サードパーティのメールサービスが自分のドメインを使用したDKIM署名をサポートしていること、そしてenvelope-fromのカスタマイズによりSPF整合性を確保できることを確認してください。

- 各プラットフォームのドキュメントを必ず確認し、設定テストを行ってください。

- 組織内で利用しているすべての外部送信サービスの一覧を中央管理し、定期的にDMARC準拠状況を検証するようにしましょう。

- レポートアドレスの未設定またはレポートの可読性問題

-

DMARCのレポート機能は、最も強力な特徴の1つですが、正しく有効化されていなければ意味がありません。

DMARCレコードにrua(集約レポート)タグやruf(フォレンジックレポート)タグを指定しない場合、不正な送信試行に関する可視性を完全に失ってしまいます。

さらに悪いことに、レポートを受け取ってもそれを個人の受信箱に送ると、膨大なレポート量やXML形式の生データが扱いづらく、分析が困難になります。解決策

DMARCレコードには、必ず

ruaおよびrufタグを指定してレポート機能を有効化してください。

また、専用のメールアドレスを用意するか、DMARCレポートを解析・可視化できるサードパーティの分析ツールを使用して、データを見やすく管理することをお勧めします。

Office 365を使用している場合でも、本当にDMARCは必要なのか?

多くの企業が抱く一般的な誤解として、「Office 365を使っていればスパムや詐欺メールの脅威から十分に守られている」と考えることがあります。

しかし、2020年5月に中東地域の複数の保険会社を標的としたフィッシング攻撃が発生し、攻撃者はOffice 365を利用して重大なデータ損失とセキュリティ侵害を引き起こしました。

この出来事から、次のような重要な教訓が得られます。

- 理由1:Microsoftのセキュリティソリューションは完全ではない

-

Microsoftが提供する統合セキュリティ機能だけに依存するのは十分ではありません。

外部からの追加的な対策を講じなければ、ドメインを守りきれない可能性があります。 - 理由2:送信側攻撃への防御にはOffice 365向けDMARCの構成が必要

-

Office 365の統合セキュリティソリューションは、受信メール(インバウンド)の脅威やフィッシング攻撃に対しては防御機能を提供します。

しかし、自分のドメインから送信されるメール(アウトバウンド)が顧客やパートナーの受信箱に届く前に、確実に認証されるようにする必要があります。

ここで重要な役割を果たすのがOffice 365用DMARCです。 - 理由3:DMARCはメールチャネルの監視にも役立つ

-

DMARCは、ドメインを直接的ななりすましやフィッシング攻撃から保護するだけでなく、メールチャネルの可視化・監視にも役立ちます。

「reject/quarantine」といった強制ポリシーでも、「none」のような緩やかなポリシーでも、DMARCレポートを通じて認証結果を追跡できます。これらのレポートは、自分のメールアドレスまたはDMARCレポート解析ツールに送信されます。

継続的な監視により、正当なメールが確実に配信されることを確認できるのです。

PowerDMARCによるDMARCレポートと監視

PowerDMARCはOffice 365とシームレスに統合され、BEC(ビジネスメール詐欺)やドメインなりすましといった高度なソーシャルエンジニアリング攻撃からドメイン所有者を保護するための高度な認証ソリューションを提供します。

PowerDMARCに登録すると、複数テナント対応のSaaSプラットフォームを利用できるようになります。

このプラットフォームは、SPF、DKIM、DMARC、MTA-STS、TLS-RPT、BIMIといったすべてのメール認証のベストプラクティスを統合しており、さらに包括的で詳細なDMARCレポート機能を備えています。

これにより、メールエコシステム全体の可視性を完全に確保できます。

PowerDMARCダッシュボードで生成されるDMARCレポートは、次の2種類の形式で提供されます。

- 集約レポート(RUA)

- フォレンジックレポート(RUF)(有効化および送信元側の対応が必要)

PowerDMARCは、業界で発生しているさまざまな課題を解決し、より良い認証体験を提供することを目指しています。

DMARCフォレンジックレポートの暗号化を確保し、さらに集約レポートを7つの異なるビューで表示できるようにすることで、ユーザビリティと可視性を高めています。

また、PowerDMARCはメールの流れや認証失敗を監視し、世界中の悪意あるIPアドレスをブラックリスト化することができます。

同社のDMARCアナライザを利用すれば、ドメイン用のDMARCを正確に構成し、監視モードから強制モードへの移行を迅速に行うことができます。

これにより、Office 365でのDMARC導入を、複雑な手順を心配することなく容易に実現できます。

よくある質問

- Office 365でDMARCはどのように機能しますか?

-

Office 365では、DMARCは次の2つの方法でメールを保護します。

- 受信メールの場合

- Office 365は送信者のDMARCポリシーを確認し、SPFおよびDKIM認証に失敗したメッセージを隔離(迷惑メールフォルダに送る)または拒否します。

- 送信メールの場合

- 自分のドメインにDMARCレコードを公開すると、Office 365が自動的にSPFおよびDKIM署名を処理します。これにより、送信メールが正しく認証され、受信サーバから信頼されるようになります。

- DMARCはGDPRやその他のコンプライアンス要件で必須ですか?

-

DMARCはGDPRやほとんどのコンプライアンス基準で明示的に必須とはされていません。

しかし、なりすましや不正なメール利用を防止することでデータ保護を支援し、セキュリティ全般の要件を満たす上で有効です。 - DMARCはGmailやYahooメールアドレスでも機能しますか?

-

DMARCは受信者のメールサービスではなく、「自分のドメイン」を保護する仕組みです。

ただし、GmailやYahooなどの主要なメールプロバイダーは受信メールに対してDMARCを強制適用しているため、送信者側が認証に合格することが重要になります。 - DMARCはメールの開封率を向上させますか?

-

間接的には「はい」です。

認証済みメールはスパム判定や拒否の対象になりにくく、受信トレイに届く確率が高まるため、結果として開封率の向上につながります。 - DMARCの導入には費用がかかりますか?

-

自分でDNSを管理している場合、DMARCの設定自体は無料で行えます。

ただし、監視やレポート分析、運用を簡略化するために有料のツールやサービスを利用することも可能です。

コンテンツの確認および事実確認プロセス

本記事で説明しているOffice 365のDMARC設定手順は、主にMicrosoftの公式ドキュメントおよび実務経験に基づいています。

Microsoftのドキュメントは今後更新される可能性があります。

また、この記事内で推奨しているトランスポートルールの利用や段階的なポリシー適用は、業界のベストプラクティスおよび実際の顧客事例に基づいたものです。